Створення користувачів та надання їм прав доступу

- 1. Загальний опис

- 2. Створення нового користувача в Keycloak

- 3. Налаштування доступу адміністратора регламенту

- 4. Типи ролей для Кабінетів посадової особи та отримувача послуг реєстру

- 5. Адміністрування доступу користувачів до Кабінету посадової особи

- 6. Адміністрування доступу користувачів до Кабінету отримувача послуг

- 7. Адміністрування доступу до зовнішніх систем

1. Загальний опис

Створення нових користувачів та надання їм прав доступу до інструментів реєстру здійснюється в консолі адміністратора сервісу Keycloak.

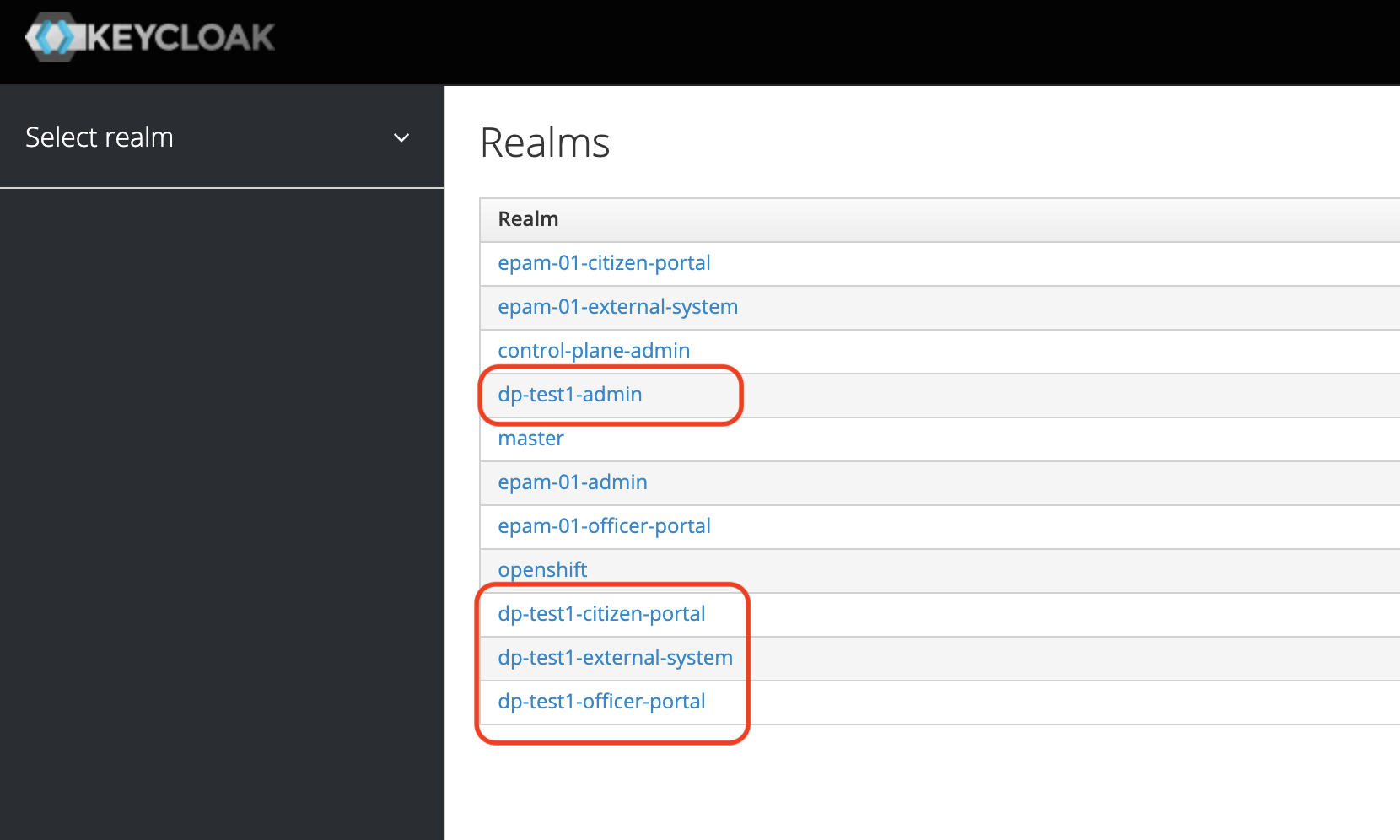

Доступ до реалмів реєстру

Адміністратор Платформи повинен мати доступ до 4-х reaml[1] реєстру: -admin, officer-portal, -citizen-portal, external-system.

| Realm | Призначення |

|---|---|

|

Реалм для доступу до адміністративних інструментів, таких як Gerrit, Jenkins, Camunda реєстру. |

|

Призначення ролей для доступу до Кабінету Посадової особи (Officer Portal) та звітів (Redash). |

|

Призначення ролей для доступу до Кабінету отримувача послуг (Citizen Portal). |

|

Призначення ролей для доступу до зовнішніх систем(наприклад, "Трембіта" та ін.). |

2. Створення нового користувача в Keycloak

Для створення нового користувача в Keycloak, необхідно виконати наступні кроки:

-

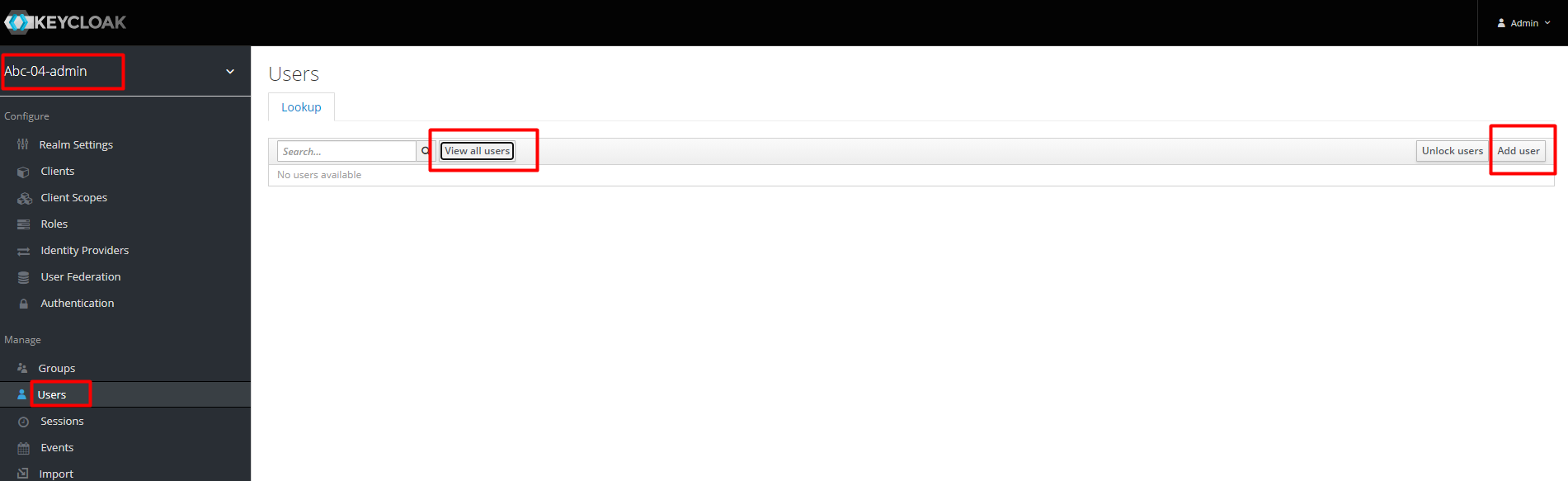

Перейдіть до необхідного realm відповідного реєстру:

-

на вкладці Users натисніть

View all users; -

натисніть кнопку

Add user.

-

-

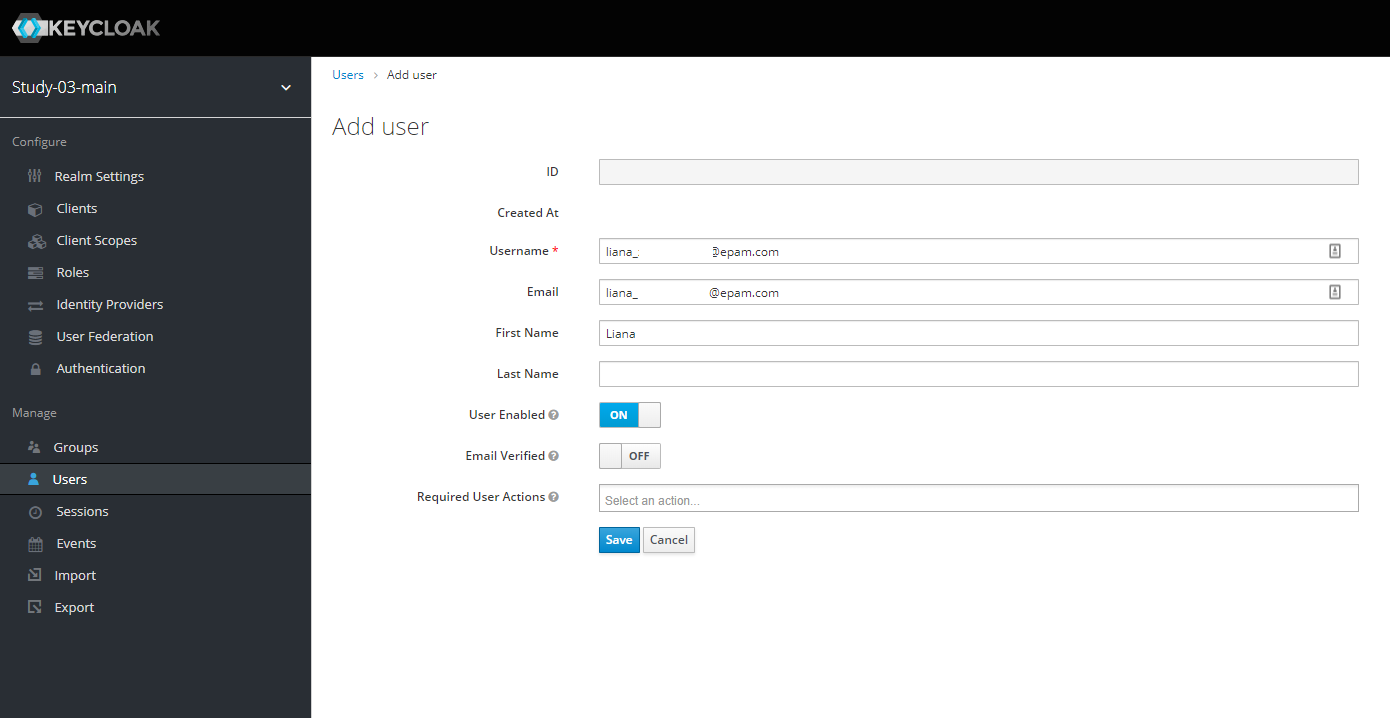

У відкритому вікні введіть дані користувача:

-

Username— унікальний ідентифікатор користувача у системі. -

Email— електронна пошта користувача (поле не є обов’язковим). -

First Name— ім’я користувача (поле не є обов’язковим). -

Last Name— прізвище (поле не є обов’язковим). -

User Enabled— позначка, що користувач активований у системі (якщо вона не активна, доступ такого користувача до систем буде обмежено).

-

-

Натисніть кнопку

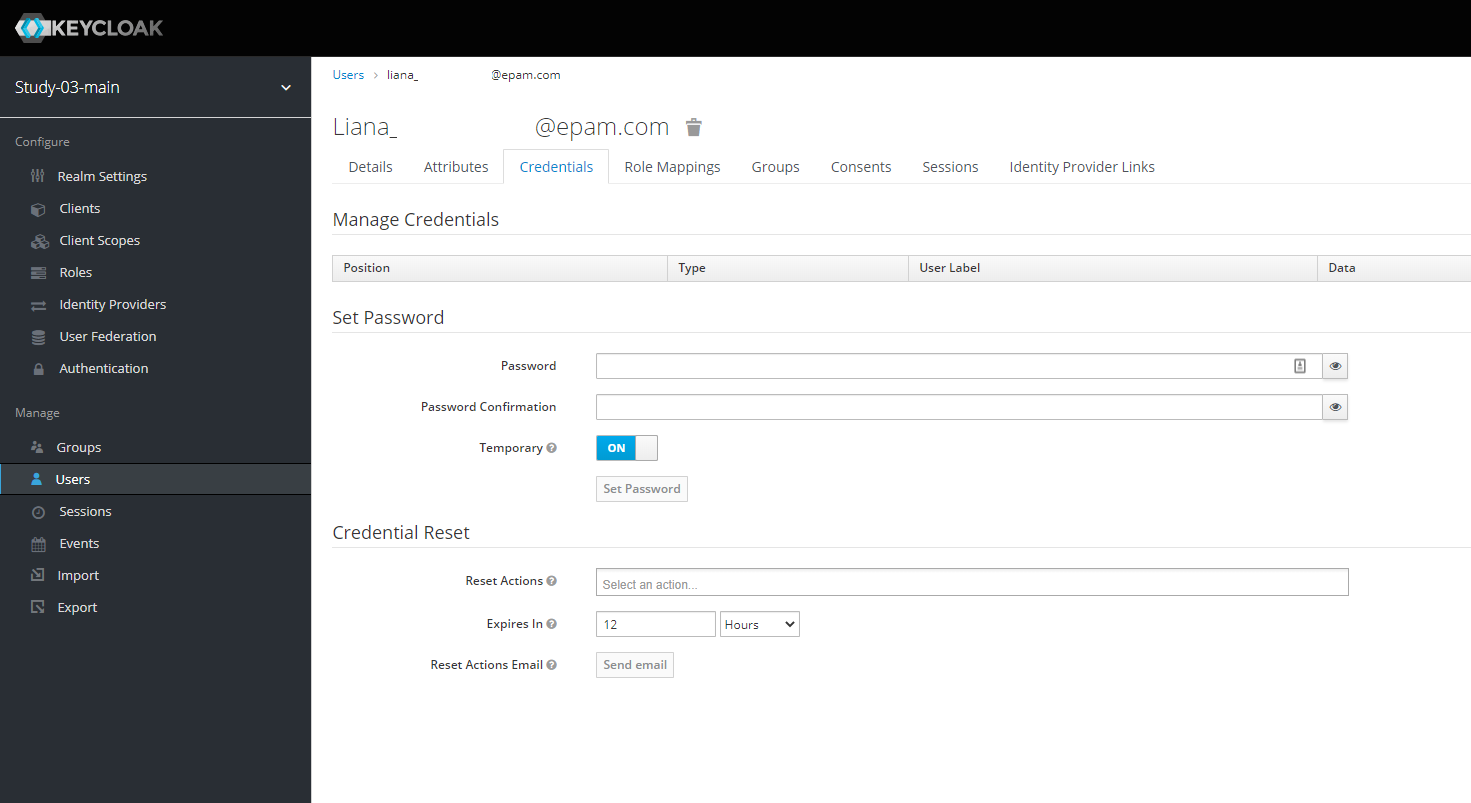

Saveта перейдіть на вкладку Credentials.

-

Введіть пароль у полі

Passwordта підтвердьте його в поліPassword Confirmation.

Активуйте позначкуTemporary, щоб згенерувати тимчасовий пароль.

| З метою безпеки необхідно змінити тимчасовий пароль при першому логіні. |

-

Натисніть кнопку

Save Password.

-

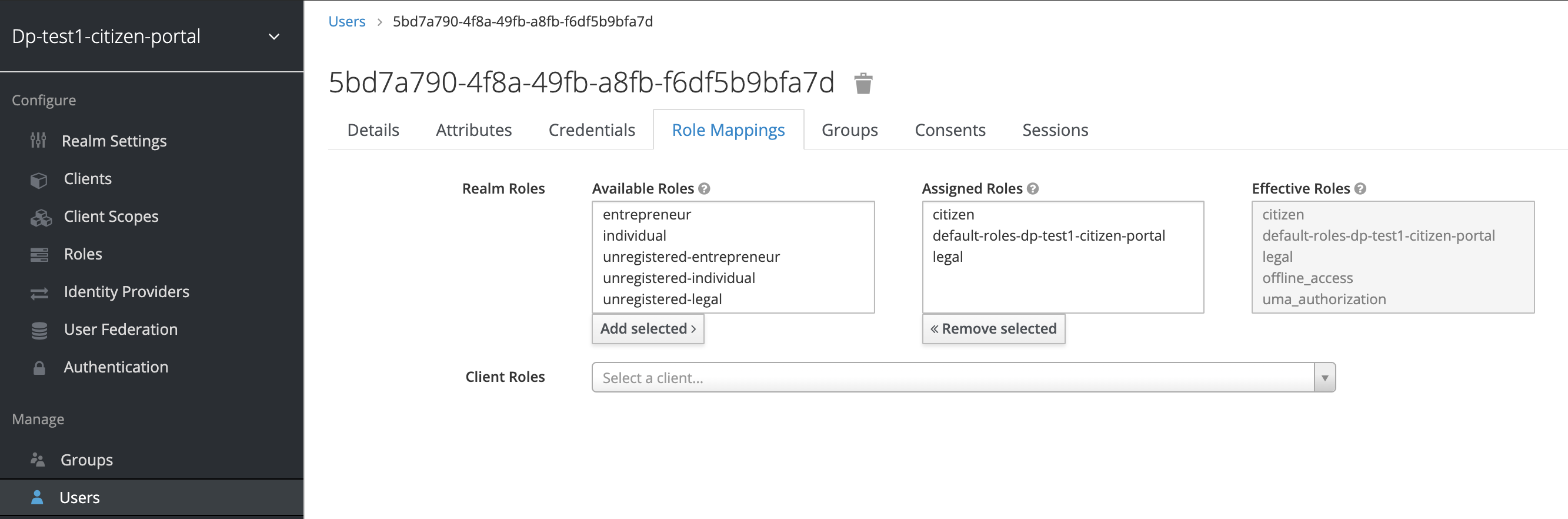

Перейдіть на вкладку Role Mappings та призначте необхідні ролі користувачу.

-

Натисніть кнопку

Add selected, щоб обрана роль відображалася в секції Assigned Roles.

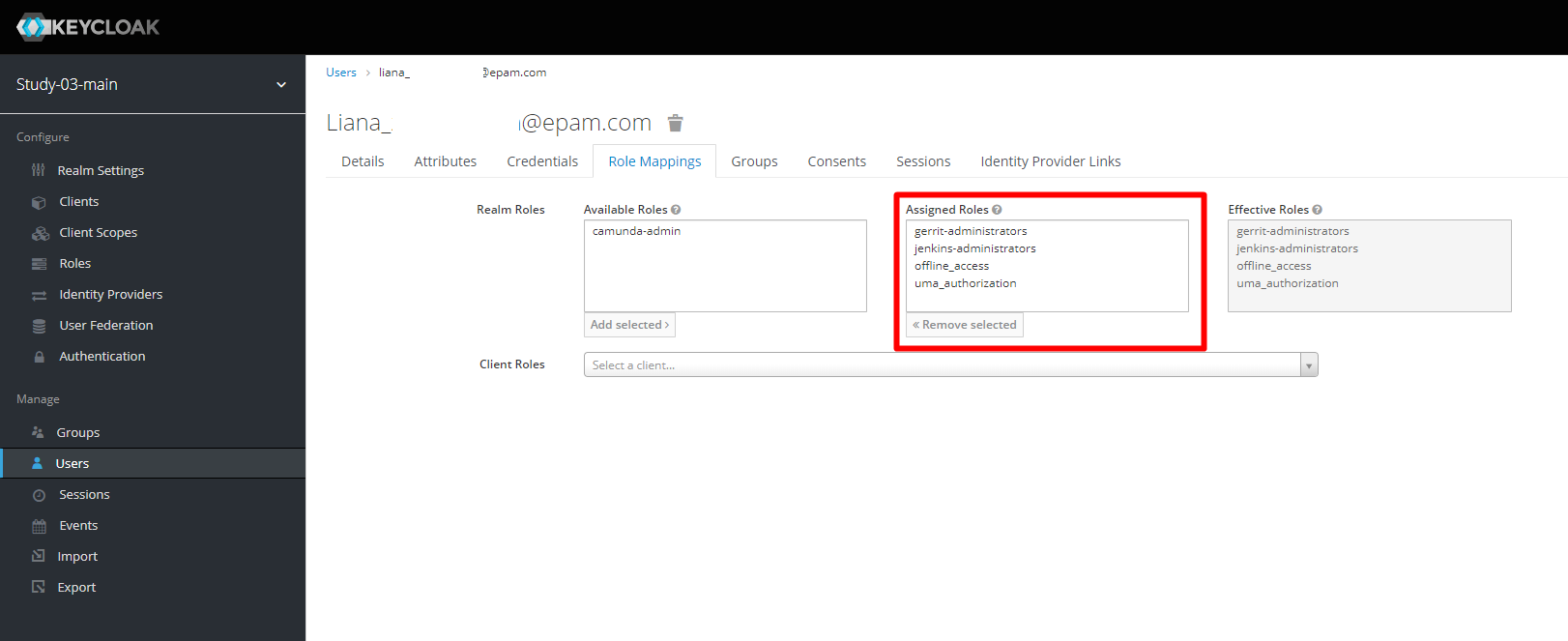

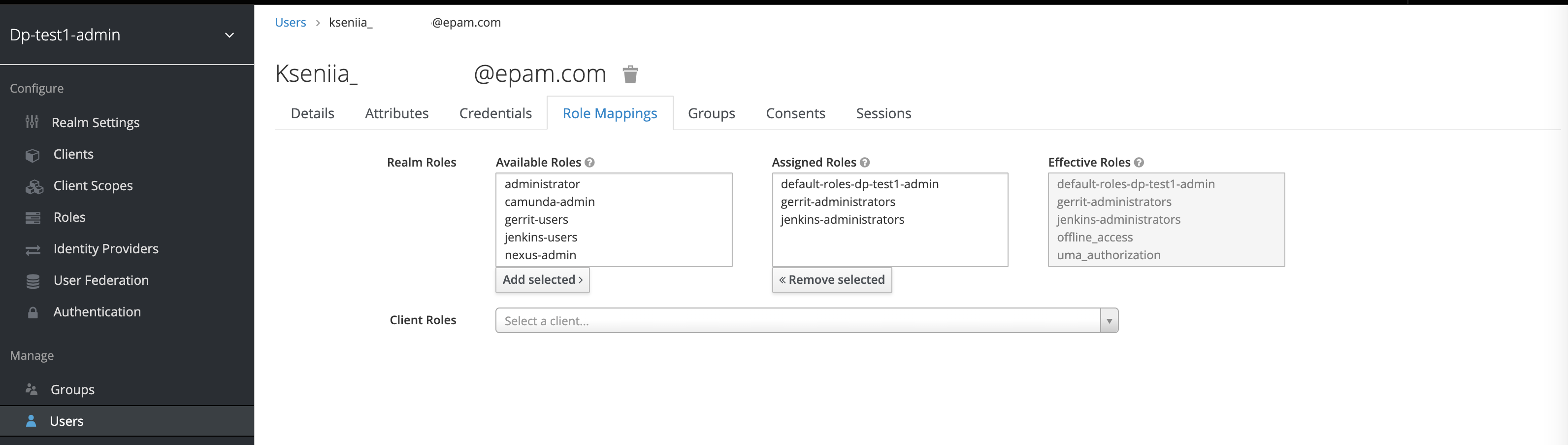

3. Налаштування доступу адміністратора регламенту

У реалмі -admin створіть користувача та призначте йому наступні ролі:

-

gerrit-administrators— адміністратори Gerrit, роль необхідна для розгортання регламенту та підтвердження змін (проходження Quality gates); -

jenkins-administrators— адміністратори Jenkins, роль необхідна для запускуclean-upjob, перегляду згенерованих та доданих до Jenkins pipelines, перегляду логів та ін.; -

camunda-admin— адміністратор Camunda Cockpit, роль необхідна для перегляду доступних бізнес-процесів, правил, задач тощо.

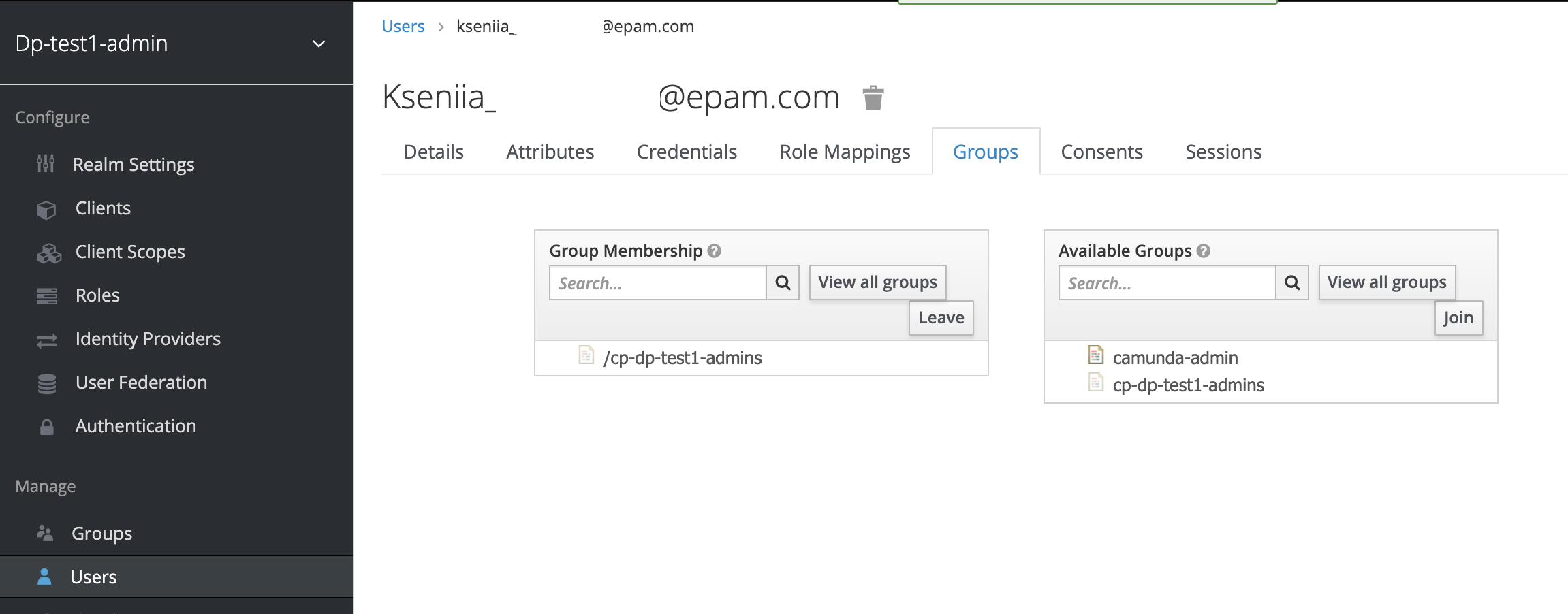

|

Окрім ролі, користувачеві необхідно призначити групу:

В результаті, група має з’явитися в переліку Group Membership. |

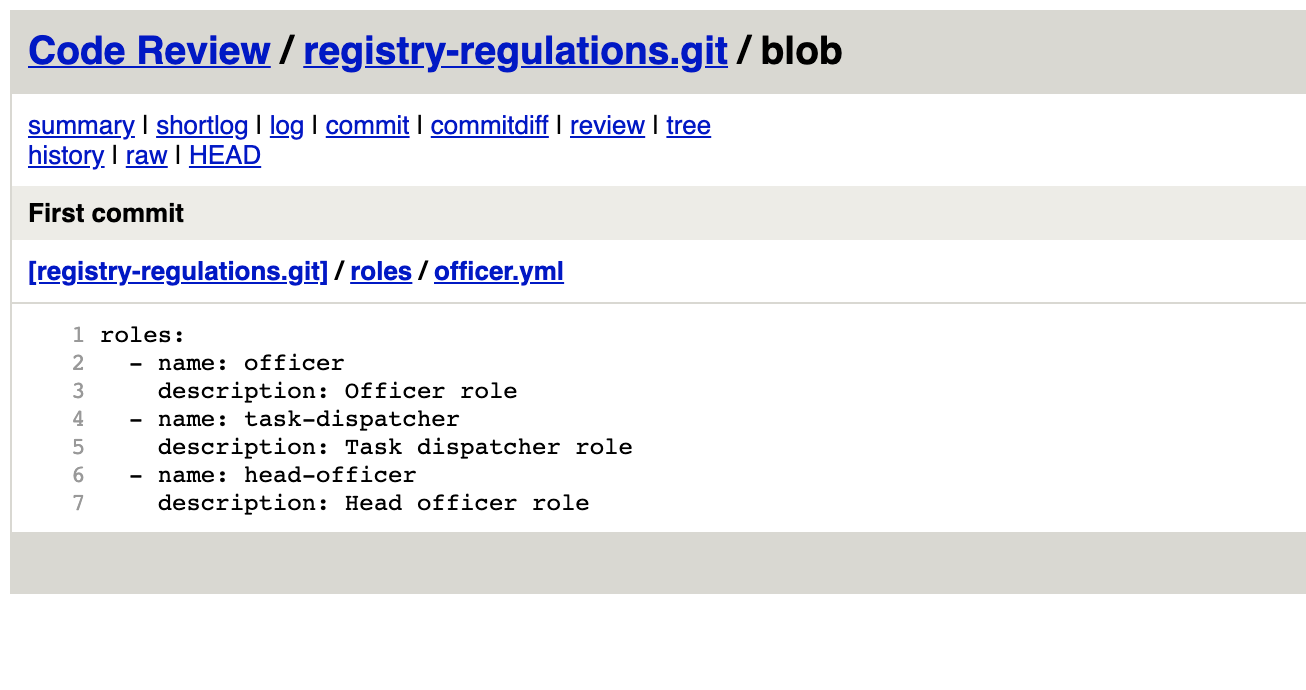

4. Типи ролей для Кабінетів посадової особи та отримувача послуг реєстру

Ролі у системі Keycloak розподілені на системні та регламентні:

-

Системні — створюються Платформою під час розгортання реєстру або встановлення Платформи (наприклад,

officer,citizen,auditorтощо). -

Регламентні — створюються під час розгортання реєстру та налаштовуються в регламенті реєстру → директорія

roles→ у відповідному конфігураційному файлі.yml.

Наприклад, створення ролей Кабінету посадової особи відбувається через налаштування їх у відповідному файлі officer.yml:

|

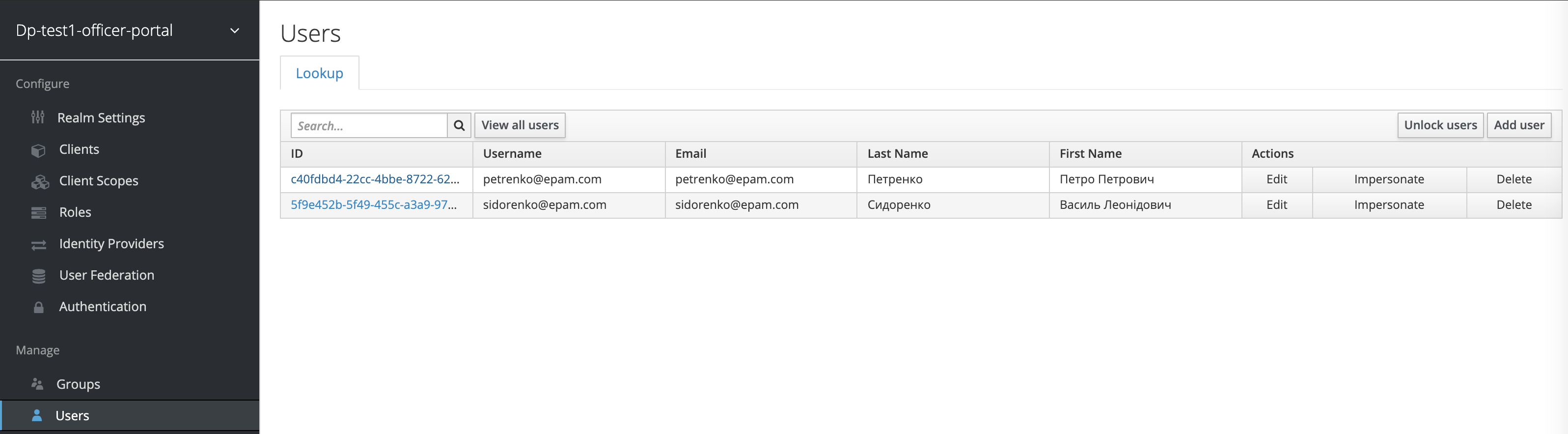

5. Адміністрування доступу користувачів до Кабінету посадової особи

Для створення нового користувача Кабінету посадової особи необхідно виконати наступні кроки:

-

Перейдіть до реалму

-officer-portalвідповідного реєстру:-

на вкладці Users натисніть кнопку

View all users→ далі натисніть кнопкуAdd user.

-

-

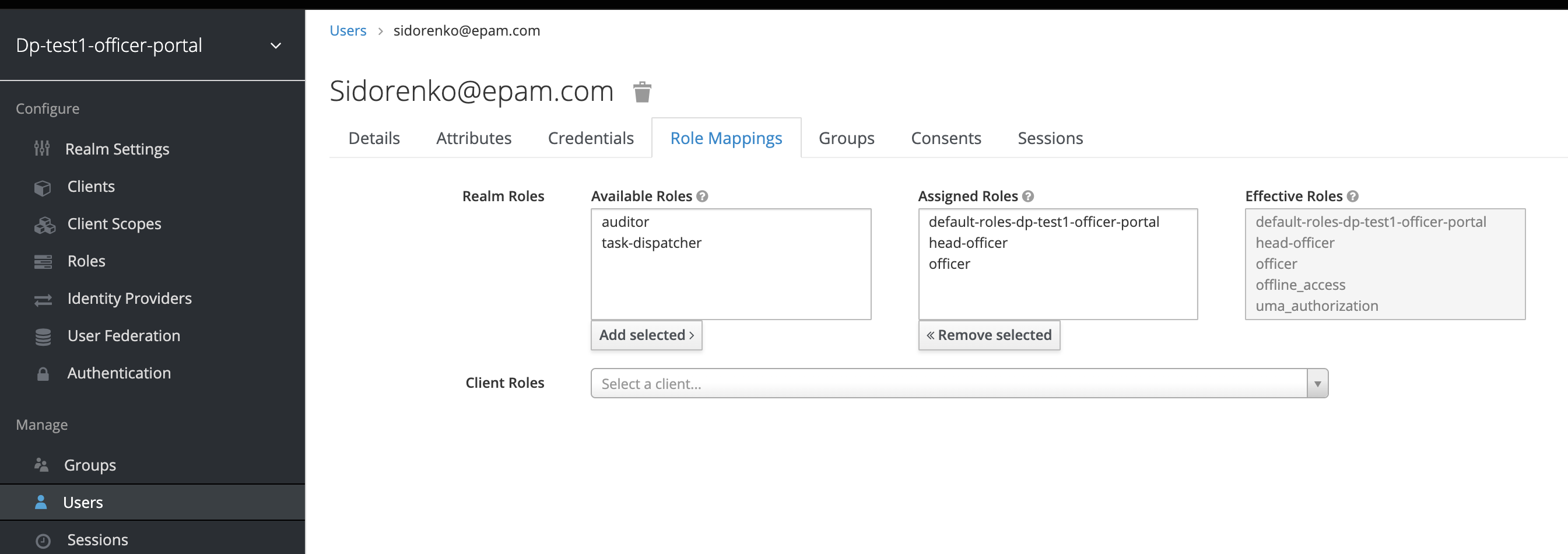

Виконайте кроки зі створення користувача, описані вище, та встановіть роль

officerна вкладці Role Mappings. -

Оберіть необхідні регламентні ролі (наприклад,

head-officer). -

Оберіть роль

auditorу разі необхідності доступу до системних звітів Redash — Журнал подiй системи та Журнал дій користувача) -

Натисніть кнопку

Add selected.

-

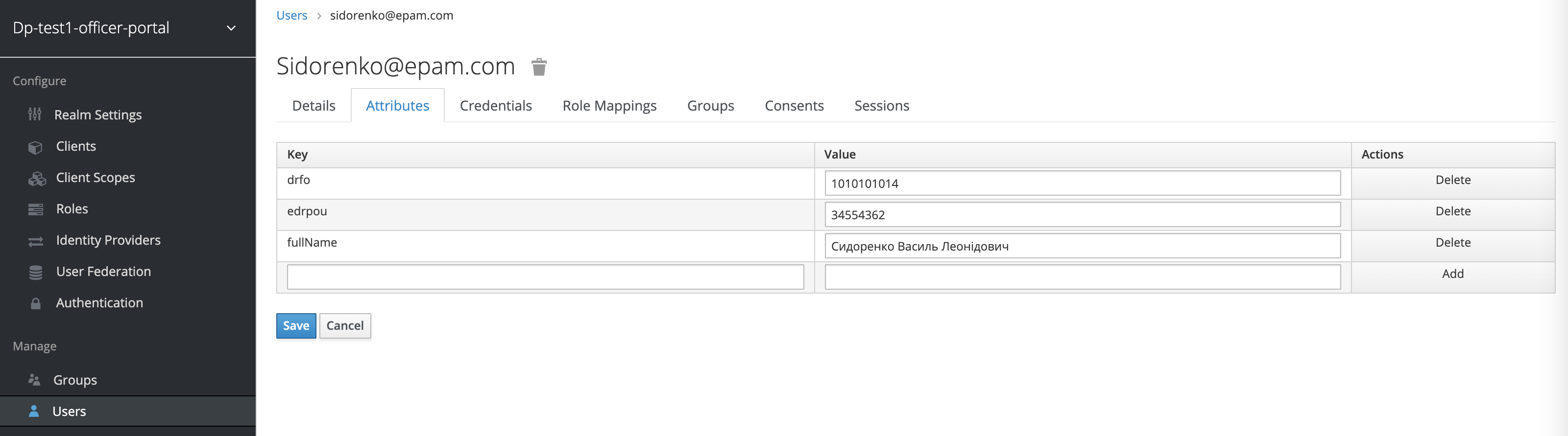

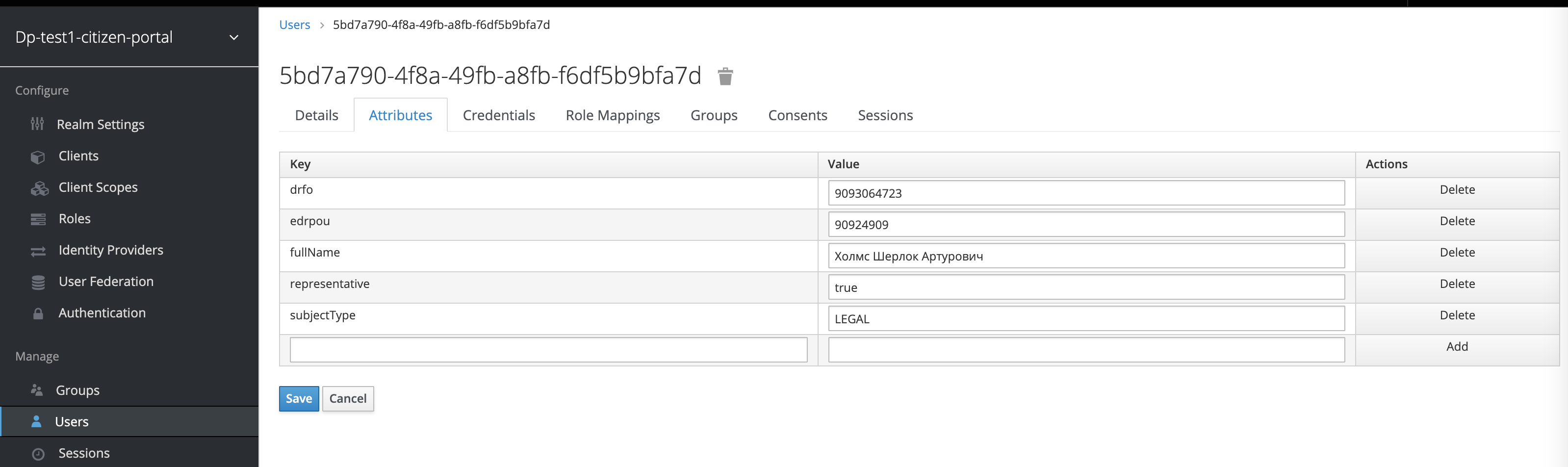

Перейдіть на вкладку Attributes та встановіть значення для ключів параметрів

drfo,edrpouтаfullName, що пов’язані з КЕП користувача.

|

Наприклад:

|

| У разі невідповідності значень атрибутів до значень, заданих у КЕП, користувач не матиме можливості увійти до Кабінету посадової особи та підписувати задачі КЕП. |

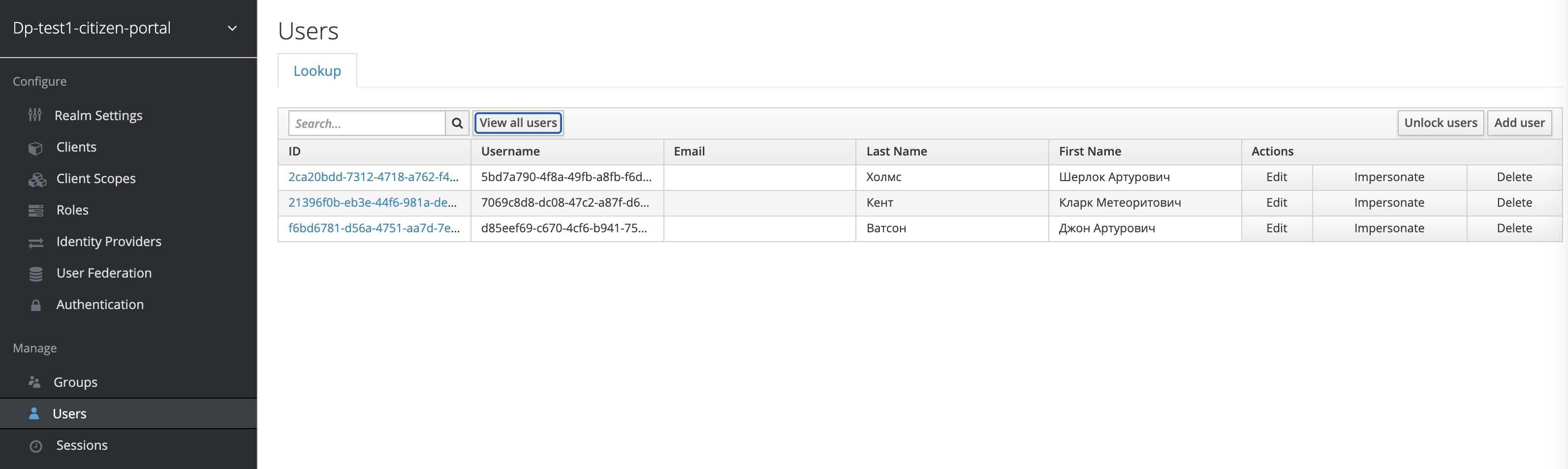

6. Адміністрування доступу користувачів до Кабінету отримувача послуг

Створення користувача Кабінету отримувача послуг відбувається при першому вході до Кабінету. Користувачеві пропонується пройти початковий бізнес-процес — «Створення суб’єкта», де необхідно вказати Email.

В результаті дані користувача з’являться в Keycloak, у реалмі -citizen, з відповідними ролями (legal, entrepreneur, individual та ін.) та атрибутами.

7. Адміністрування доступу до зовнішніх систем

Створення користувачів для доступу до зовнішніх систем дизайном Платформи не передбачається.

Всі доступи надаються на рівні ролей та клієнта trembita-invoker (у випадку із СЕВ ДЕІР «Трембіта»). У разі необхідності, є можливість додати регламентні ролі, що будуть залучені для побудови бізнес-процесів.