Політика паролів

1. Загальний опис

Цей розділ описує еволюцію в підходах до політики паролів у сфері кібербезпеки. Традиційно, визначені стандарти, такі як PCI DSS (Стандарт безпеки даних індустрії платіжних карток) та ISO/IEC 27001 (Міжнародний стандарт управління інформаційною безпекою), акцентували на необхідності використання складних паролів. Ці паролі включали комбінації великих і малих літер, цифр та спеціальних символів для підвищення захисту від несанкціонованого доступу.

Однак, з часом організації, такі як NIST та OWASP, почали віддавати перевагу підходам, які зосереджуються на довжині та унікальності паролів, зменшуючи акцент на використанні спецсимволів та чисел. Це призвело до змін у стандартизованих практиках парольної безпеки, роблячи їх більш орієнтованими на зручність запам’ятовування паролів та зменшення ризику створення слабких або легко вгадуваних паролів.

| Наведені нижче налаштування є рекомендаціями, а не обов’язковими вимогами. |

2. Базова політика

Цей розділ висвітлює класичний підхід до складності паролів.

-

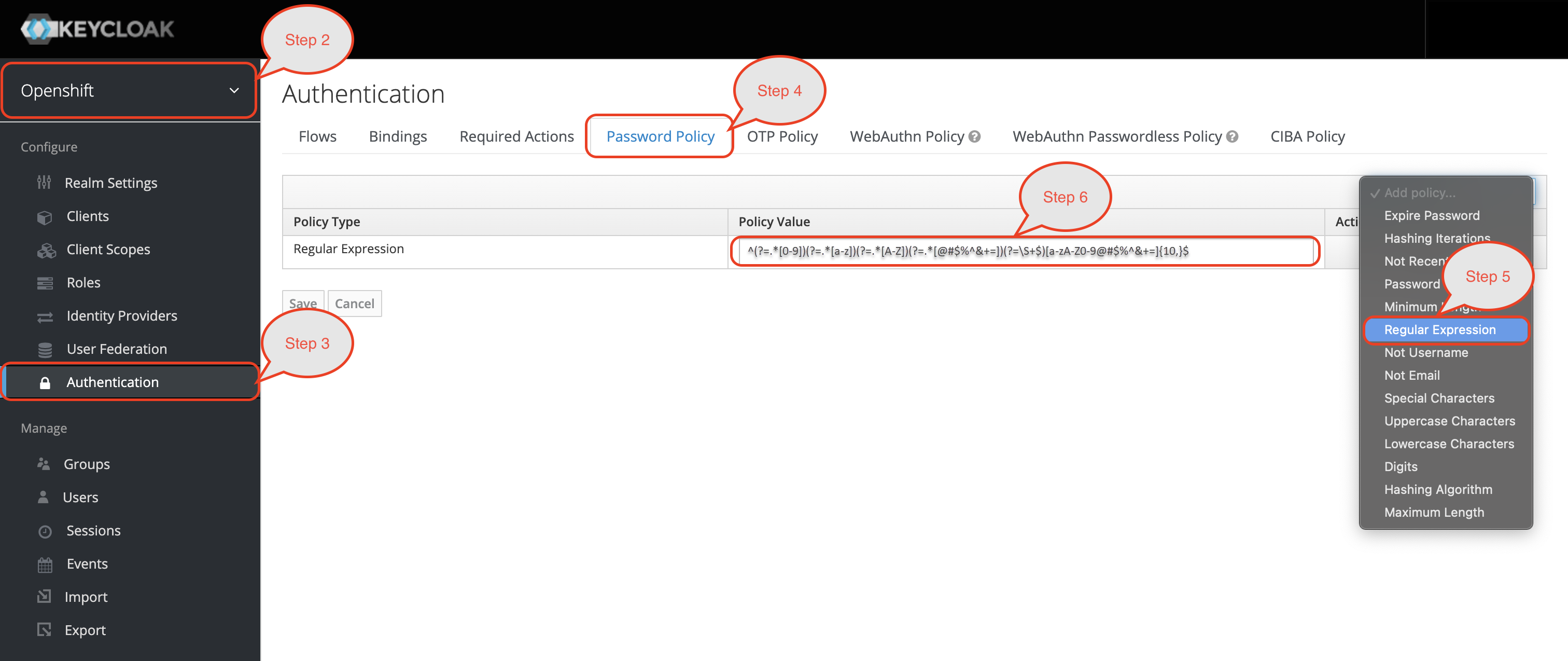

Відкрийте адміністративну консоль Keycloak.

-

Оберіть

openshiftrealm для налаштування парольної політики. -

У меню зліва виберіть розділ Authentication.

-

Перейдіть до вкладки Password Policy.

-

Додайте нову політику через кнопку

Add policy. -

Виберіть Regular Expression, встановіть потрібне значення та збережіть зміни.

^(?=.*[0-9])(?=.*[a-z])(?=.*[A-Z])(?=.*[@#$%^&+=])(?=\S+$)[a-zA-Z0-9@#$%^&+=]{10,}$-

Мінімум 10 символів.

-

Принаймні одна мала літера.

-

Принаймні одна велика літера.

-

Мінімум одна цифра.

-

Принаймні один спеціальний символ (

@, #, $, %, ^, &, +, =). -

Лише латинські літери.

-

Без пробілів.

-

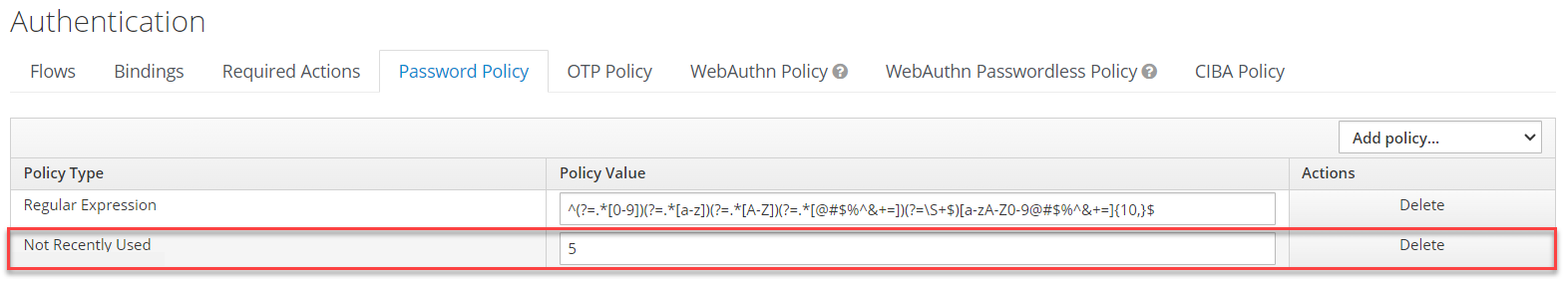

Політика "Not Recently Used"

Додаткова політика Not Recently Used забороняє встановлення 5 останніх використаних паролів.

-

Увійдіть до адміністративної консолі Keycloak.

-

Оберіть реалм.

-

Виберіть розділ Authentication у меню зліва.

-

Перейдіть до Password Policy.

-

Оберіть

Add policyта встановіть політику Not Recently Used.

3. Просунута політика

Ця секція розглядає просунуту політику паролів, що базується на впровадженні рекомендацій OWASP ASVS 2.1 Password Security та NIST Special Publication 800-63: Digital Identity Guidelines. Основна увага тут приділяється створенню паролів, які були б не тільки безпечними, але й інтуїтивно зрозумілими та легкими для запам’ятовування.

- Ключові аспекти цієї політики включають:

-

-

Використання довгих паролів, які забезпечують кращий захист.

-

Дозвіл на включення пробілів у паролях, що робить їх більш читабельними.

-

Впровадження символів Unicode, які розширюють можливості для створення складніших та унікальних паролів.

-

Використання чорного списку (blacklist) поширених паролів, який запобігає вибору надто очевидних або часто використовуваних паролів, які можуть бути вразливими до онлайн-атак.

Функція blacklist загальних паролів доступна починаючи з версії 1.9.8. Ця функція значно підвищує рівень безпеки, запобігаючи використанню слабких та загальновідомих паролів, які часто стають мішенню для хакерів.

-

Кроки налаштування

-

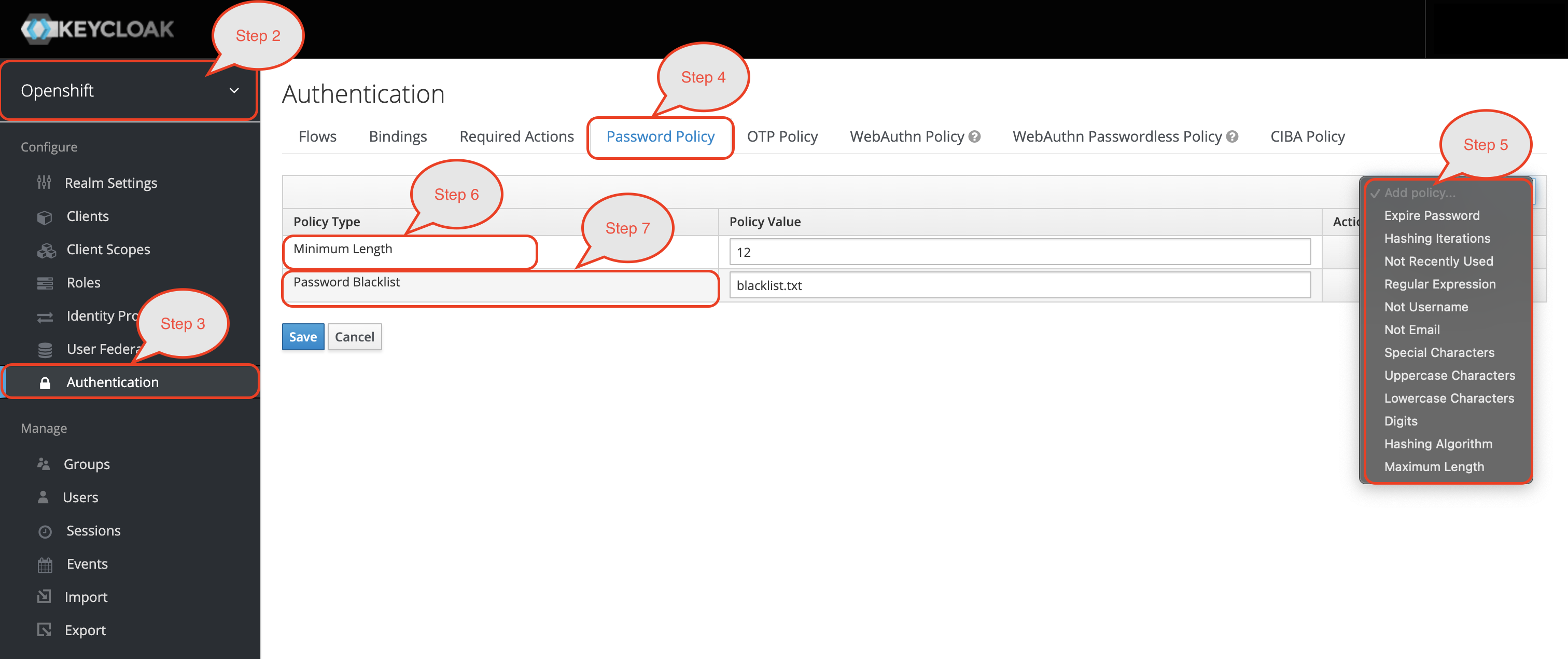

Відкрийте адміністративну консоль Keycloak та увійдіть за допомогою облікових даних адміністратора.

-

Виберіть

openshiftrealm, для якого буде налаштована політика паролів. -

У меню зліва виберіть розділ Authentication.

-

Перейдіть до вкладки Password Policy.

-

Натисніть

Add policy, щоб додати нову політику. -

Виберіть Minimum Length та встановіть значення

12. -

Виберіть Password Blacklist та встановіть значення

blacklist.txt. -

Збережіть зміни.

|

4. Примусова зміна паролів користувачів

Keycloak не пропонує вбудованого рішення для масової зміни паролів, але є два способи здійснення цього:

-

через Required User Actions в адміністративному інтерфейсі KeyCloak;

-

автоматизовано, за допомогою скрипту через Keycloak REST API.

4.1. Ручні кроки

-

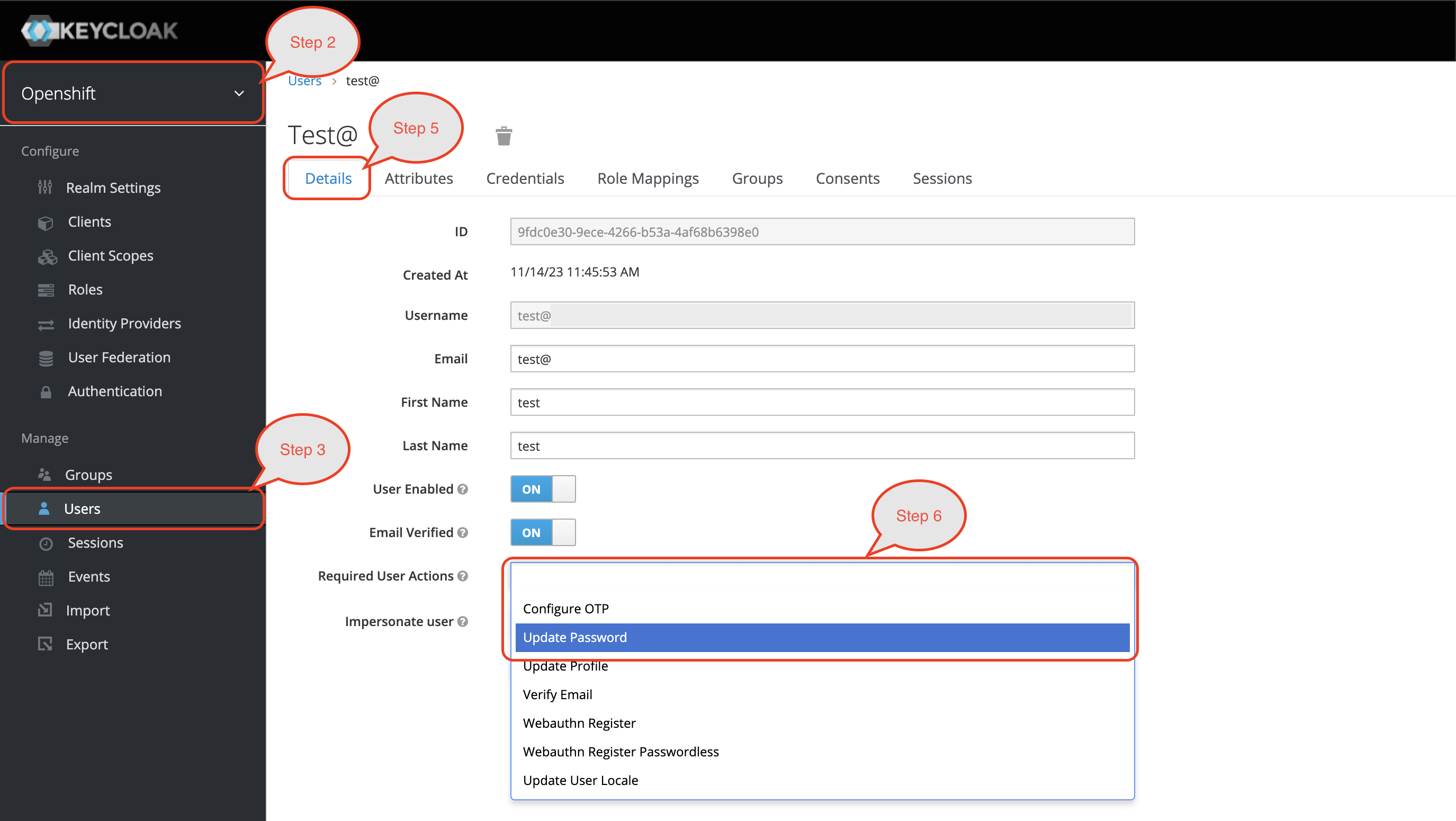

Відкрийте адміністративну консоль Keycloak та увійдіть за допомогою своїх облікових даних адміністратора.

-

У верхньому лівому куті виберіть потрібний реалм, де ви хочете примусово змінити паролі користувачам.

-

У лівому меню перейдіть до розділу Users.

-

Відкрийте список користувачів у реалмі та клікніть на ім’я користувача, щоб відкрити його налаштування.

-

На вкладці Details, у полі Required User Actions виберіть

Update Password. -

Збережіть зміни.

| Такі дії потрібно виконати для кожного користувача окремо. Якщо кількість користувачів велика, це може бути доволі кропітким процесом. |

4.2. Автоматизація процесу зміни паролів

У випадку, коли необхідно управляти великою кількістю користувацьких акаунтів, ви можете скористатися можливостями Keycloak REST API для автоматизації процесу встановлення дії Update Password (оновлення пароля) для кожного користувача.

Для цього потрібно розробити спеціалізований скрипт, який послідовно пройде через всі облікові записи користувачів у вибраному реалмі та застосує потрібну дію. Це значно спрощує та прискорює процес зміни паролів, особливо при великій кількості користувачів, і мінімізує необхідність вручну змінювати налаштування для кожного облікового запису окремо.