Розгортання екземпляра реєстру

- 1. Загальні налаштування

- 2. Створення адміністраторів реєстру

- 3. Шаблон розгортання реєстру

- 4. Вибір поштового сервера

- 5. Дані про ключ

- 6. Ресурси реєстру

- 7. Налаштування DNS

- 8. Обмеження доступу

- 9. Автентифікація надавачів послуг

- 10. Автентифікація отримувачів послуг

- 11. Цифрові документи

- 12. Резервне копіювання

- 13. ШБО Трембіта

- 14. Підтвердження та процес розгортання

| 🌐 Цей документ доступний українською та англійською мовами. Використовуйте перемикач у правому верхньому куті, щоб змінити версію. |

Після успішного встановлення Платформи на цільовому оточенні, адміністратор Платформи отримує доступ до адміністративної панелі, що має назву Control Plane. Вона дозволяє керувати конфігураціями інфраструктурних компонентів Платформи (cluster-mgmt), а також компонентів реєстру.

|

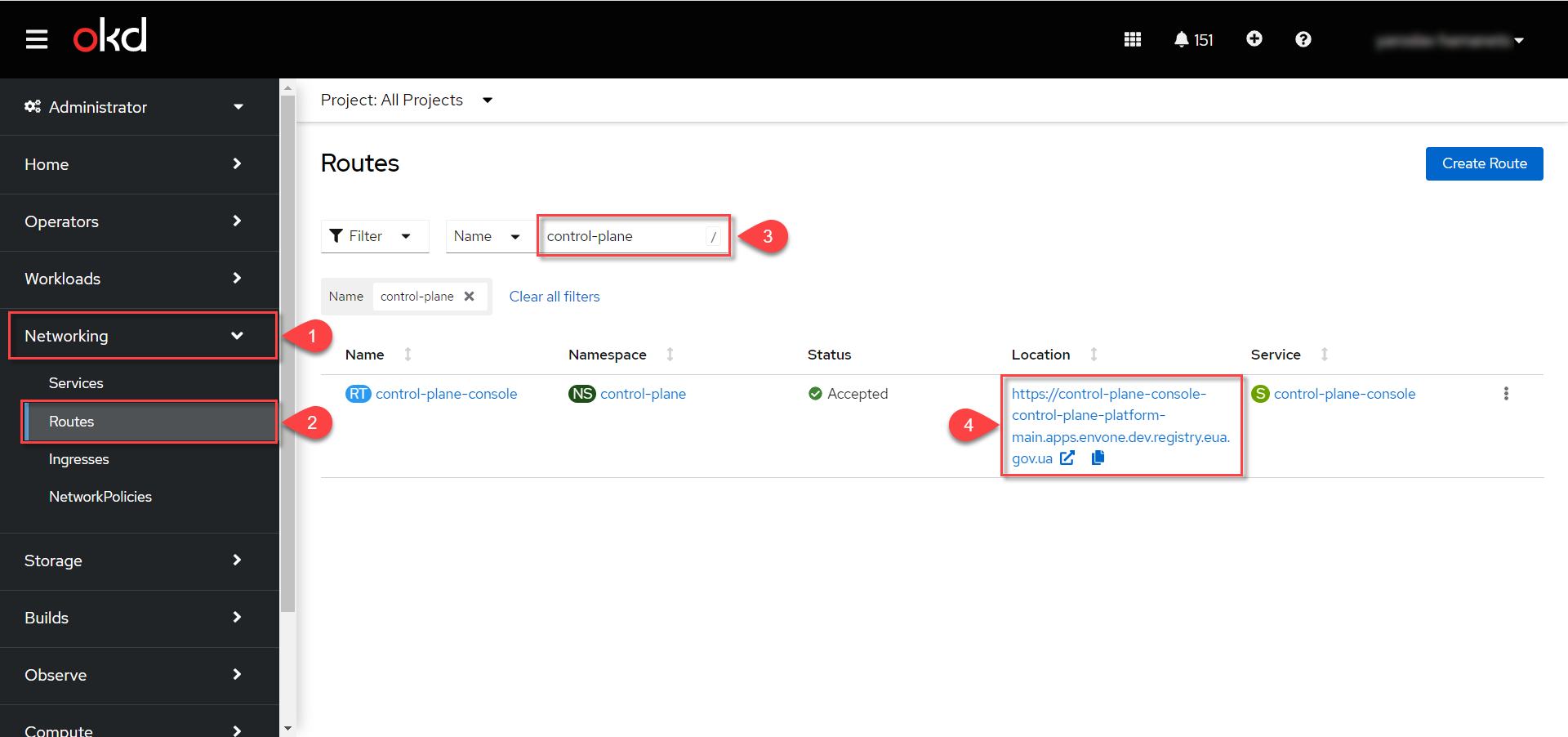

Посилання до сервісу Control Plane можливо отримати у консолі Openshift. Перейдіть до розділу Networking > Routes, у пошуку вкажіть значення

|

|

Розгорнути реєстр в адмін-панелі Control Plane може лише адміністратор Платформи з відповідними правами доступу. Для цього необхідна роль Детальна інформація доступна на сторінці Створення адміністраторів Платформи. |

- Для розгортання нового реєстру виконайте наступні кроки:

-

-

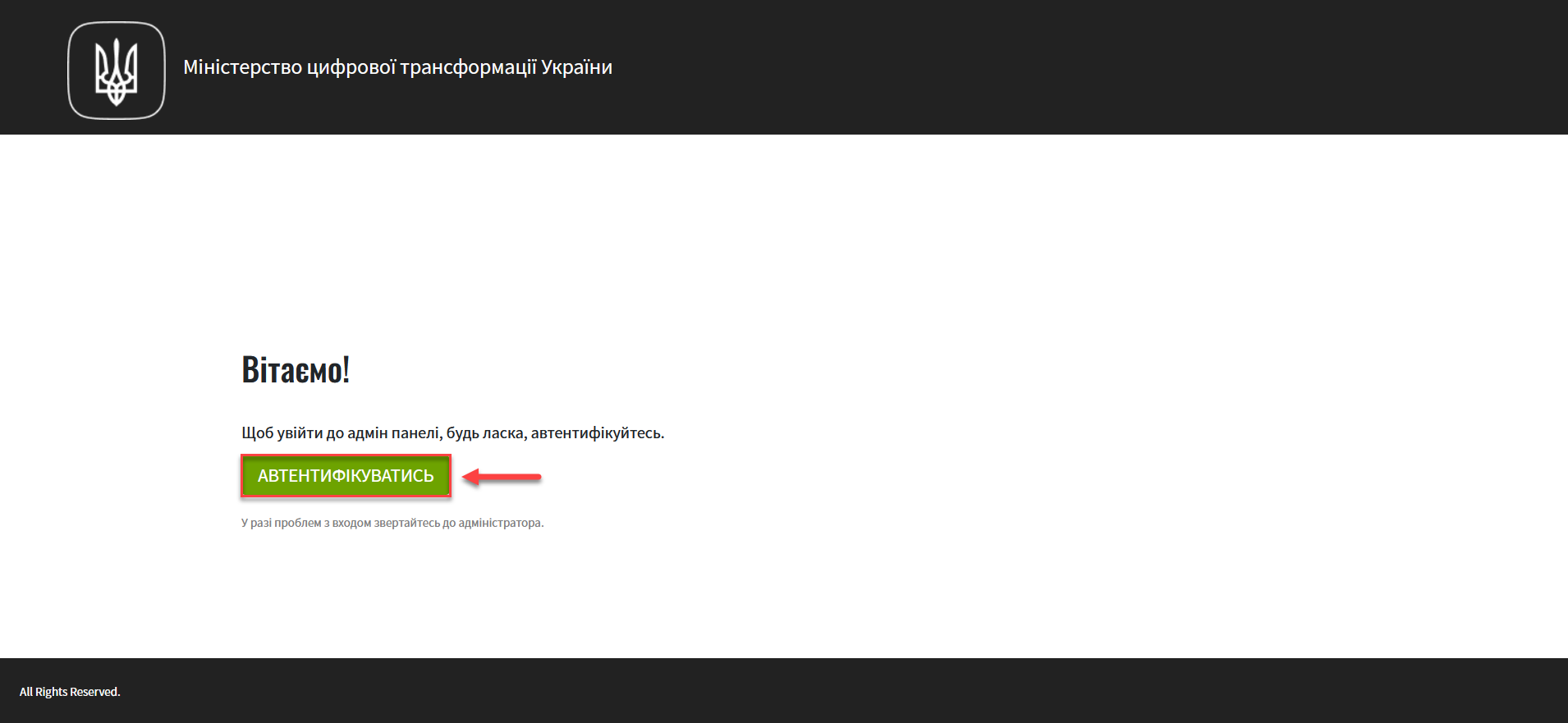

Увійдіть до адміністративної панелі Control Plane, використовуючи попередньо отримані логін та пароль.

-

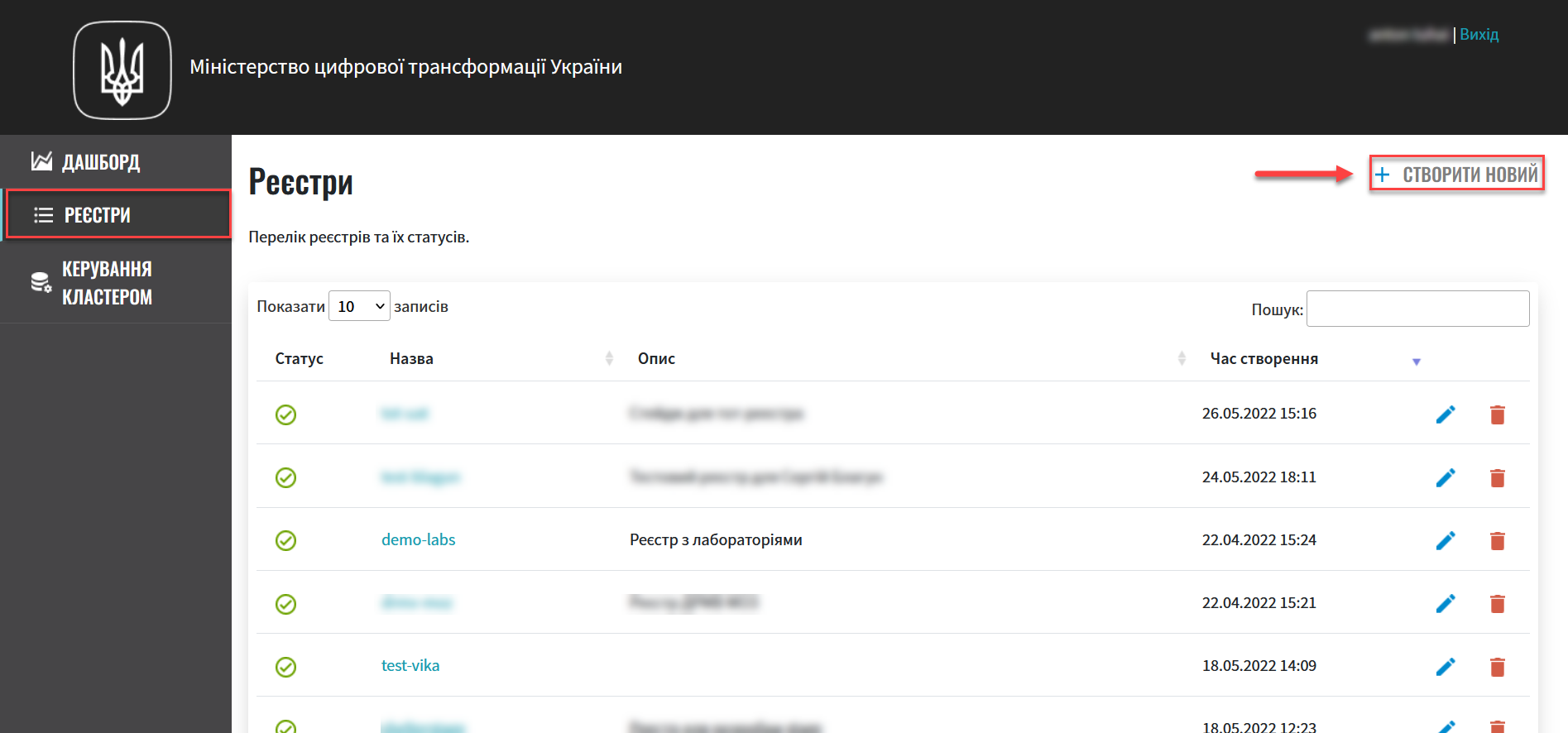

Перейдіть до розділу Реєстри > далі натисніть

Створити новий.

-

Заповніть параметри конфігурації відповідними даними.

Детальніше про кроки розгортання описано у розділах нижче.

-

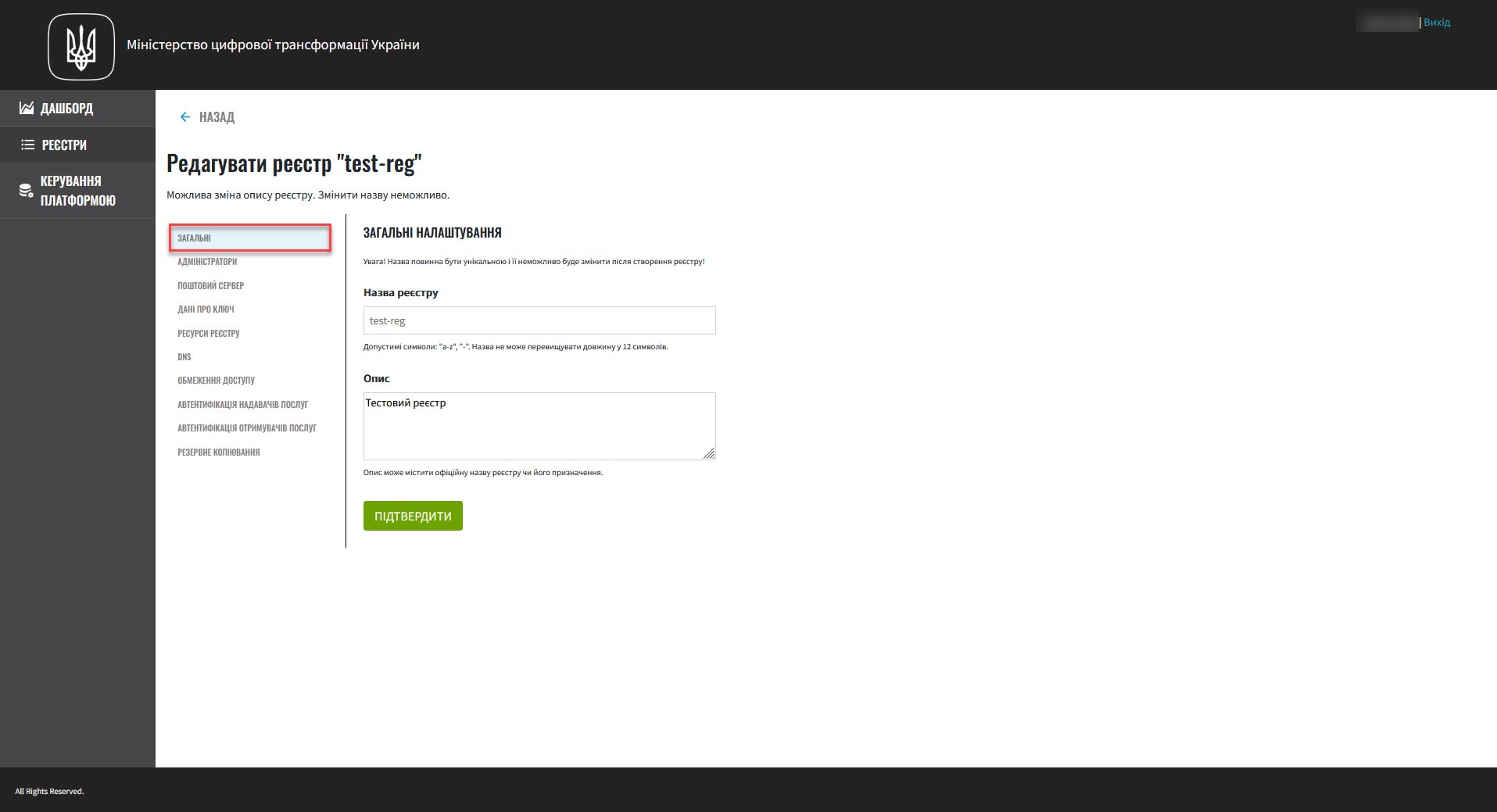

1. Загальні налаштування

На цьому кроці ви можете вказати службову (системну) назву реєстру, яка буде використовуватися у різних операціях обміну даними на Платформі.

|

Додатково ви можете вказати опис, який може містити офіційну назву реєстру чи його призначення. Це поле потрібне для інформаційних (бізнес- або юридичних) цілей.

Натисніть Підтвердити для переходу до наступного кроку.

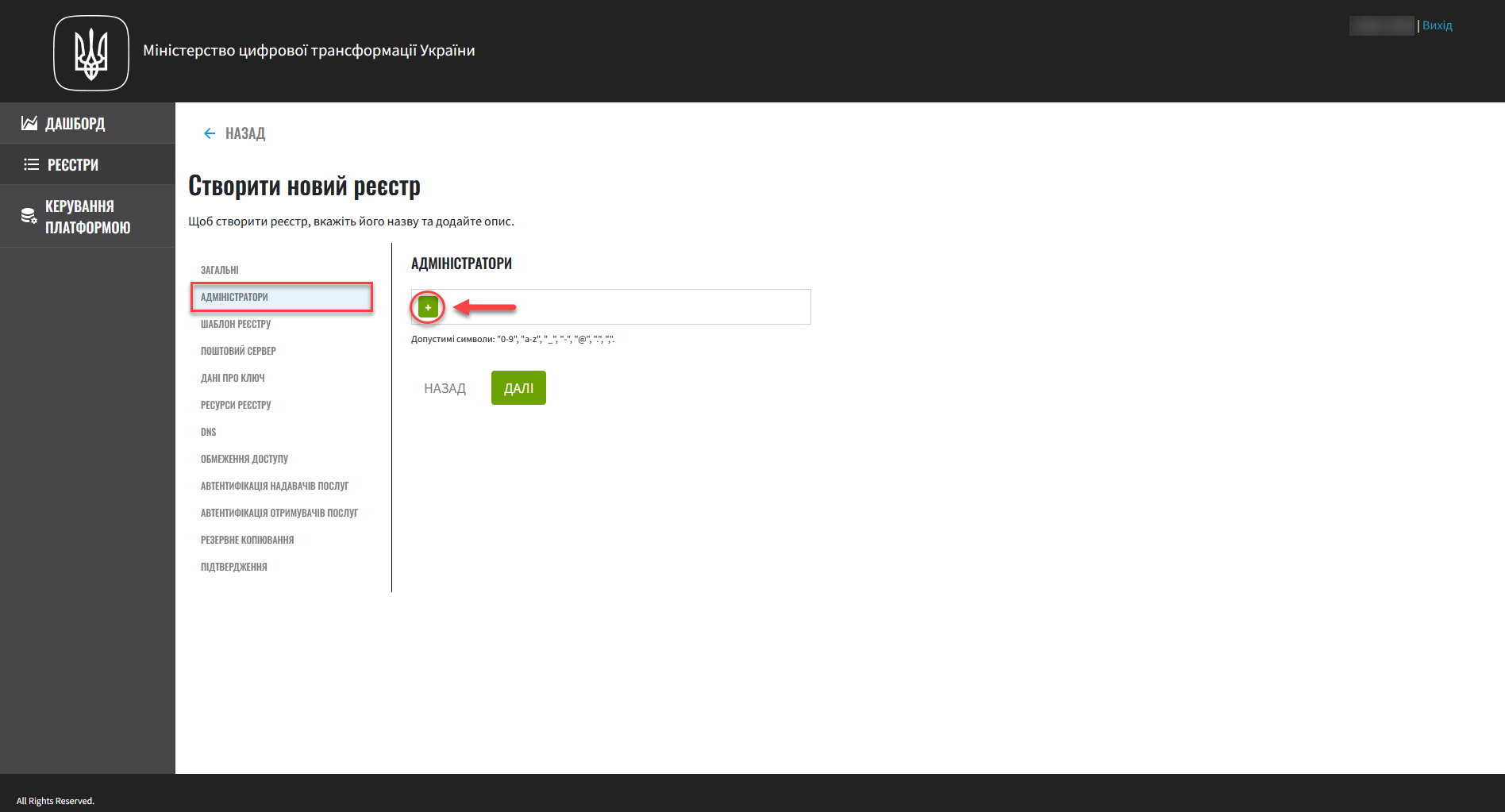

2. Створення адміністраторів реєстру

На цьому кроці ви можете призначити адміністраторів реєстру.

|

Можливість внесення нових адміністраторів буде доступна і згодом після розгортання, через опцію редагування реєстру. Детальніше про це див. на сторінці Створення адміністраторів реєстру. |

-

У полі Адміністратори вкажіть адміністраторів, яким буде надано доступ до реєстру.

Поле є обов’язковим до заповнення.

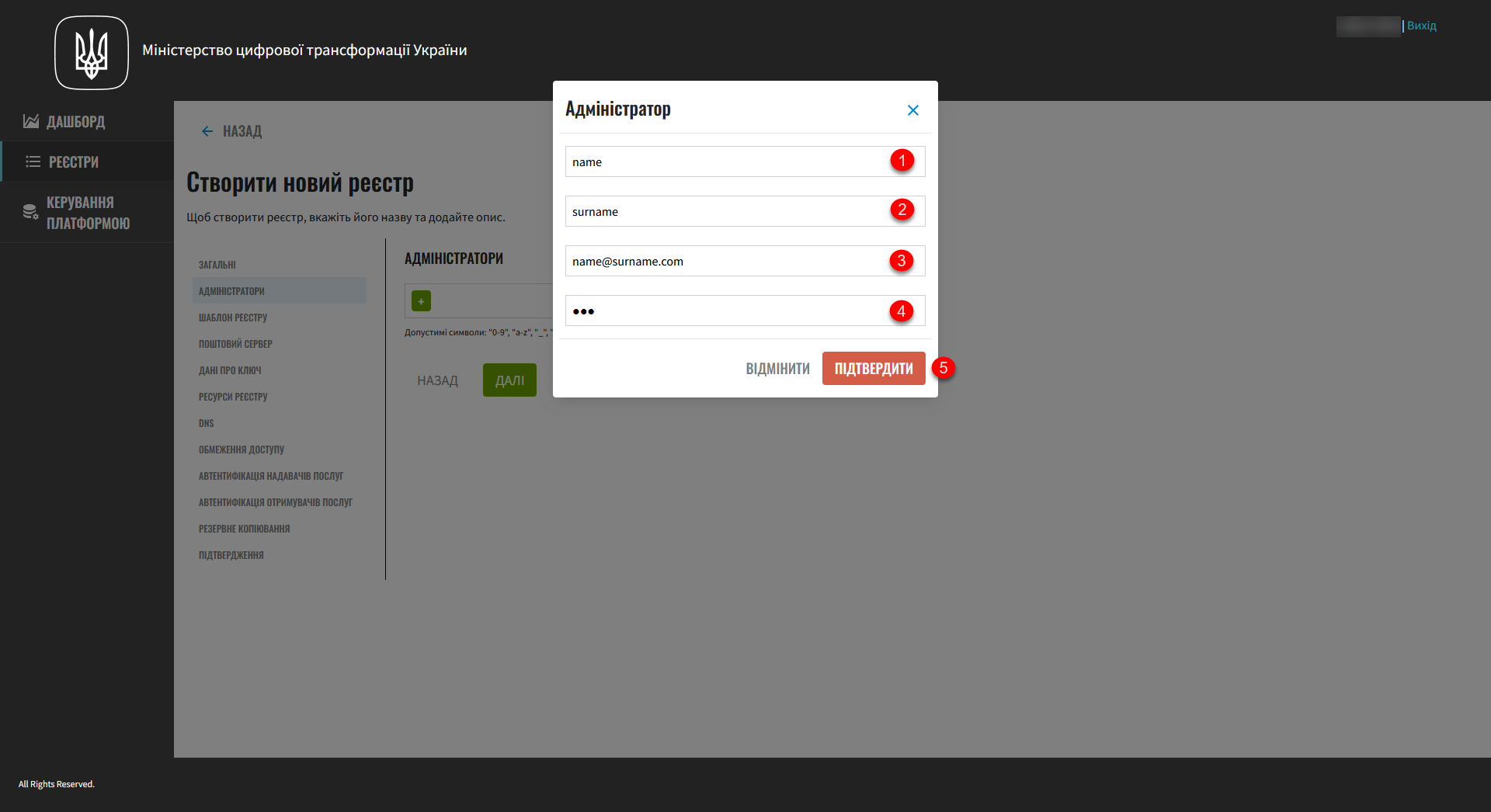

Натисніть

+(Додати) та у новому вікні введіть дані кожного адміністратора реєстру, а саме:-

Ім'я

-

Прізвище

-

Електронна пошта

-

Тимчасовий пароль

Для того, щоб надати доступ декільком особам, повторіть дію для кожного адміністратора окремо (

+> вкажіть дані адміністратора >Підтвердити).Використовуйте нижній регістр для введення даних електронної пошти.

Доступні символи:

"0-9","a-z","_","-","@",".",",". -

-

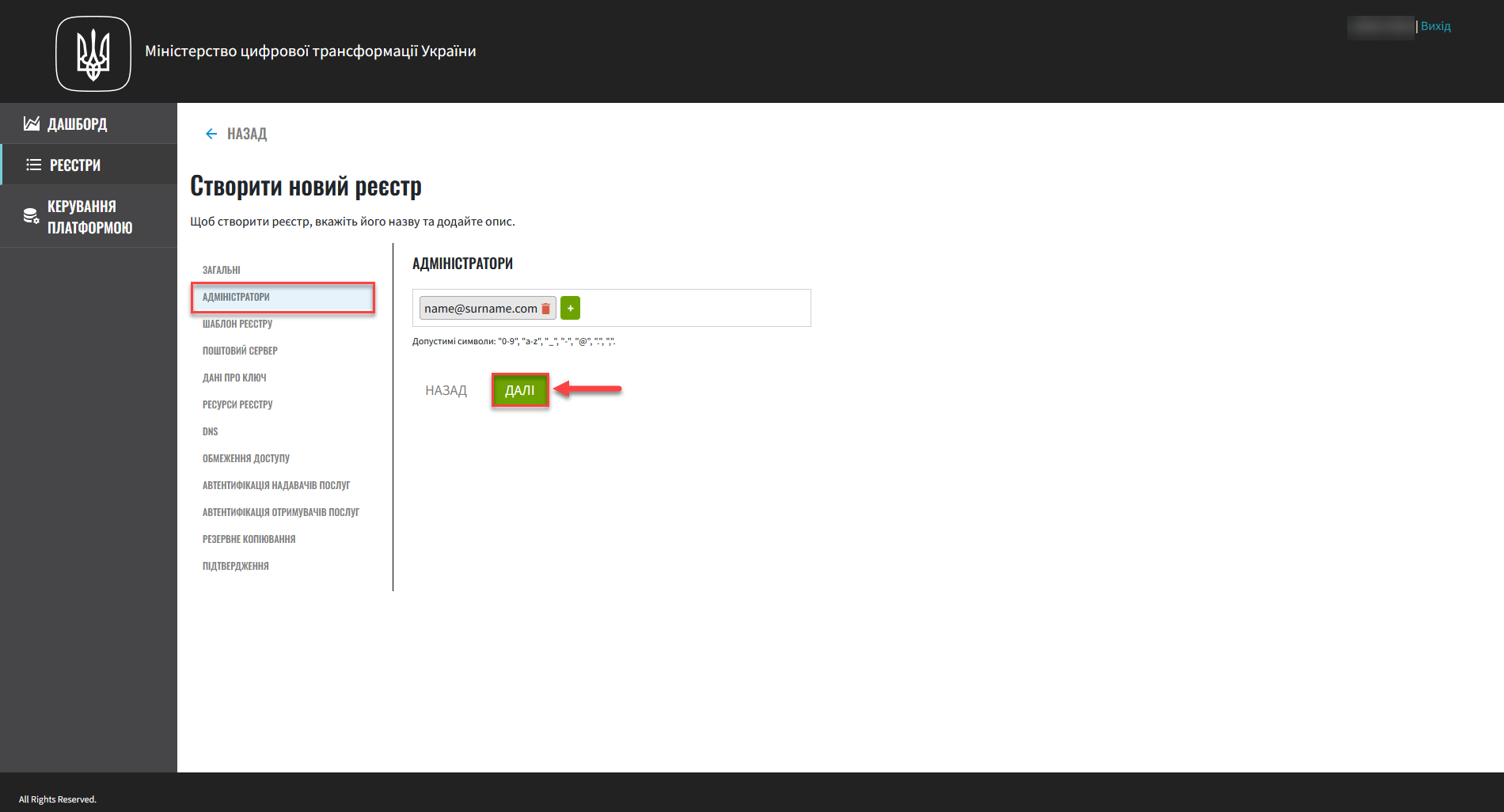

Натисніть

Далідля переходу до наступного кроку.

Користувач-адміністратор реєстру автоматично створюється у реалмі

openshiftсервісу Keycloak із роллюcp-registry-admin-<registry-name>та групою/cp-registry-admin-<registry-name>, де<registry-name>— назва реєстру.

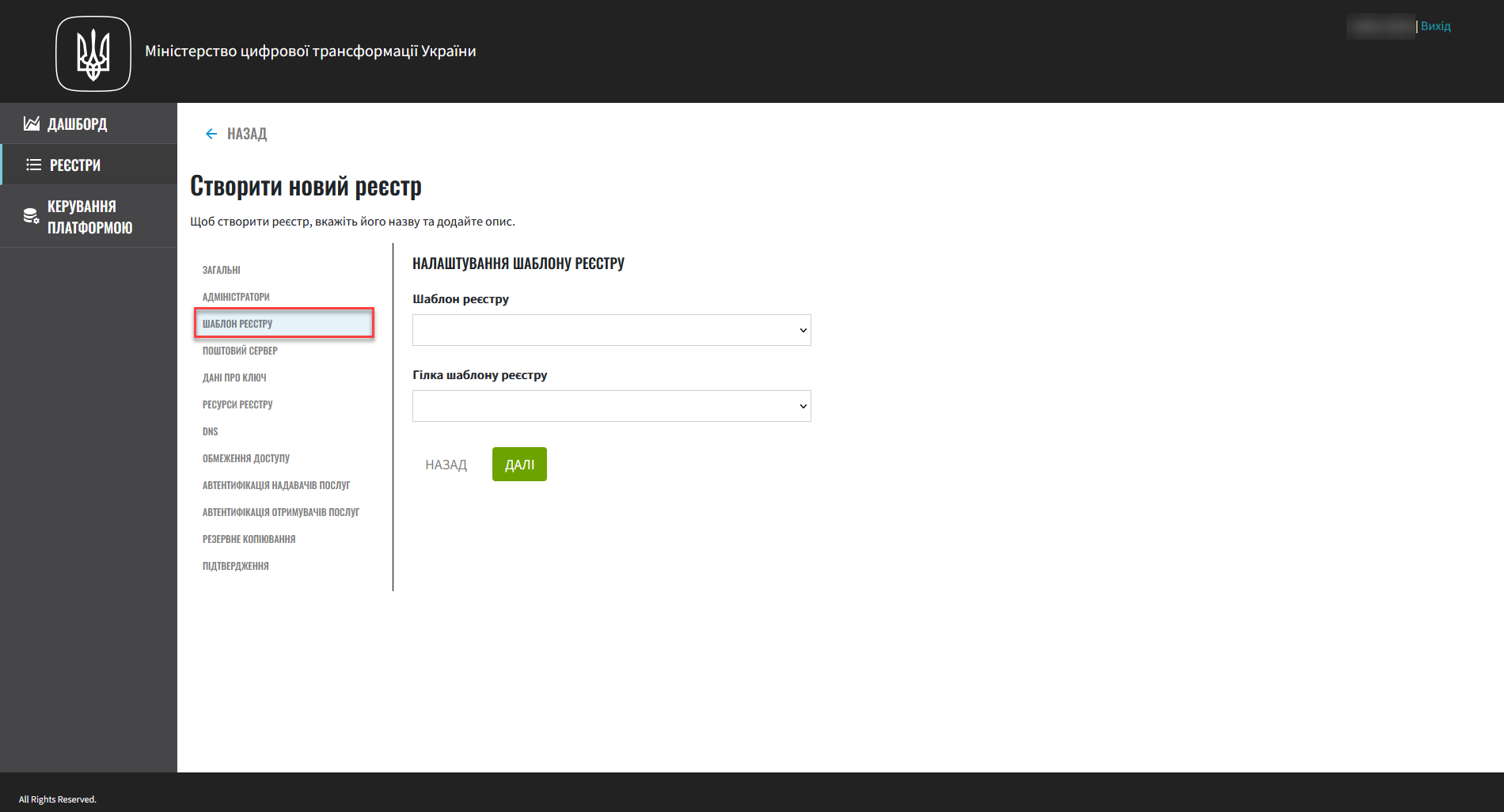

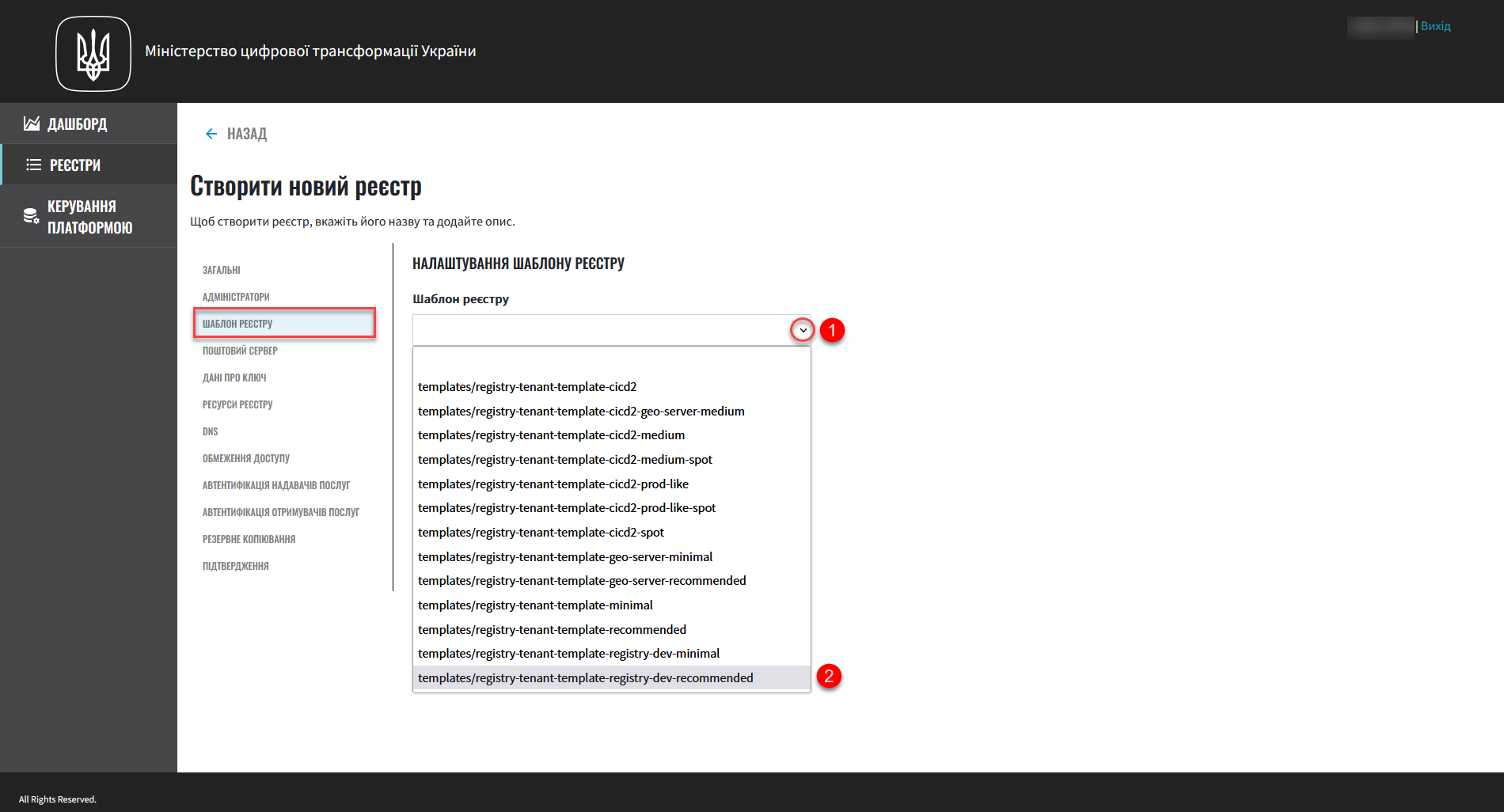

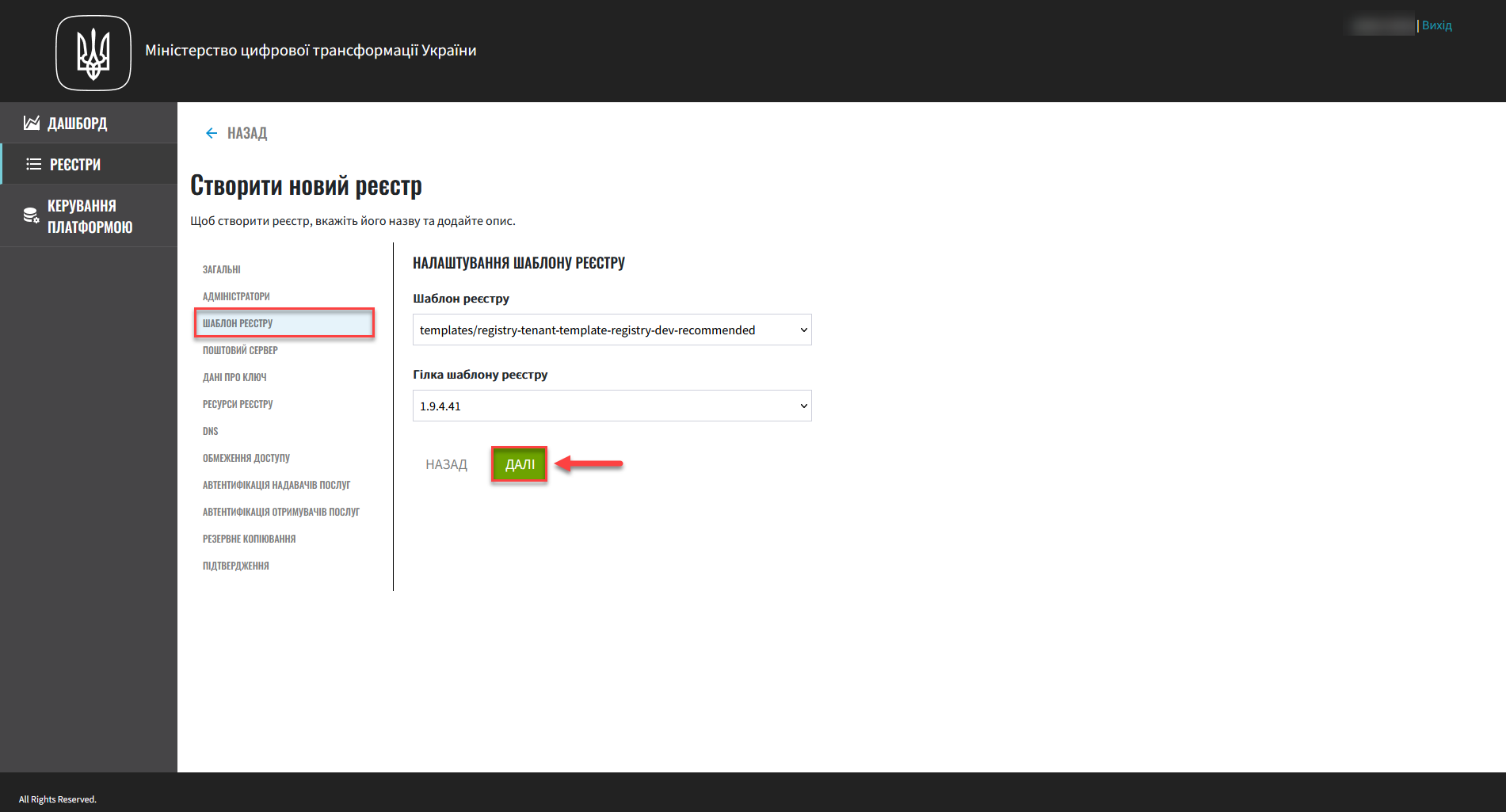

3. Шаблон розгортання реєстру

На цьому кроці оберіть шаблон для розгортання реєстру. Залежно від навантаження, яке очікується на реєстр, ви можете обрати одну з доступних конфігурацій, тобто певний шаблон із відповідною кількістю ресурсів. Наприклад, мінімальна або рекомендована конфігурація, або конфігурація з геосервером тощо).

Приблизну вартість обчислювальних ресурсів реєстру ви можете розрахувати на сторінці Системні вимоги до екземпляра реєстру, або зверніться за консультацією до команди технічної підтримки Платформи.

-

У полі Шаблон реєстру оберіть зі списку шаблон конфігурації, відповідно до якого розгортатиметься реєстр.

Шаблон реєстру визначає параметри конфігурації та кількість інстансів для реєстру, що розгортається, тобто виділену кількість ресурсів, зокрема CPU, RAM тощо, та кількість нод у MachineSets.

Поле є обов’язковим до заповнення.

-

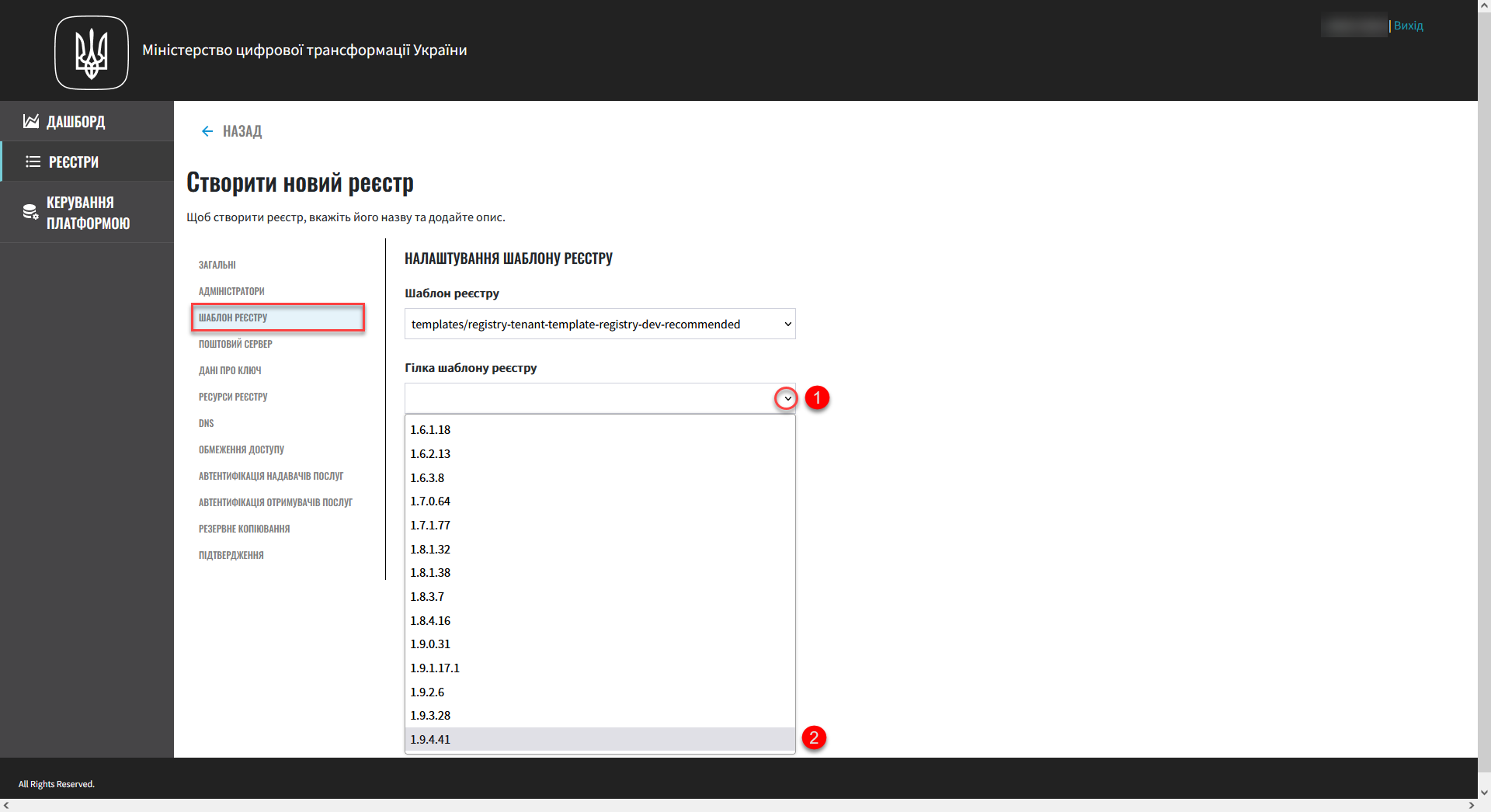

У полі Гілка шаблону реєстру оберіть гілку, яка буде застосована при розгортанні реєстру.

Мається на увазі версія гілки компонента у Gerrit-репозиторії, що містить відповідну версію шаблону реєстру. Поле є обов’язковим до заповнення.

-

Натисніть

Далідля переходу до наступного кроку.

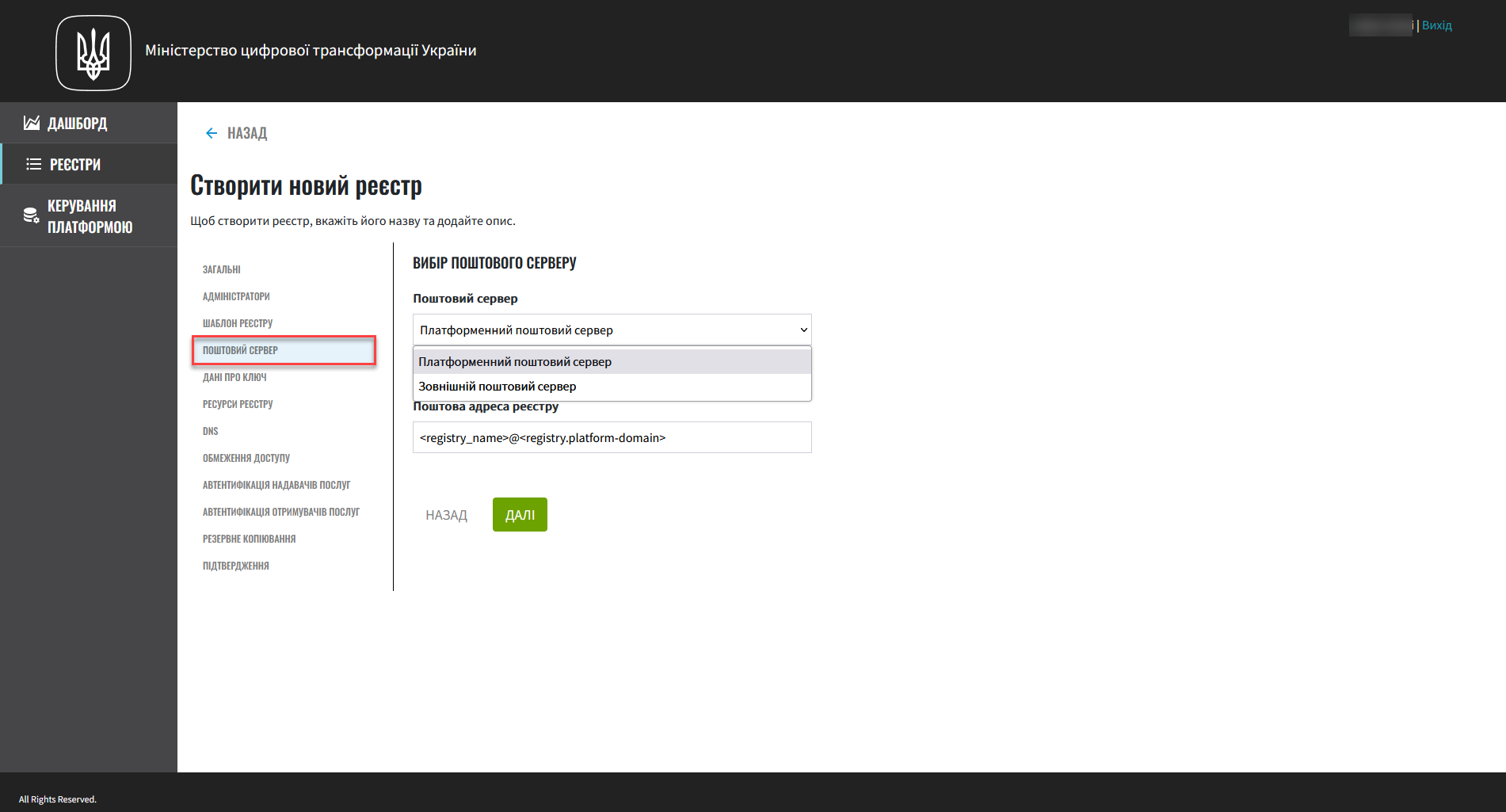

4. Вибір поштового сервера

На цьому кроці оберіть тип поштового сервера для відправлення email-повідомлень у реєстрі.

| Крок є опціональним. Ви можете пропустити ці налаштування. Їх можна змінити під час редагування реєстру. |

-

Внутрішній поштовий сервер (

platform-mail-server) — поштовий сервер, який розповсюджується як платформний сервіс та доступний для використання усіма реєстрами одного екземпляра Платформи. -

Зовнішній поштовий сервер (

external-mail-server) — зовнішній відносно платформи поштовий сервіс (gmail тощо).

|

Детальна інформація доступна на сторінці Налаштування підключення до поштового сервера. |

Натисніть Далі для переходу до наступного кроку.

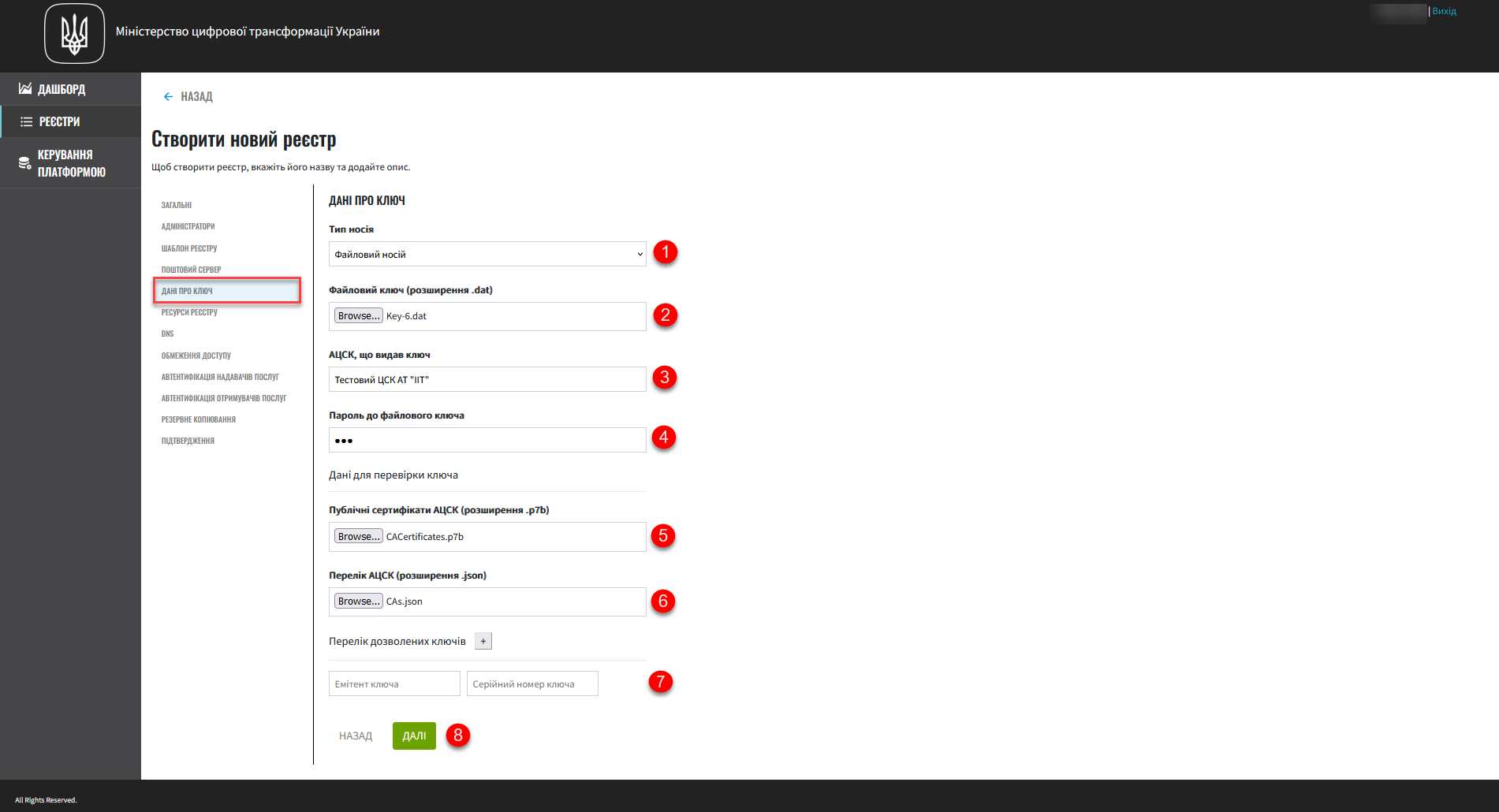

5. Дані про ключ

На цьому кроці налаштуйте параметри конфігурації для ключів та сертифікатів цифрового підпису, які будуть використовуватись у реєстрі. Надалі дані про ключ можна оновлювати при редагуванні реєстру.

|

Крок є обов’язковим. Секція Дані про ключ має містити налаштування для ініціалізації криптосервісу ( Такі ключі використовуються для підпису витягів, сформованих Платформою, та підпису даних, що змінюються відповідно до логіки бізнес-процесів реєстру. |

|

Детальна інформація щодо налаштування ключів доступна на сторінці Оновлення ключів та сертифікатів цифрового підпису для реєстру. |

-

У полі Тип носія оберіть відповідний тип ключа, що використовується.

-

Оберіть електронний ключ.

Поле Файловий ключ (розширення .dat) заповнюється операційним ключем із розширенням

.dat(Key-6.dat) адміністратора Платформи. Завантажте файл із ключем, натиснувши Browse, оберіть ключ у відповідній директорії та натисніть Open. -

У полі АЦСК, що видав ключ показана повна назва АЦСК[1], що видав ключ.

-

У полі Пароль до файлового ключа введіть пароль до завантаженого ключа.

-

Секція Дані для перевірки ключа містить дані публічних сертифікатів та перелік АЦСК:

-

У полі Публічні сертифікати АЦСК (розширення .p7b) завантажте файл із переліком сертифікатів сумісних ЦСК (CACertificates.p7b), який можна отримати на сайті АТ "ІІТ" за посиланням https://iit.com.ua/downloads.

-

У полі Список АЦСК (розширення .json) завантажте файл із параметрами взаємодії сумісними ЦСК (CAs.json), який можна отримати на сайті АТ "ІІТ" за посиланням: https://iit.com.ua/downloads.

-

-

Вкажіть Перелік дозволених ключів, підпис яких може вважатися дійсним.

У цьому блоці зазначається перелік ключів, у тому числі й старих (наприклад, при ротації ключів), щоб все, що раніше було підписано старим ключем, вважалося валідованим. Тобто перелік дозволених ключів повинен містити історію даних усіх ключів, що використовувались у системі для накладання підпису.

-

Натисніть

Далідля переходу до наступного кроку.

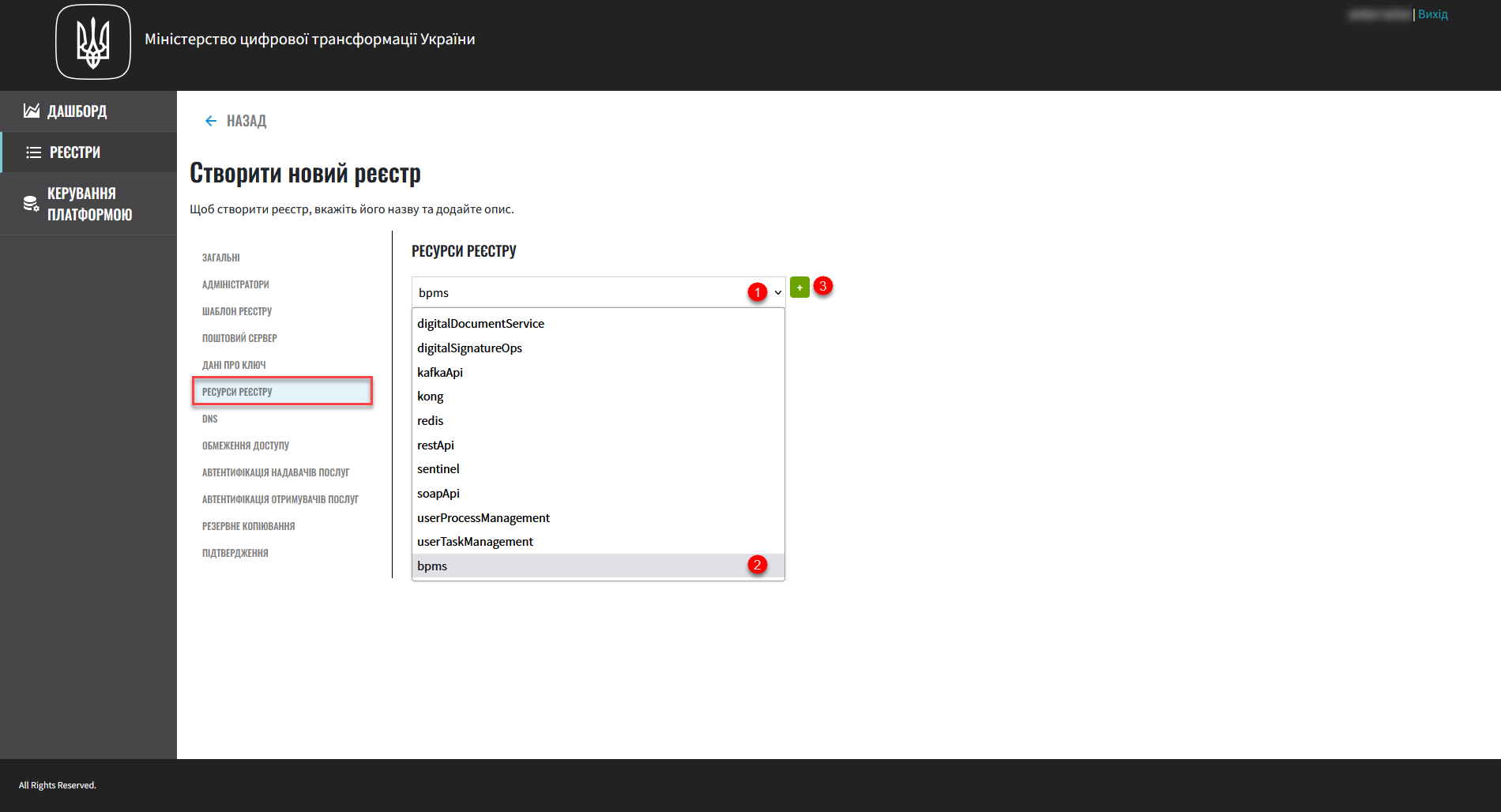

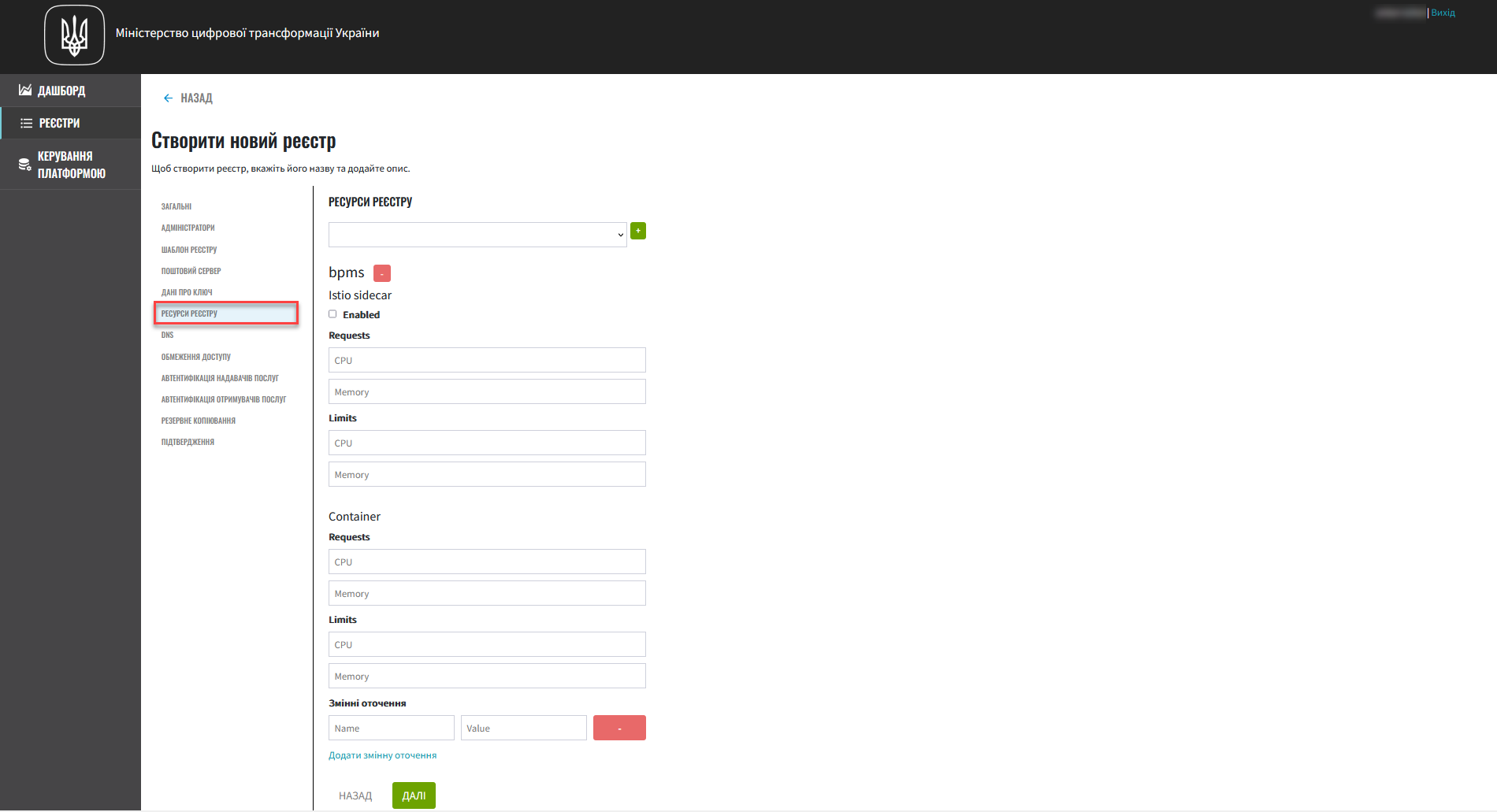

6. Ресурси реєстру

На цьому кроці ви можете визначити конфігурацію для ресурсів реєстру по певних сервісах, які у ньому розгортаються. Керування ресурсами, що використовуються контейнерами в рамках вашого екземпляра реєстру, дозволяє забезпечити оптимальну працездатність та ефективність.

-

Оберіть зі списку сервіс для конфігурації ресурсів і натисніть

+(Додати).Крок є опціональним.

Під час розгортання реєстру усі наявні сервіси налаштовані та передзаповнені відповідними значеннями запитів, лімітів та змінних оточення за замовчуванням.

Навіть у випадку видалення сервісів зі списку, під час розгортання реєстру Платформа застосує стандартну конфігурацію.

-

Встановіть власні значення для ресурсів.

-

Натисніть

Далідля переходу до наступного кроку.

| Детальніше про налаштування ви можете переглянути на сторінці Керування ресурсами реєстру. |

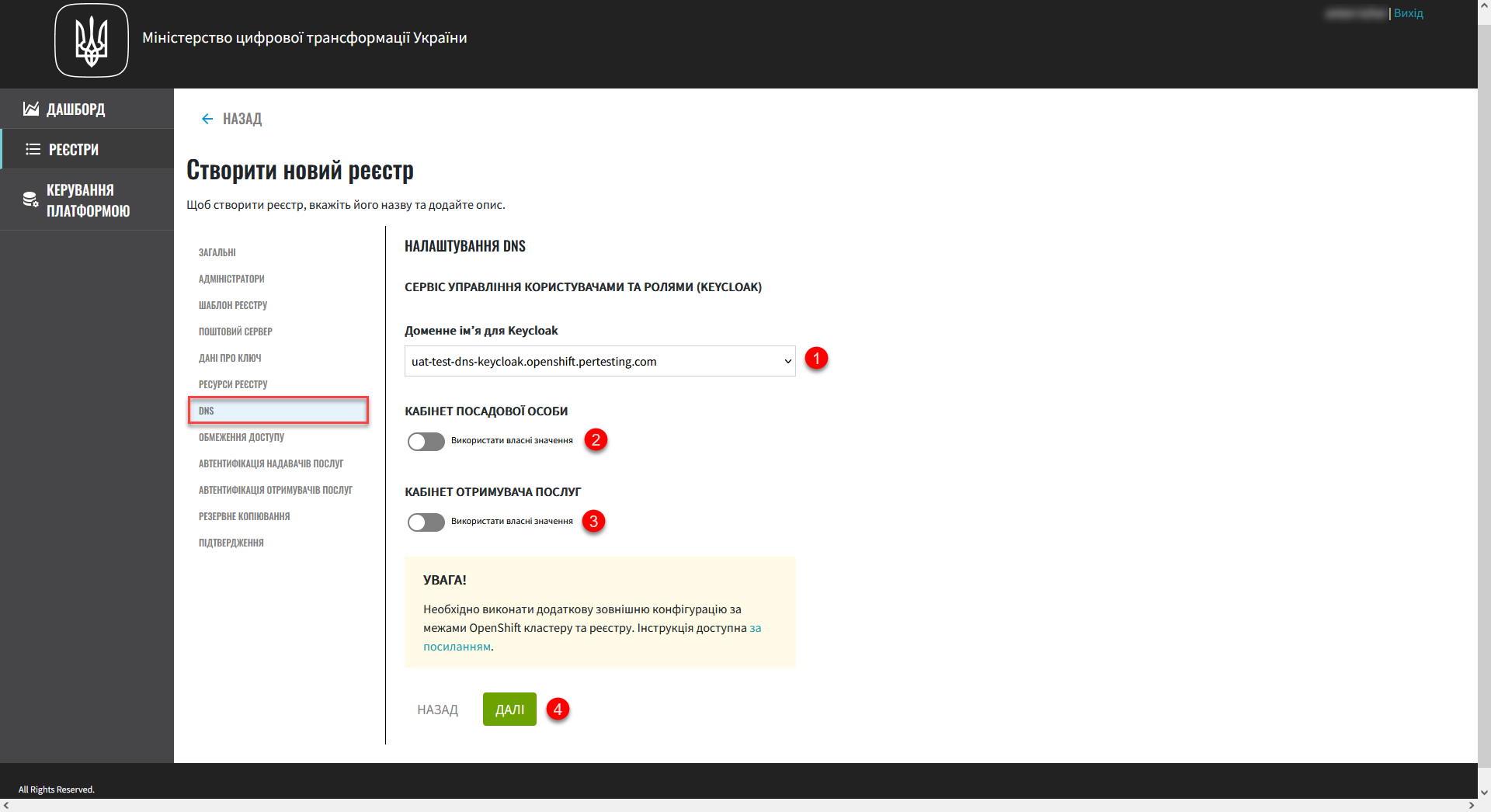

7. Налаштування DNS

На цьому кроці ви можете встановити власні DNS-імена і завантажити SSL-сертифікати у .pem-форматі для сервісу Keycloak, а також Кабінетів користувачів.

|

Крок є опціональним. Якщо ви не вкажете тут жодних налаштувань, система використає значення за замовчуванням. |

| Детальніше про функціональність читайте у розділі Налаштування власних DNS-імен. |

Натисніть Далі для переходу до наступного кроку.

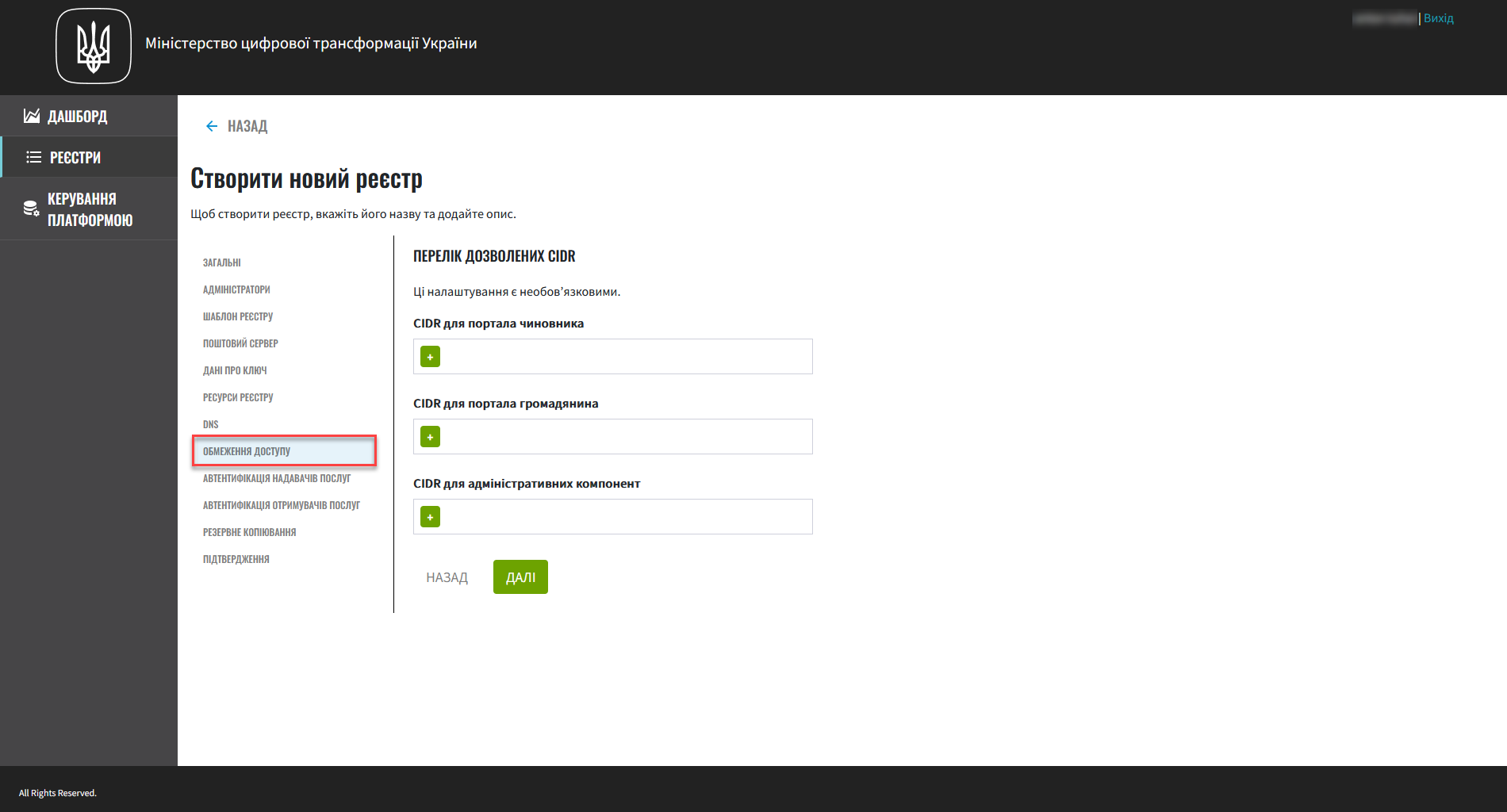

8. Обмеження доступу

На цьому кроці ви можете встановити обмеження доступу до певних компонентів, які використовуються у реєстрі, зокрема Кабінетів посадової особи та отримувача послуг, а також адміністративних компонентів реєстру.

|

Крок є опціональним, але з метою безпеки рекомендовано встановити CIDR для відповідних компонентів. |

| Детальніше про функціональність читайте на сторінці CIDR: Обмеження доступу до Платформних та реєстрових компонентів. |

Натисніть Далі для переходу до наступного кроку.

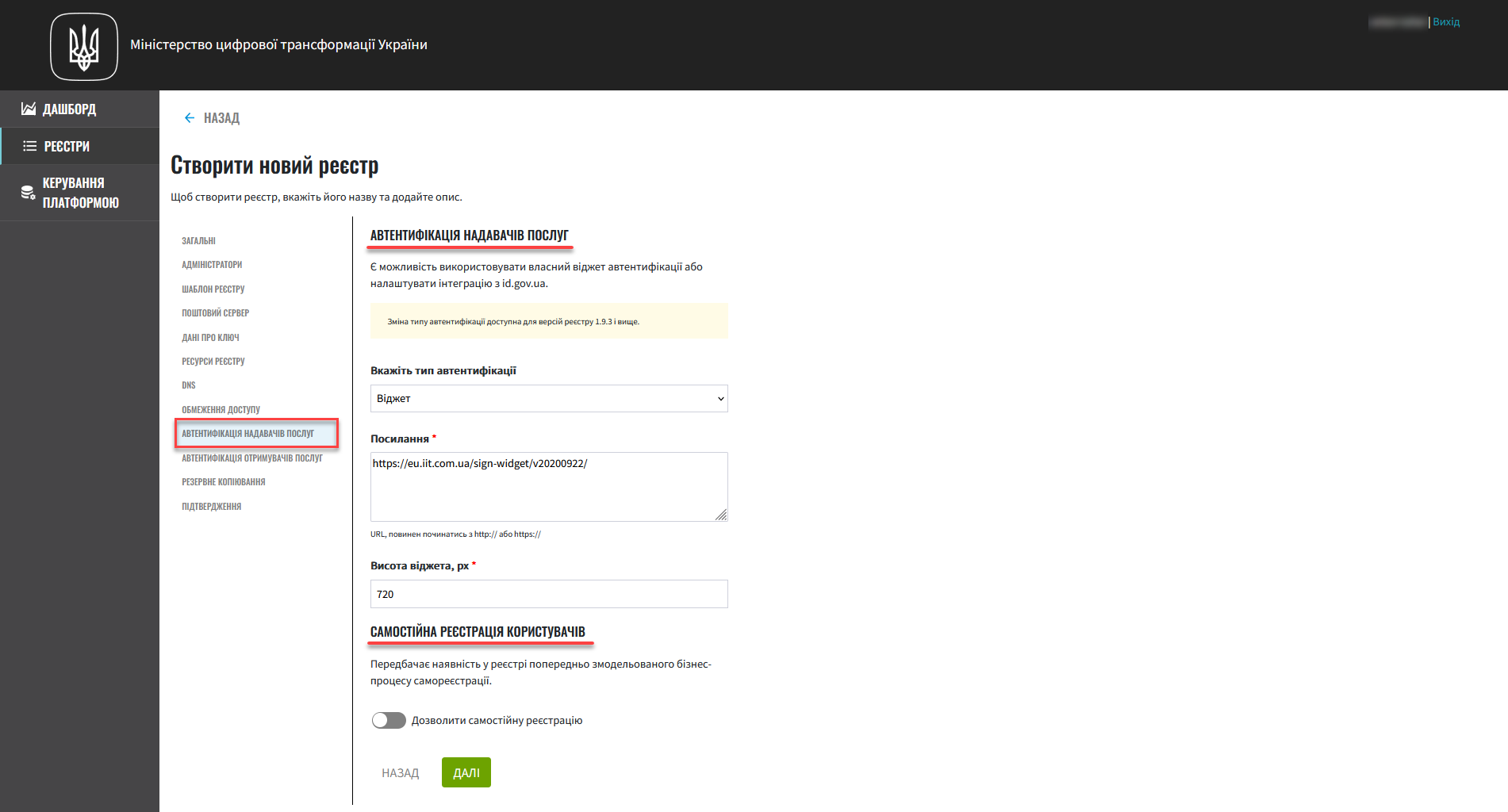

9. Автентифікація надавачів послуг

На цьому кроці ви можете налаштувати тип автентифікації для надавачів послуг (посадових осіб), а також дозволити, або заборонити можливість автореєстрації.

|

Крок є опціональним. Якщо ви не вкажете тут жодних налаштувань, система використає значення за замовчуванням — автентифікація з КЕП та вимкнена автореєстрація. |

Ви можете обрати один із двох типів автентифікації, який буде доступний для ідентифікації особи в системі:

-

КЕП (IIT-віджет)

-

Віджет id.gov.ua

| Детальніше про функціональність читайте на сторінці Налаштування автентифікації надавачів послуг. |

Самостійна реєстрація посадових осіб дозволить вам спростити процес реєстрації користувачів без необхідності залучення адміністратора.

| Детальніше про функціональність читайте на сторінці Налаштування автореєстрації для посадових осіб. |

Натисніть Далі для переходу до наступного кроку.

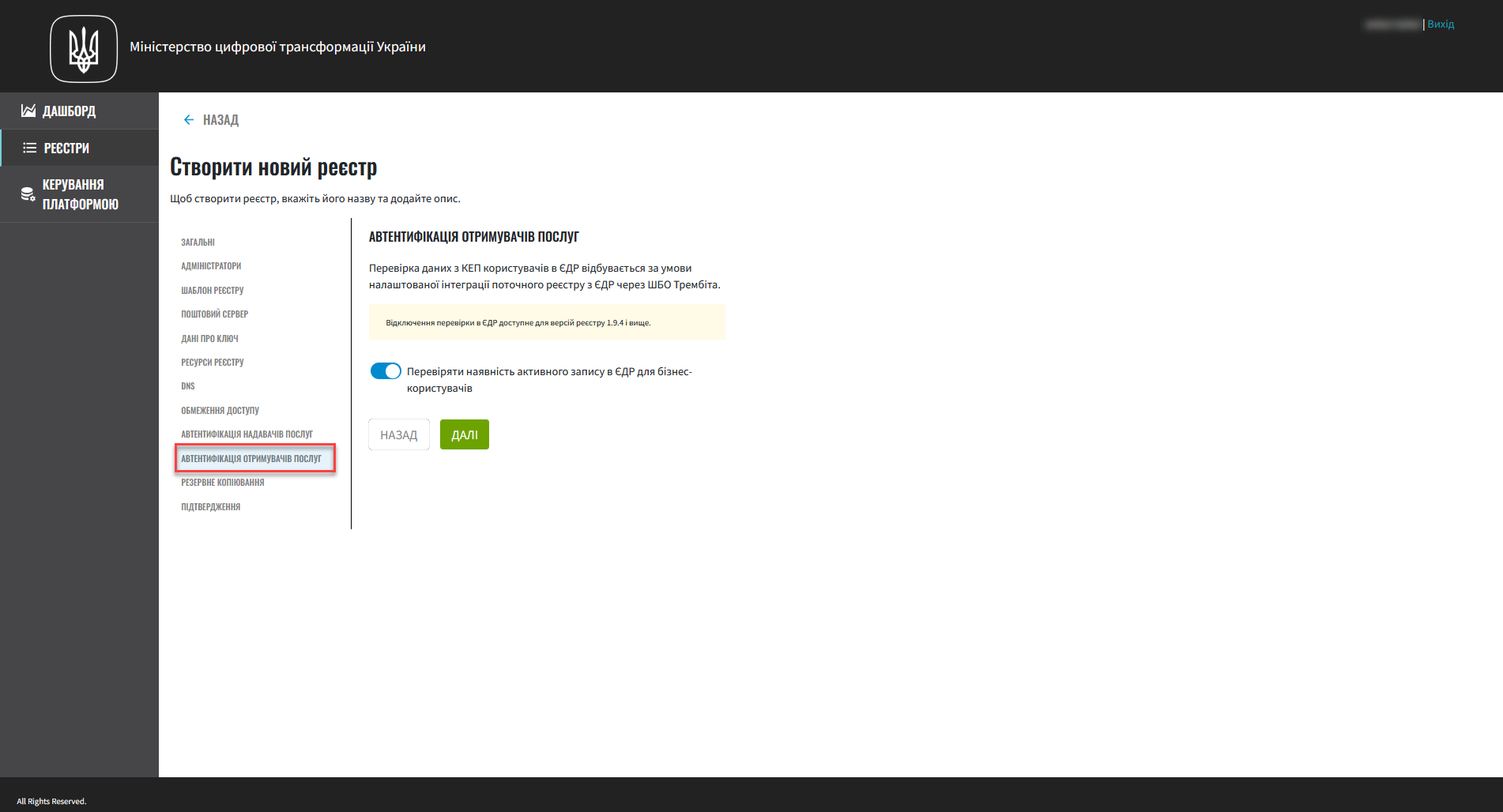

10. Автентифікація отримувачів послуг

На цьому кроці ви можете налаштувати перевірку наявності активного запису в ЄДР для бізнес-користувачів, що дозволяє встановити зв’язок між КЕП користувача та його юридичною особою чи фізичною особою-підприємцем, що зареєстровані в Єдиному державному реєстрі (ЄДР). Це важливий аспект безпеки та надійності системи, який допомагає забезпечити відповідність даних користувача та підтвердження їх особистості.

|

Крок є опціональним. Якщо ви не вкажете тут жодних налаштувань, система використає значення за замовчуванням — перевірка увімкнена. |

| Детальніше про функціональність читайте на сторінці Перевірка наявності активного запису в ЄДР для бізнес-користувачів. |

Натисніть Далі для переходу до наступного кроку.

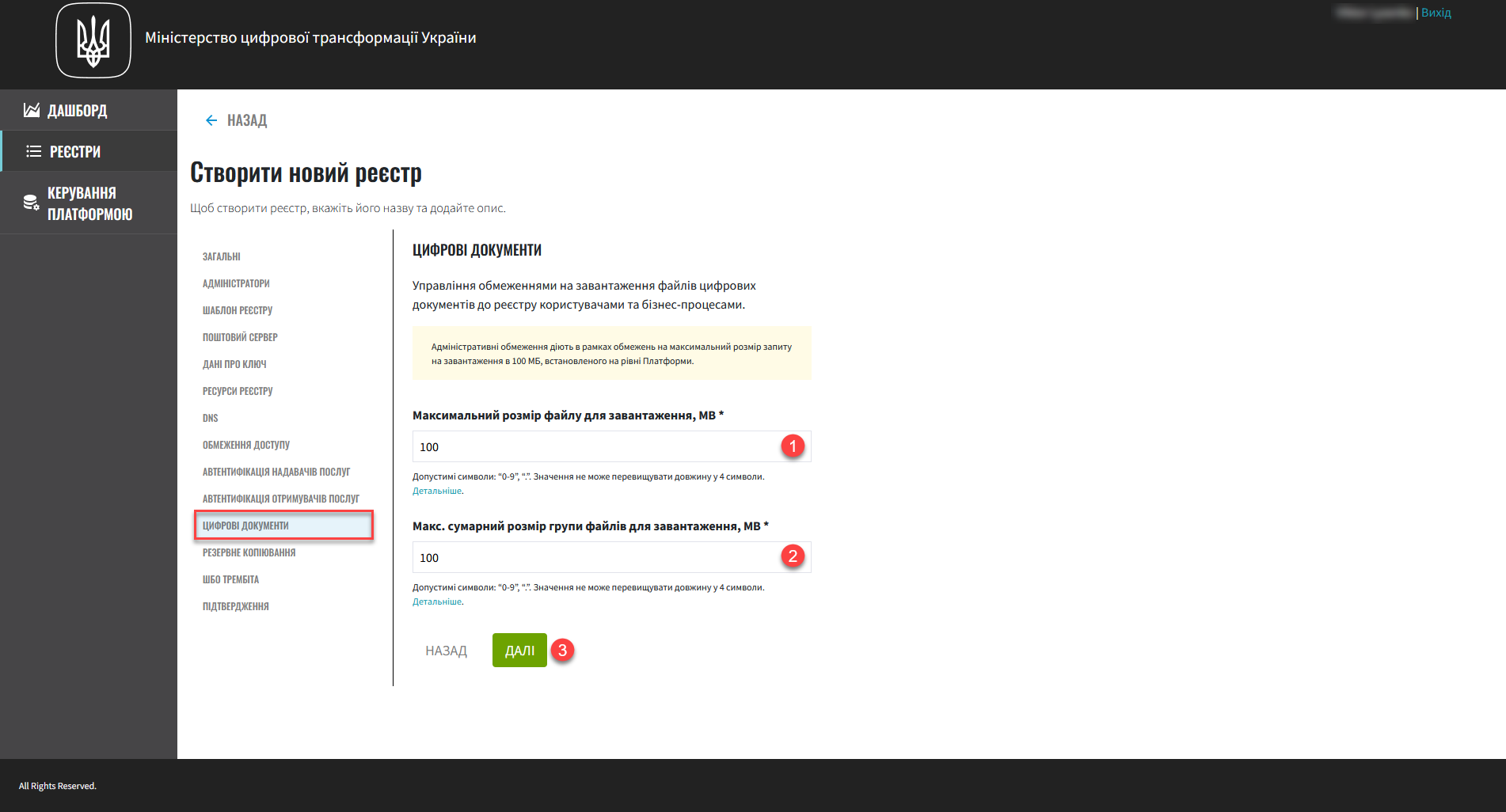

11. Цифрові документи

Адміністративна панель Control Plane надає зручний інтерфейс, який дозволяє адміністраторам керувати обмеженнями на завантаження цифрових документів до реєстру користувачами та бізнес-процесами.

Ви можете встановити максимальний розмір для одного файлу та групи файлів для завантаження до реєстру.

Значення вводиться у мегабайтах (MB) і може складатися з цифр (0-9) та крапки. Максимальна довжина значення — 4 символи. Наприклад, можна встановити значення 10, 100, 50.2 тощо. Головне, щоб воно було менше або дорівнювало глобальному обмеженню на рівні Платформи, яке становить 100 МБ для максимального розміру запита.

|

| TIP: Детальніше про функціональність читайте на сторінці Керування обмеженнями на завантаження цифрових документів. |

Натисніть Далі для переходу до наступного кроку.

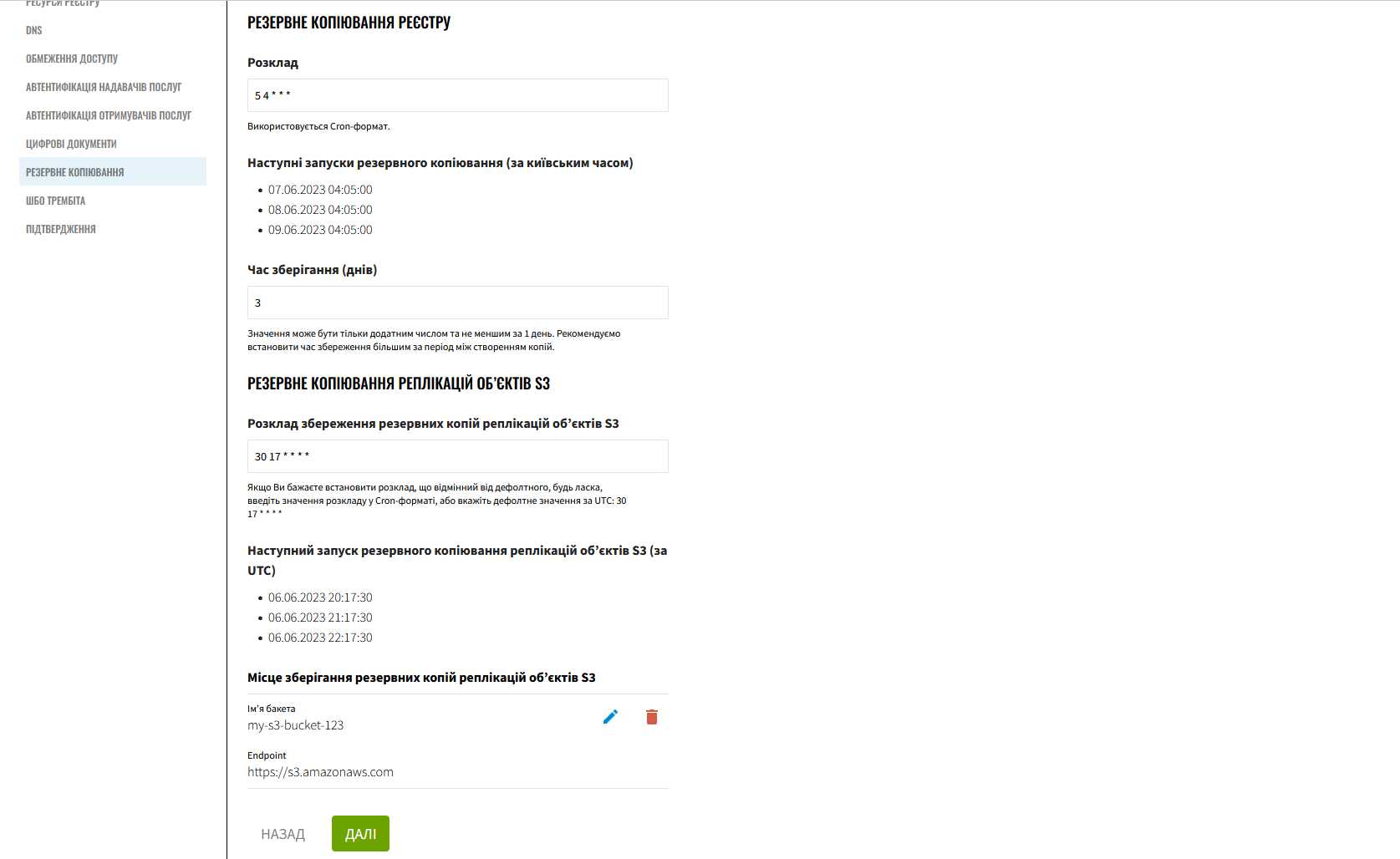

12. Резервне копіювання

На цьому кроці ви можете налаштувати розклад створення резервних копій компонентів реєстру, а також період зберігання таких копій у сховищі бекапів.

Резервні копії компонентів створюються за допомогою інструменту velero та зберігаються у захищеному сховищі бекапів minio, що знаходиться поза межами кластера Платформи.

Розклад резервного копіювання налаштовується у форматі unix-cron на інтерфейсі адміністративної панелі Control Plane.

Також система виконує автоматичну реплікацію даних, які зберігаються в S3-бакетах. Ви можете налаштувати розклад резервного копіювання таких реплікацій.

| Детальніше про автоматичне створення резервних копій реєстру, а також резервне копіювання реплікацій S3-бакетів, читайте на сторінці Керування розкладом резервного копіювання реєстру. |

| Додатково ознайомтеся зі створенням бекапів у ручному режимі та відновленням з них середовища реєстру на сторінці Резервне копіювання та відновлення екземпляра реєстру. |

Натисніть Далі для переходу до наступного кроку.

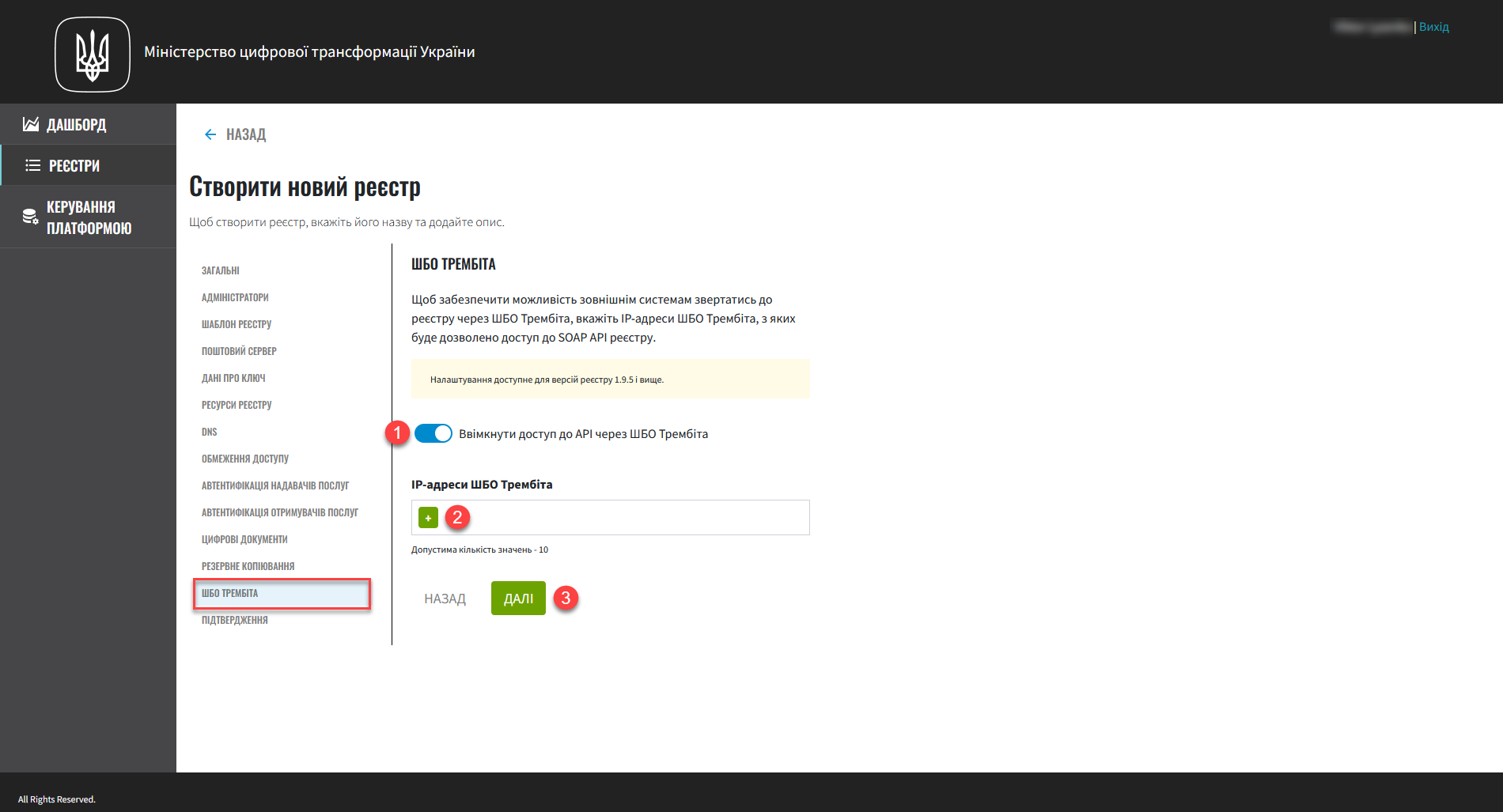

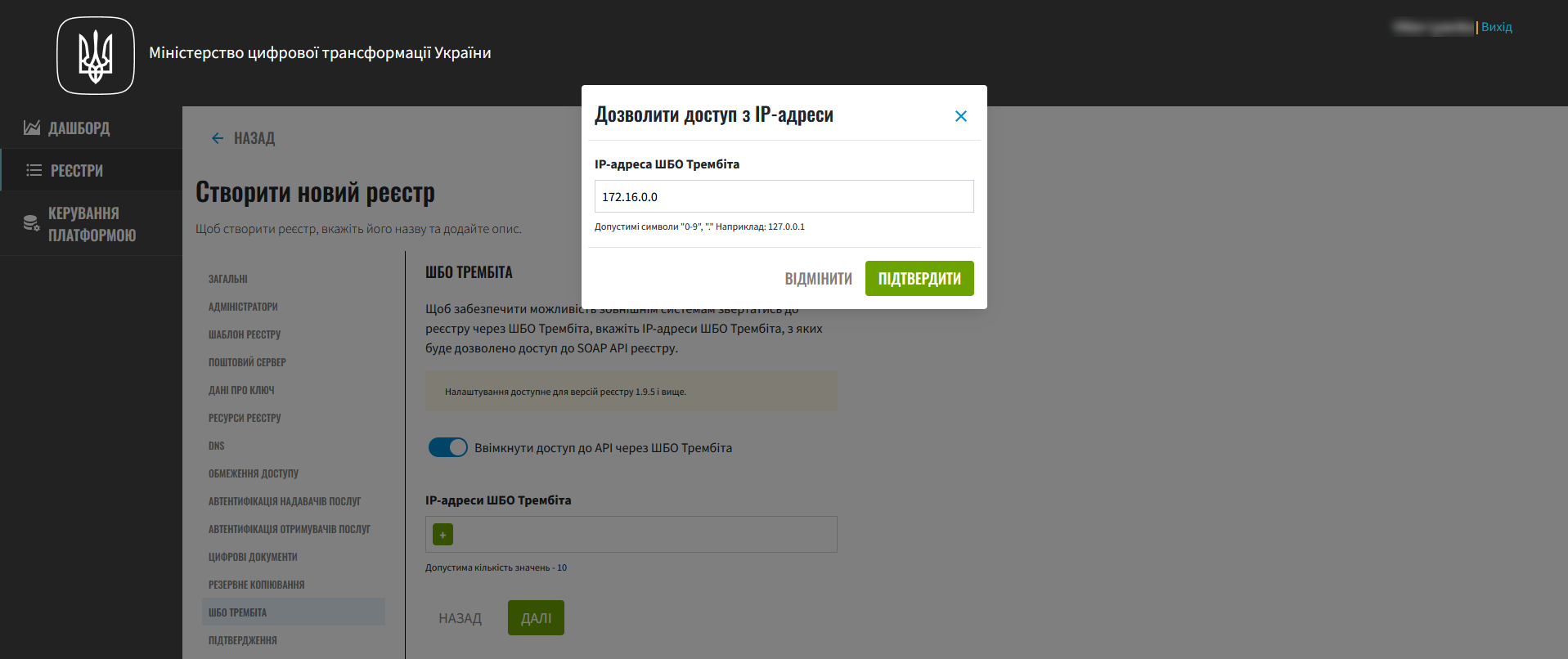

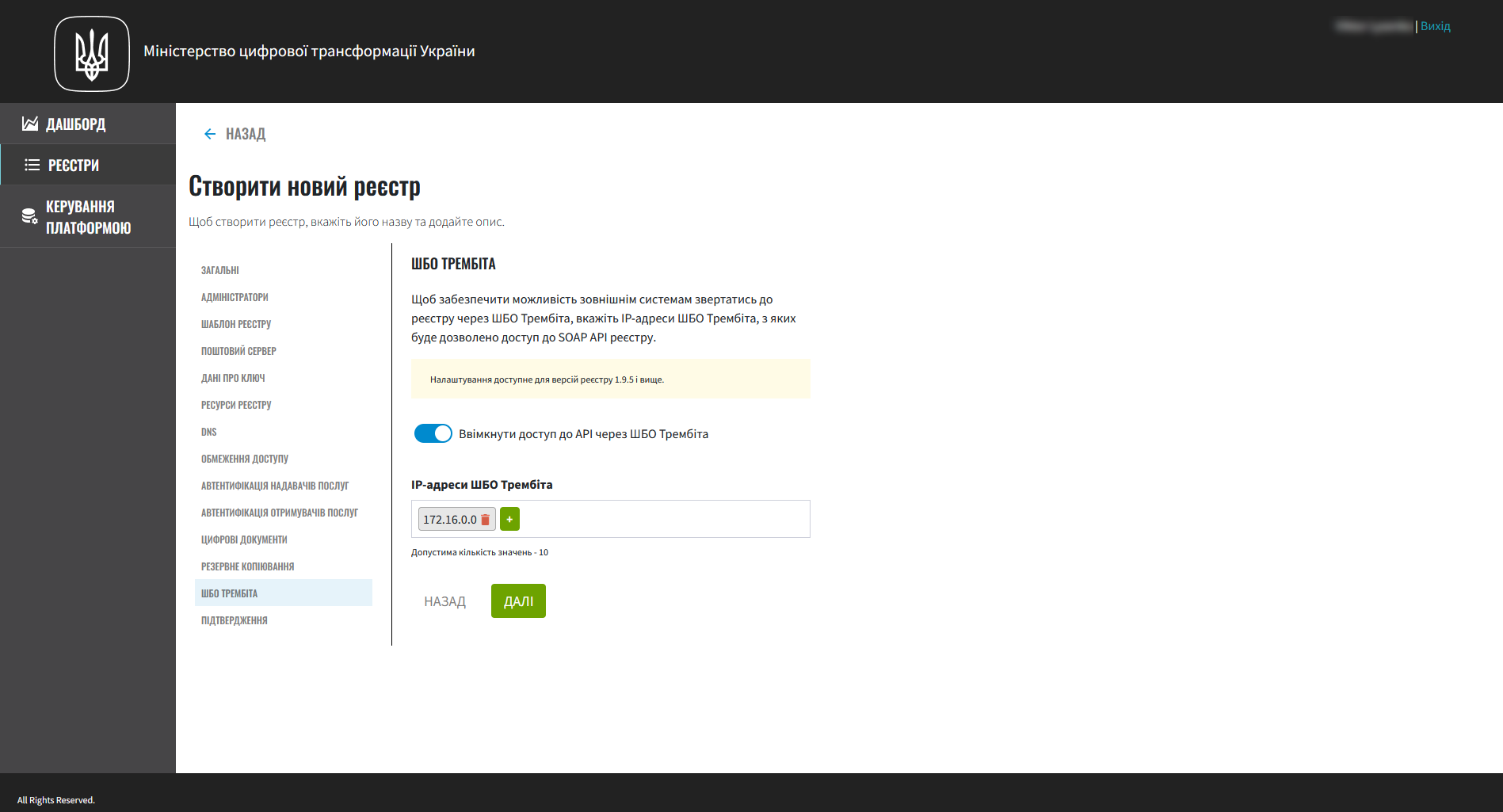

13. ШБО Трембіта

На цьому кроці ви можете надати можливість зовнішнім системам звертатися до реєстру через ШБО "Трембіта". Для цього вкажіть IP-адреси ШБО "Трембіта", з яких буде дозволено доступ до SOAP API реєстру.

|

Крок є опціональним. Якщо ви не вкажете тут жодних налаштувань, система не створить роути для вхідних SOAP-інтеграцій. Ви можете завжди зможете виконати необхідні конфігурації потім. |

-

Перейдіть до секції ШБО Трембіта. Тут можна вказати дозволи на доступ до SOAP API реєстру через ШБО "Трембіта". Активуйте перемикач, щоб увімкнути доступ.

За замовчуванням доступ вимкнено для нових реєстрів.

-

У полі IP-адреси ШБО Трембіта додайте нову IP-адресу ШБО "Трембіта", з якої буде дозволено доступ до хосту, на якому розгортатимуться роути SOAP API.

-

Натисніть Підтвердити та повторіть дію для кожної такої IP-адреси.

-

Допустимі символи:

"0-9","."Наприклад:127.0.0.1. -

Необхідно вказувати лише IP-адресу, без маски.

-

Дозволено введення лише IP-адрес, а не підмереж (див. детальніше — CIDR).

-

Кількість IP-адрес обмежена 10-ма.

-

Якщо перелік

ipListне містить жодної IP-адреси, доступ до SOAP API є відсутнім (роут не створюється).

-

-

Натисніть Далі для переходу до наступного кроку.

| Детальніше з описом функціональності ви можете ознайомитися на сторінці Обмеження доступу на рівні IP до SOAP-роутів ШБО "Трембіта". |

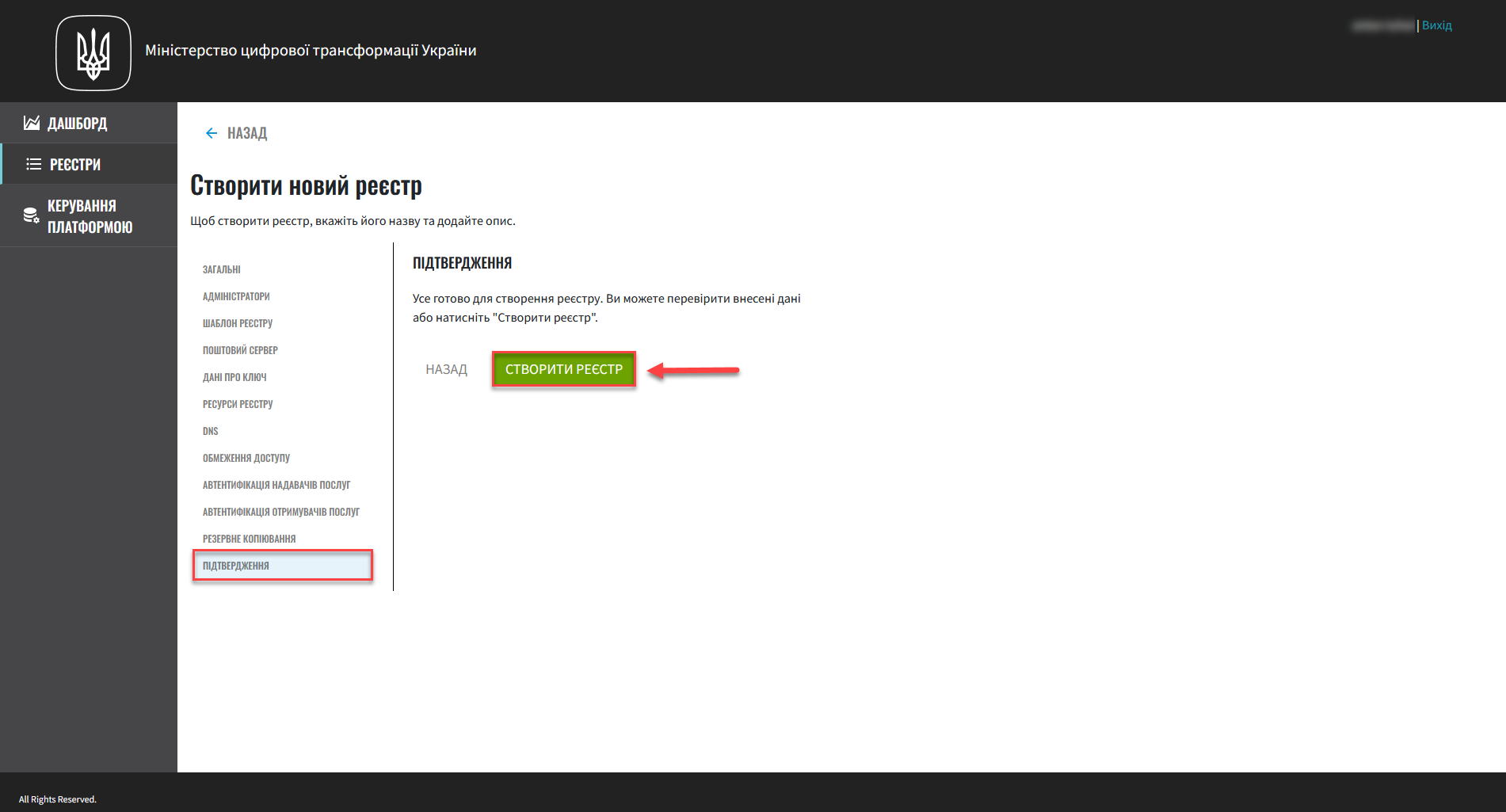

14. Підтвердження та процес розгортання

Завершіть процедуру натисканням клавіші Створити реєстр.

Ви можете також перевірити дані, внесені на попередніх кроках, переміщаючись між відповідними вкладками.

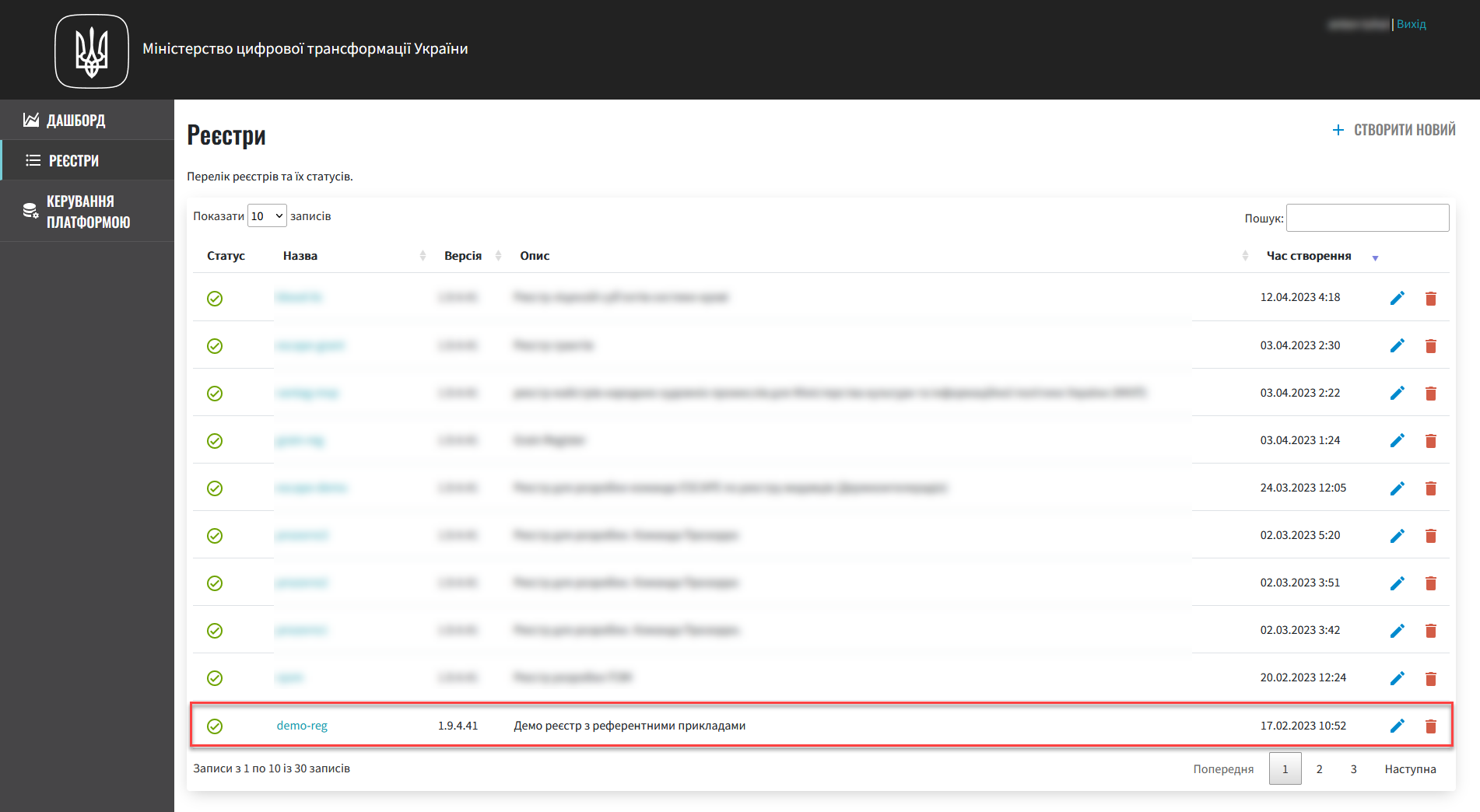

У результаті реєстр додається до переліку доступних у розділі Реєстри адміністративної панелі Control Plane.

У разі успішного розгортання, реєстр позначається зеленою піктограмою у стовпці Статус.

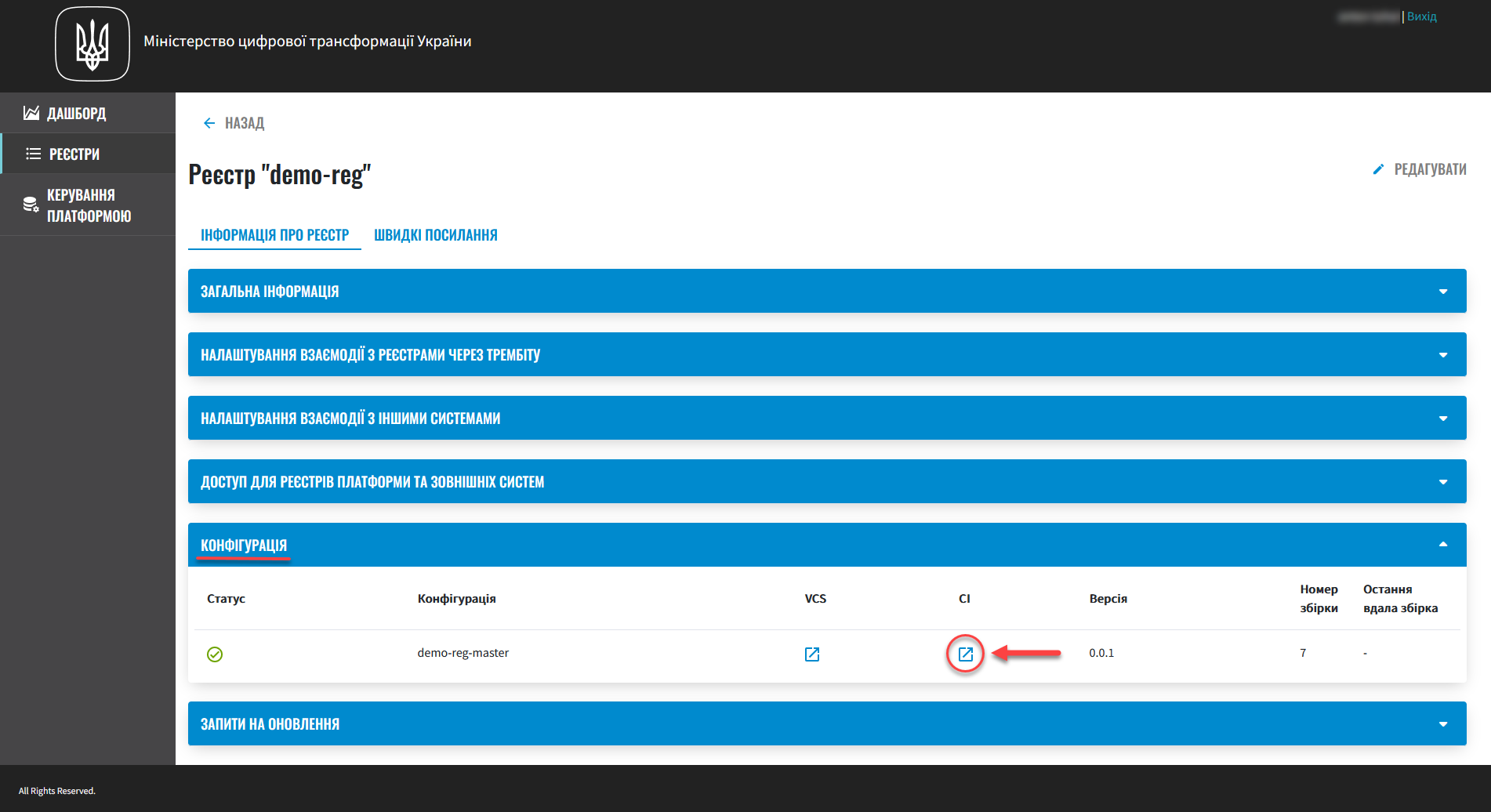

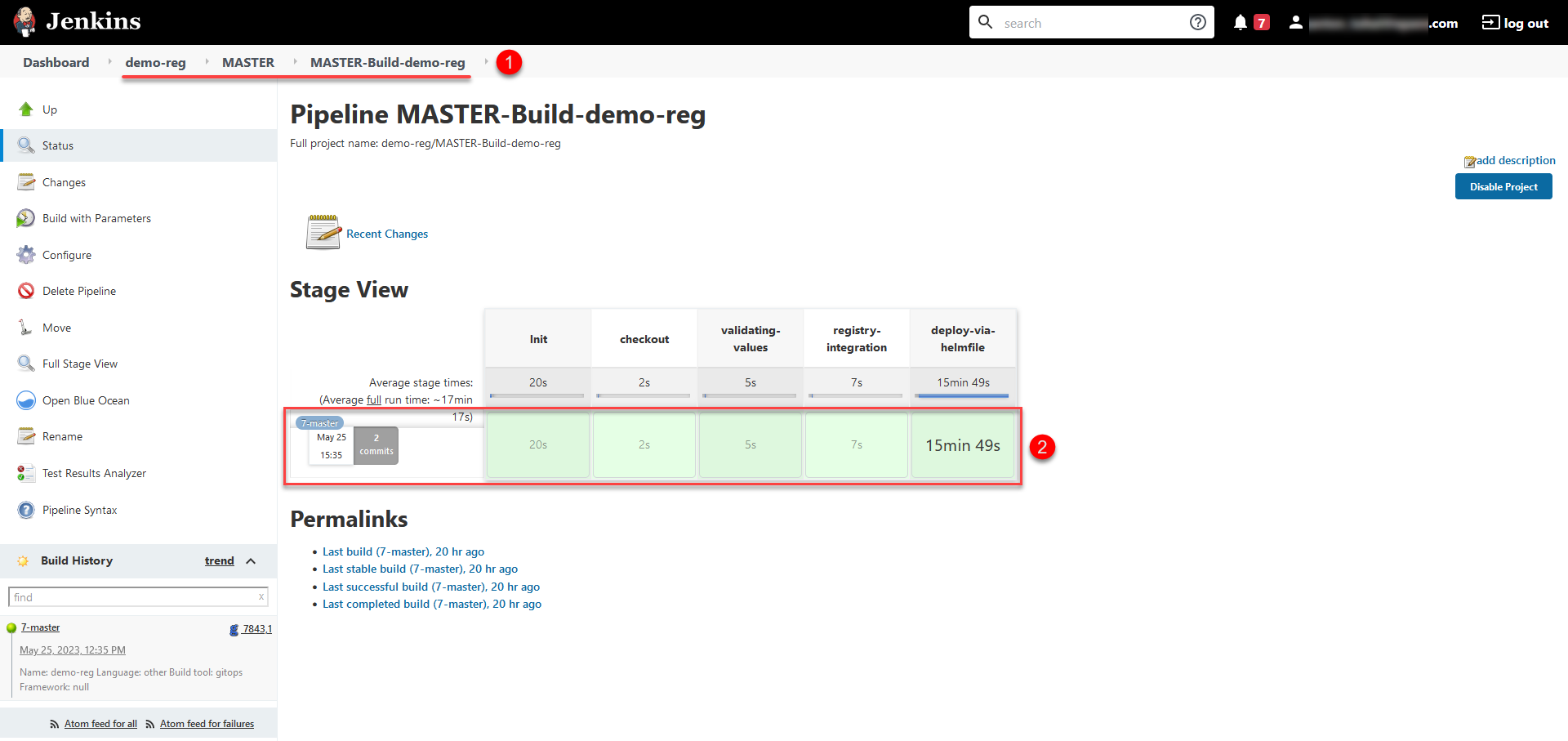

Розгортання реєстру займає певний час і виконується автоматично сервісом Jenkins. Сервіс запускає процес (пайплайн), що має назву Master-Build-<registry-name>, де <registry-name> — назва реєстру. Переглянути статус розгортання можна, перейшовши до розділу Реєстри > відкрийте щойно створений реєстр > Конфігурація > CI.

Після успішного розгортання реєстру, ви можете переглядати поточні налаштування реєстру та вносити зміни до його конфігурацій

| Детальніше про це див. на сторінці Перегляд та внесення змін до конфігурації реєстру. |