Завдання 3. Створення та видалення адміністраторів реєстру

- 1. Мета завдання

- 2. Передумови

- 3. Процес виконання завдання

- 3.1. Створення адміністратора реєстру

- 3.2. Аутентифікація нового адміністратора в OpenShift-консолі

- 3.3. Аутентифікація новоствореного адміністратора в консолі Control Plane

- 3.4. Перевірка доступу до інтерфейсу управління виконанням бізнес-процесів

- 3.5. Додавання груп та ролей у Keycloak

- 3.6. Результат виконання завдання

- 4. Видалення адміністратора реєстру (необов’язкове)

1. Мета завдання

- Виконання цього завдання має на меті:

-

-

Отримати практичні навички додавання та видалення адміністраторів реєстру.

-

Навчити додавати групи та ролі для користувачів у сервісі Keycloak.

-

2. Передумови

Перед виконанням цього завдання, рекомендуємо ознайомитися з наступними документами:

3. Процес виконання завдання

| Виконуйте завдання у тестовому реєстрі. |

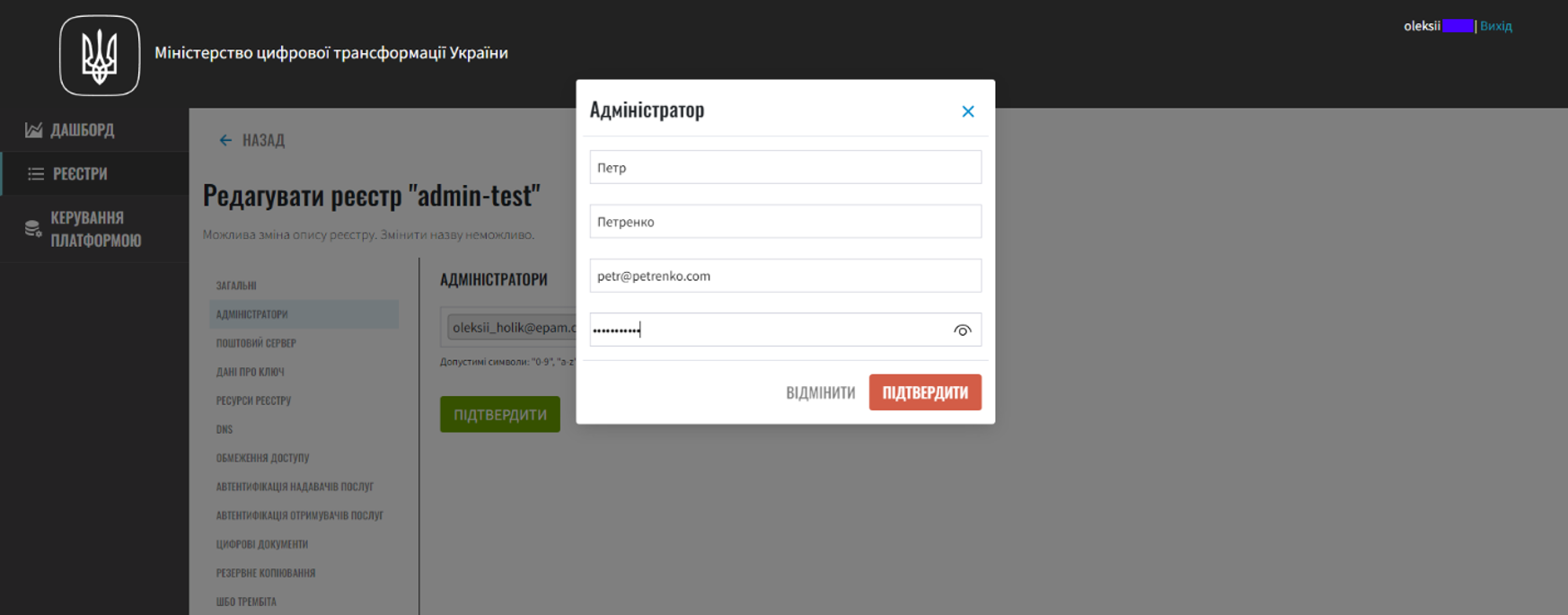

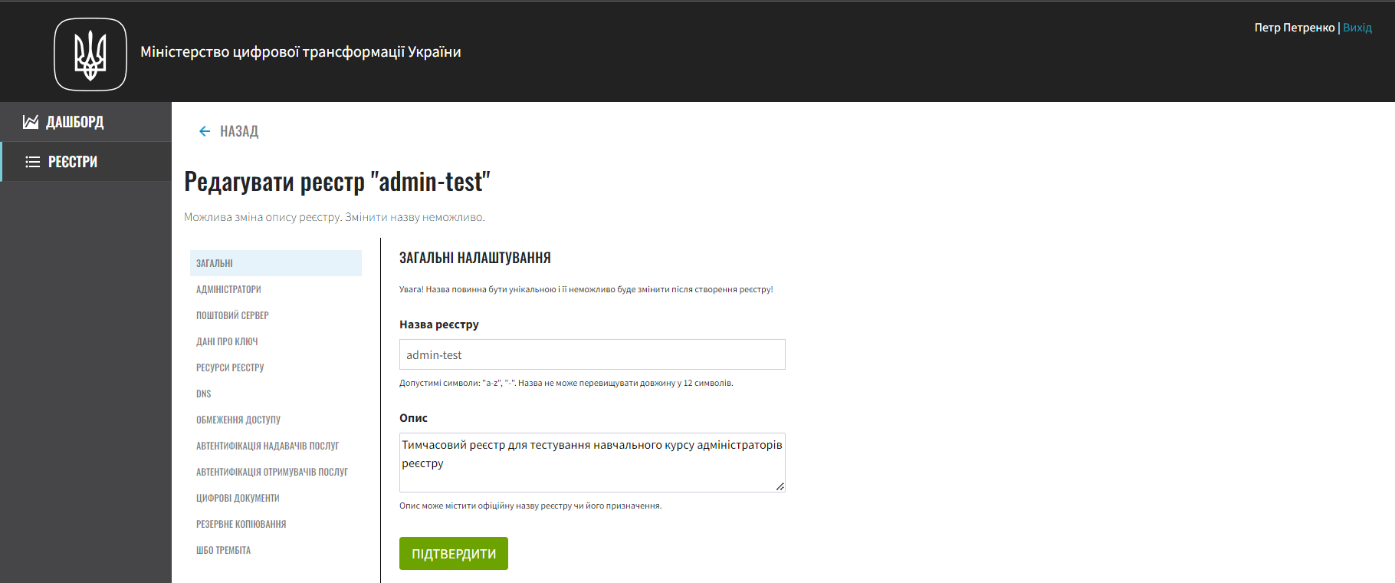

3.1. Створення адміністратора реєстру

-

Створіть адміністратора реєстру, керуючись інструкцією Створення адміністраторів реєстру (розділ 2, кроки 1-6).

При створенні адміністратора використовуйте наступні налаштування:

-

Ім’я:

Петр -

Прізвище:

Петренко -

Електронна пошта:

petr@petrenko.com -

Тимчасовий пароль:

xd3@D7$kjQ

Вимоги до пароля:

-

Мінімум 10 символів.

-

Принаймні одна мала літера.

-

Принаймні одна велика літера.

-

Мінімум одна цифра.

-

Принаймні один спеціальний символ (

@, #, $, %, ^, &, +, =). -

Використовуйте лише латинські літери.

-

Без пробілів.

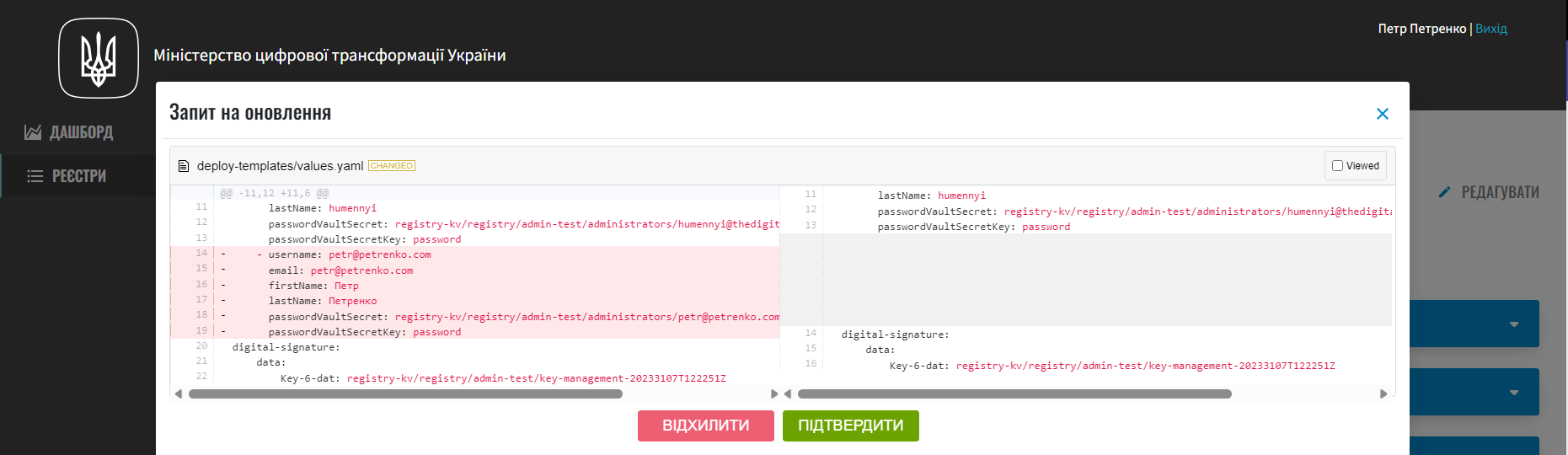

Зверніть увагу на альтернативний шлях підтвердження змін через систему рецензування коду Gerrit. -

-

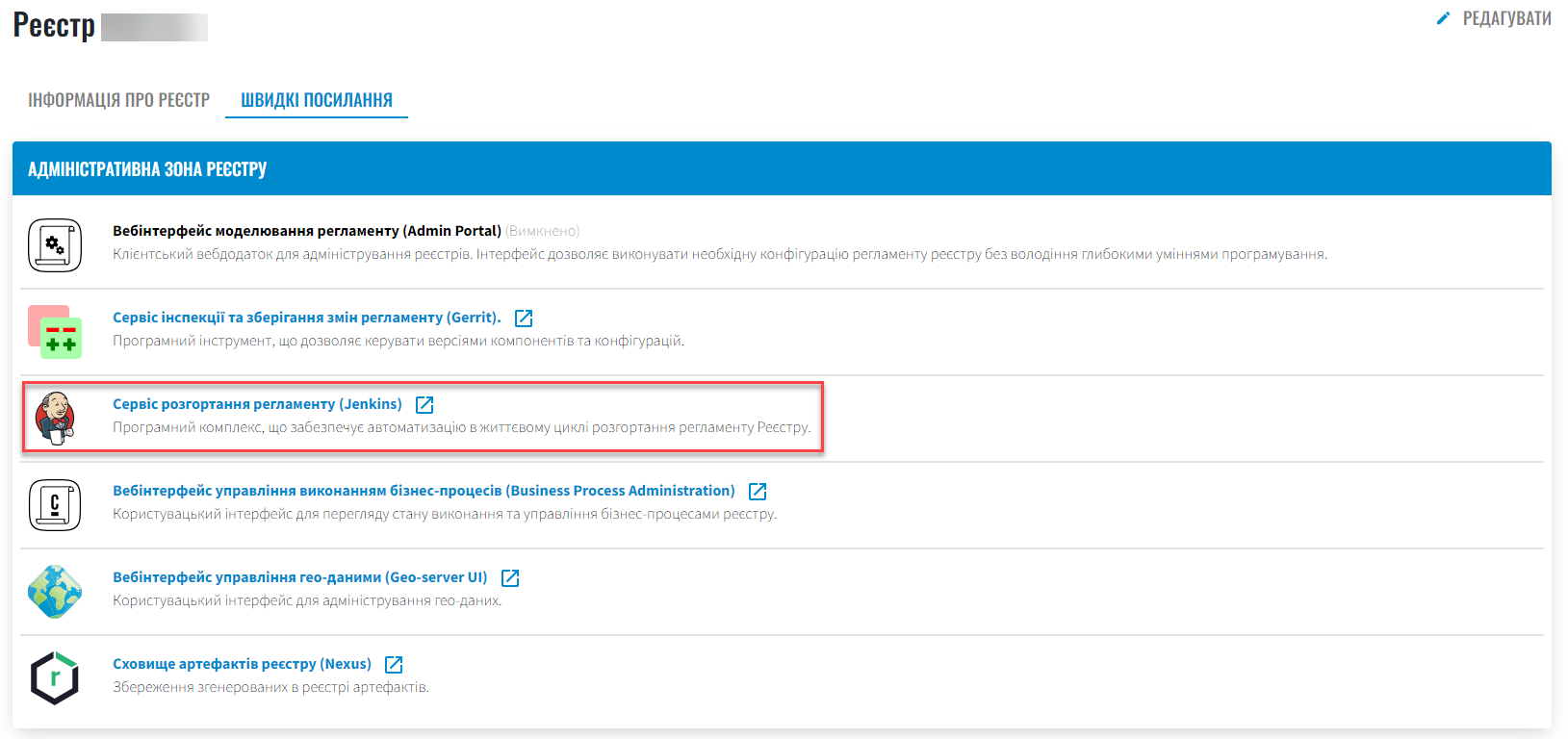

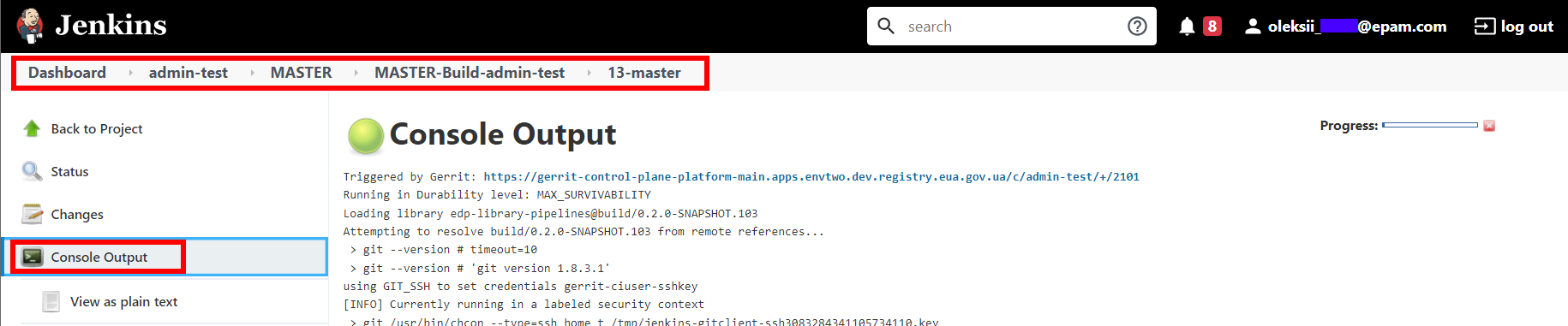

Перейдіть з Control Plane до інтерфейсу Jenkins.

Ви можете знайти посилання до Jenkins у наступних розділах тестового реєстру у Control Plane:

-

У розділі швидких посилань: Адміністративна зона Платформи > Сервіс розгортання конфігурації (Jenkins).

-

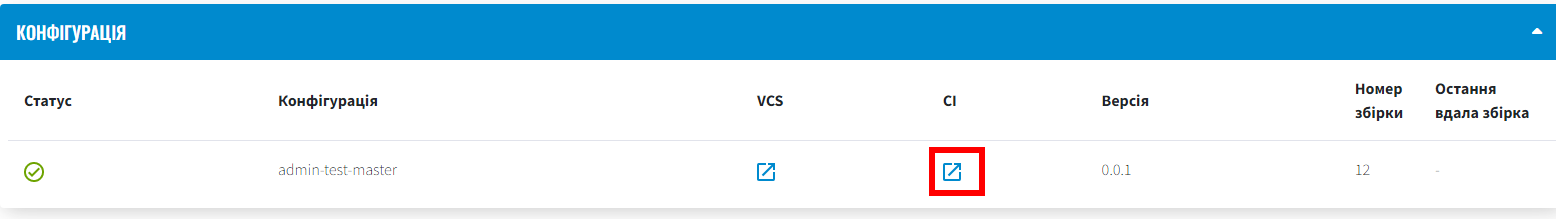

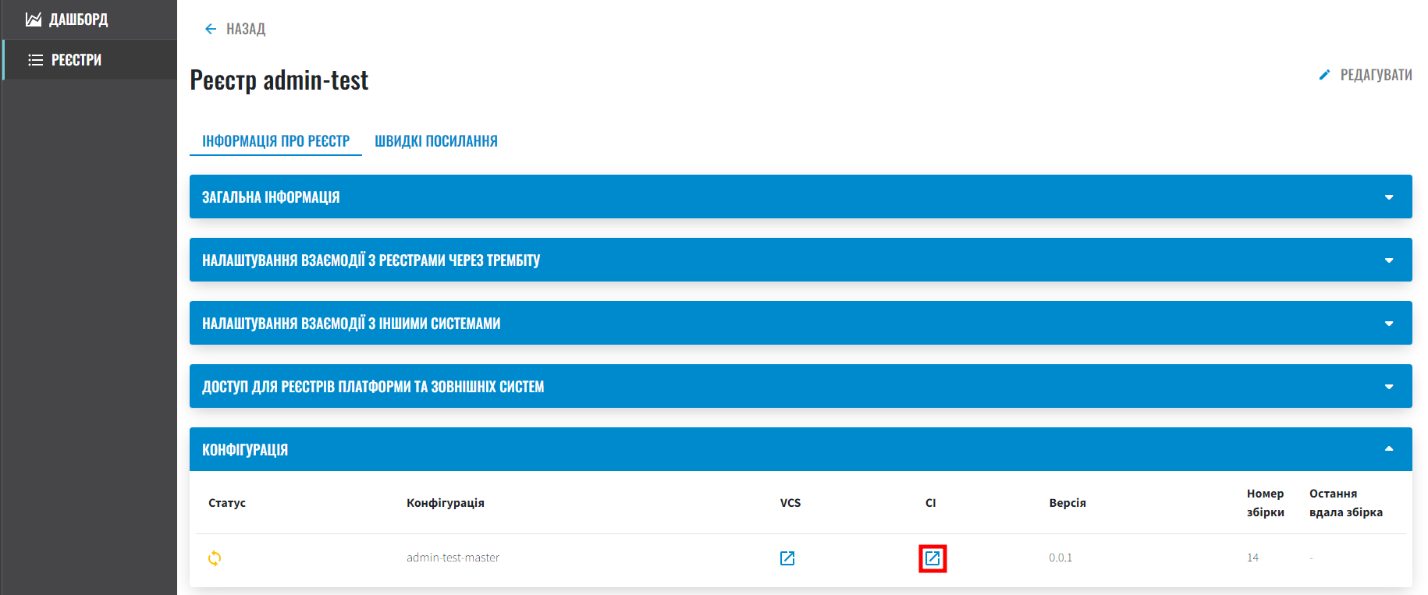

У розділі Інформація про реєстр > Конфігурація > CI.

-

-

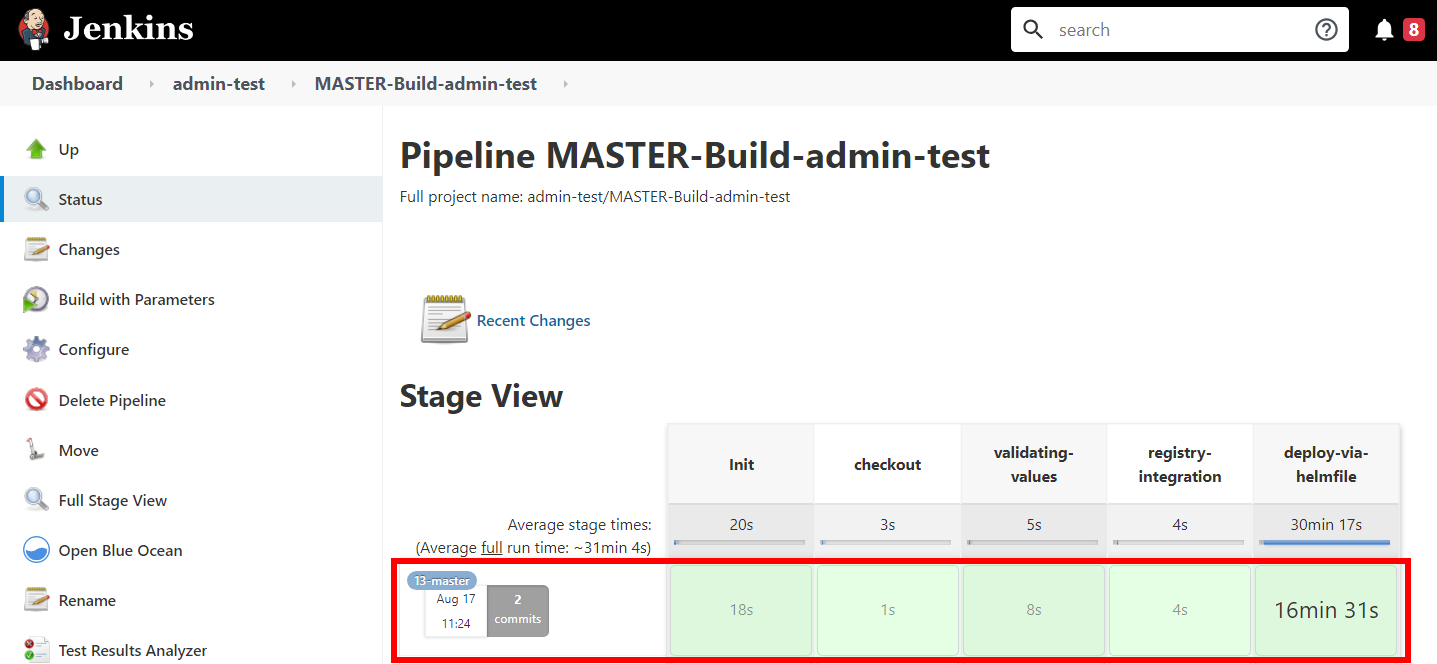

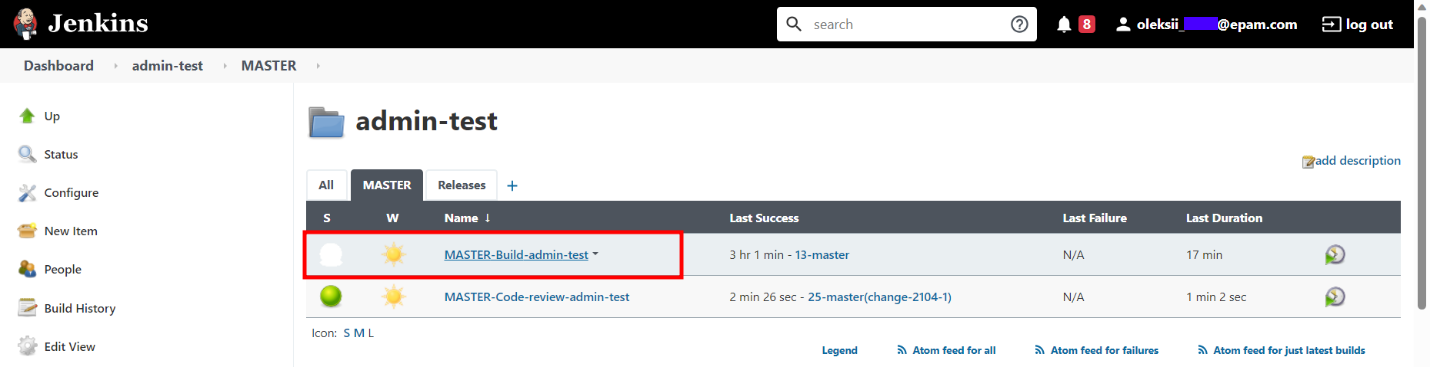

В інтерфейсі Jenkins знайдіть та відкрийте процес із назвою MASTER-Build-

<registry-name>, де<registry-name>— це назва тестового реєстру. -

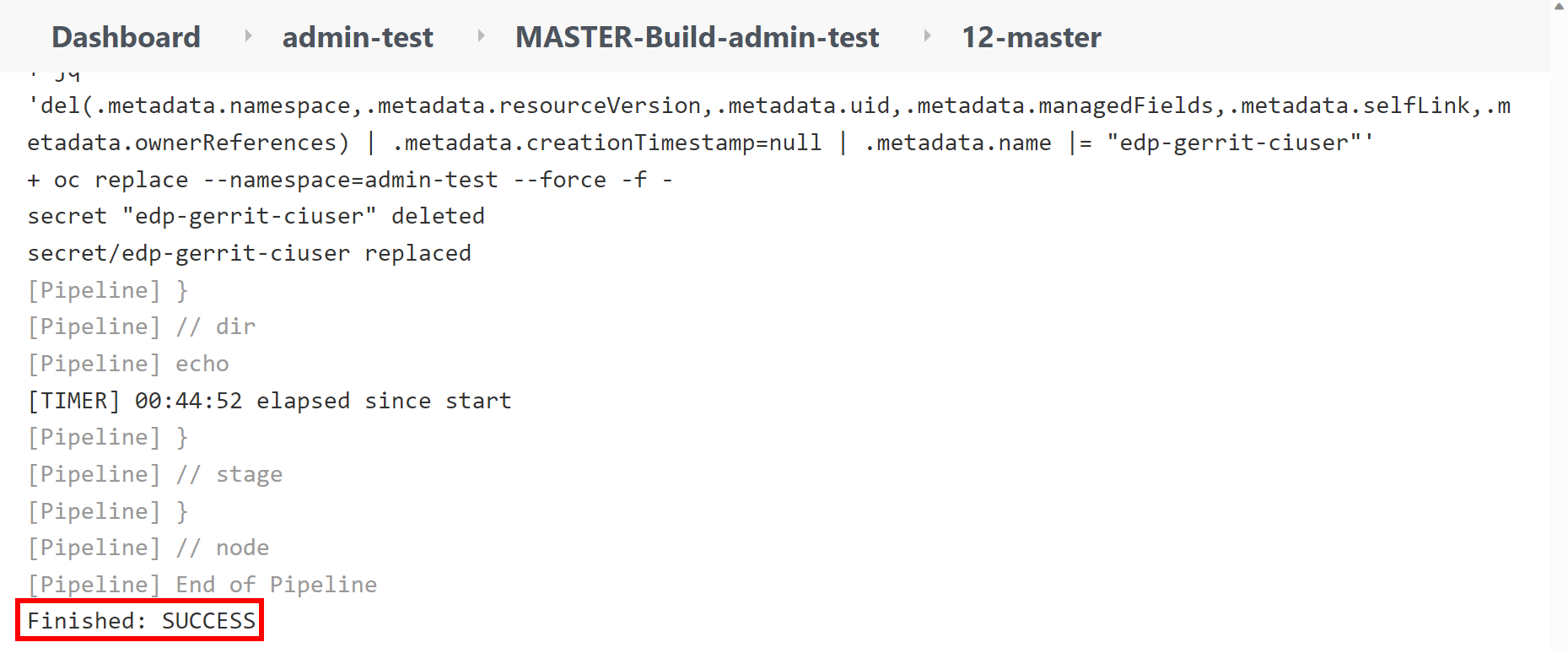

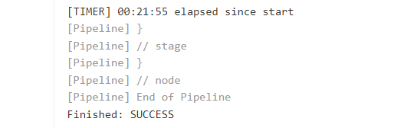

Оберіть опцію Console Output у меню зліва та дочекайтеся успішного завершення процесу.

-

Процес має завершитися зі статусом

Finished: SUCCESS.

-

Всі етапи процесу мають бути позначені зеленим кольором.

-

-

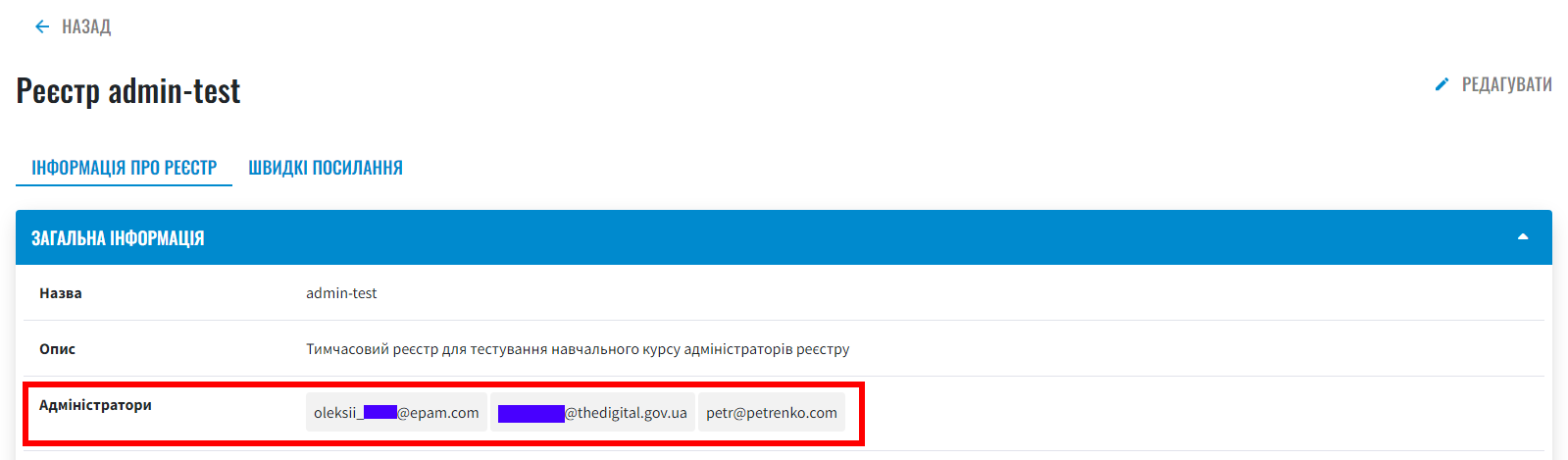

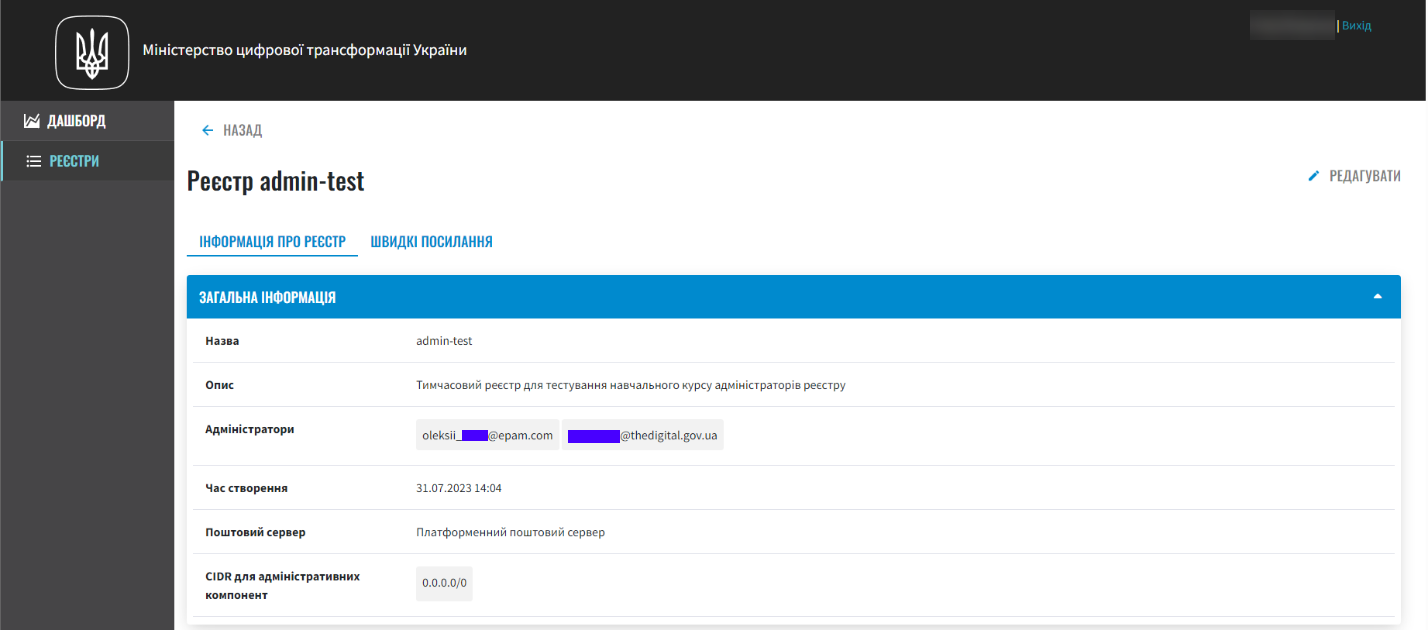

Перейдіть до загальної інформації про тестовий реєстр у консолі Control Plane та переконайтеся, що нового адміністратора додано.

3.2. Аутентифікація нового адміністратора в OpenShift-консолі

-

Перейдіть у режим інкогніто у браузері для створення середовища для виконання завдання.

-

Google Chrome: CTRL+SHIFT+N

-

Microsoft Edge: CTRL+SHIFT+N

-

Mozilla Firefox: CTRL+SHIFT+P

-

-

Відкрийте OpenShift-консоль за наступним посиланням:

https://console-openshift-console.apps.envtwo.dev.registry.eua.gov.ua/.envtwo— назва OKD-кластера, на якому розгорнуто тестовий реєстр. -

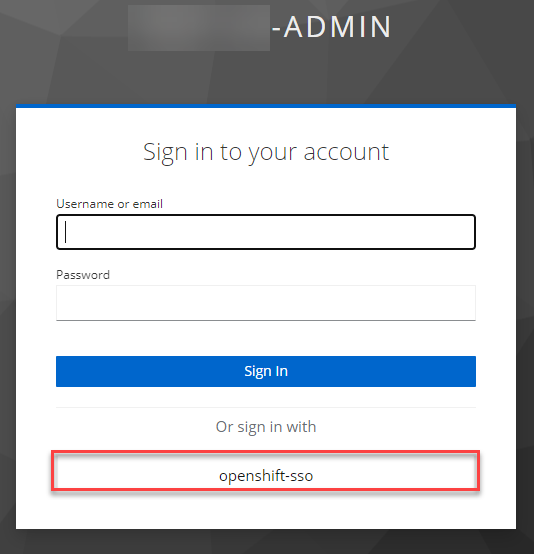

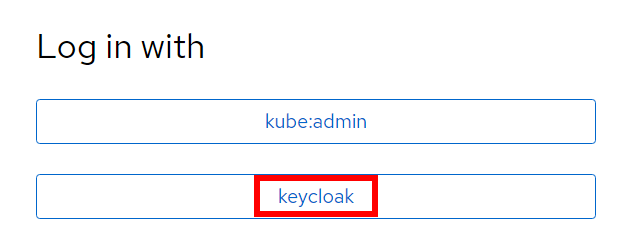

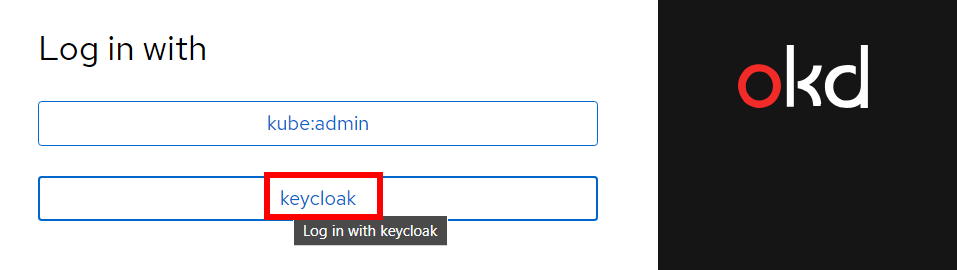

На сторінці входу оберіть аутентифікацію за допомогою Keycloak.

-

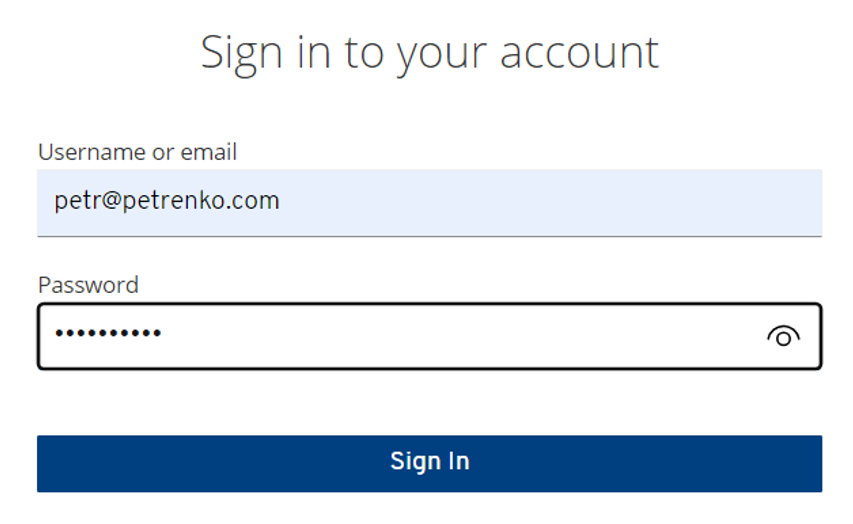

Введіть дані, вказані при додаванні адміністратора.

-

Username or email:

petr@petrenko.com -

Password:

xd3@D7$kjQ

-

-

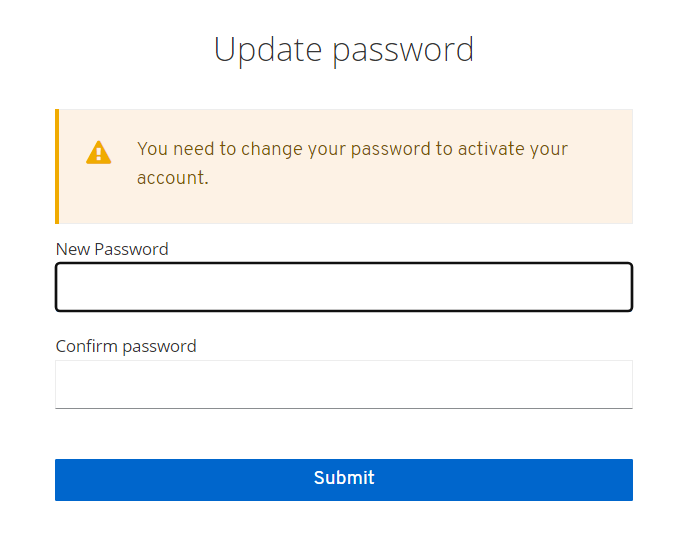

Змініть тимчасовий пароль на такий, що відповідає вашим вимогам безпеки.

-

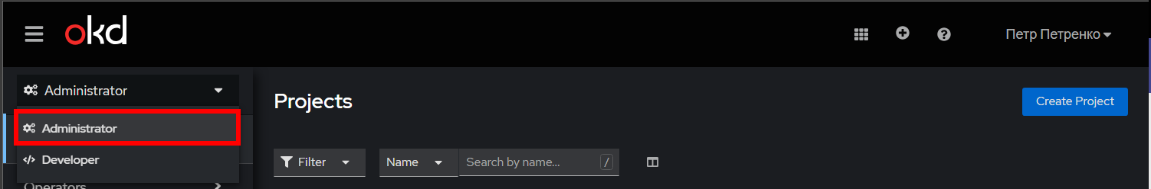

В OpenShift-консолі змініть представлення на Administrator.

-

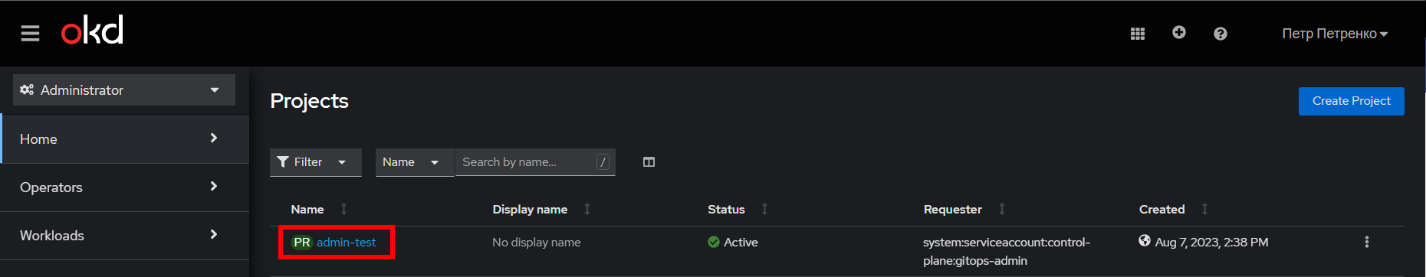

Переконайтеся в тому, що адміністратор реєстру бачить лише один проєкт із назвою тестового реєстру.

3.3. Аутентифікація новоствореного адміністратора в консолі Control Plane

-

Відкрийте адміністративну панель Control Plane за наступним посиланням:

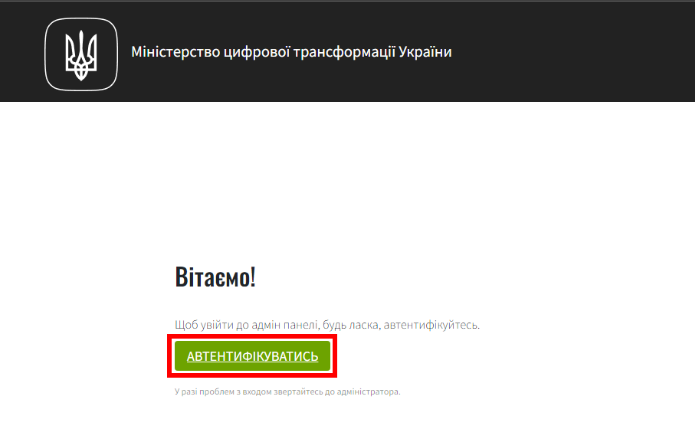

https://control-plane-console-control-plane-platform-main.apps.envtwo.dev.registry.eua.gov.ua/.envtwo— назва OKD-кластера, на якому розгорнуто тестовий реєстр. -

На сторінці входу оберіть аутентифікацію за допомогою Keycloak.

-

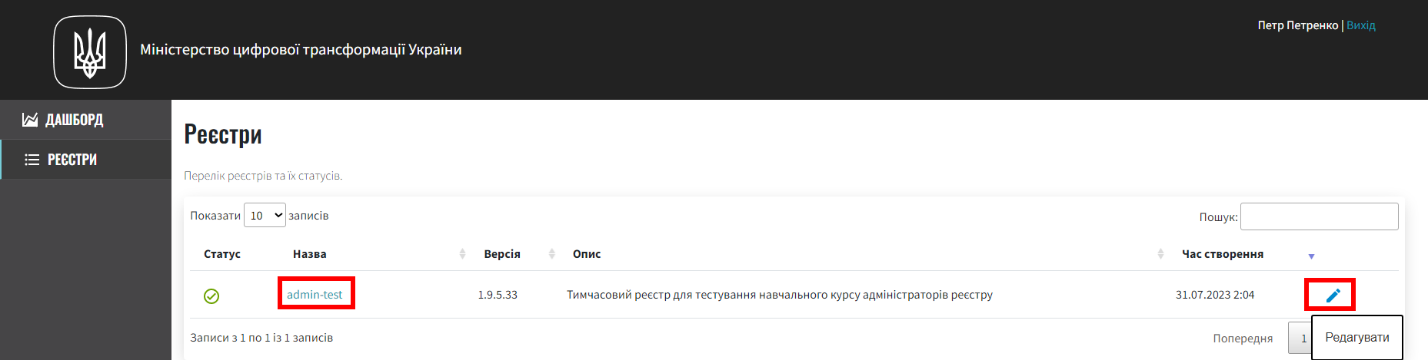

Переконайтеся в тому, що адміністратор реєстру бачить свій реєстр та має змогу редагувати його налаштування.

3.4. Перевірка доступу до інтерфейсу управління виконанням бізнес-процесів

-

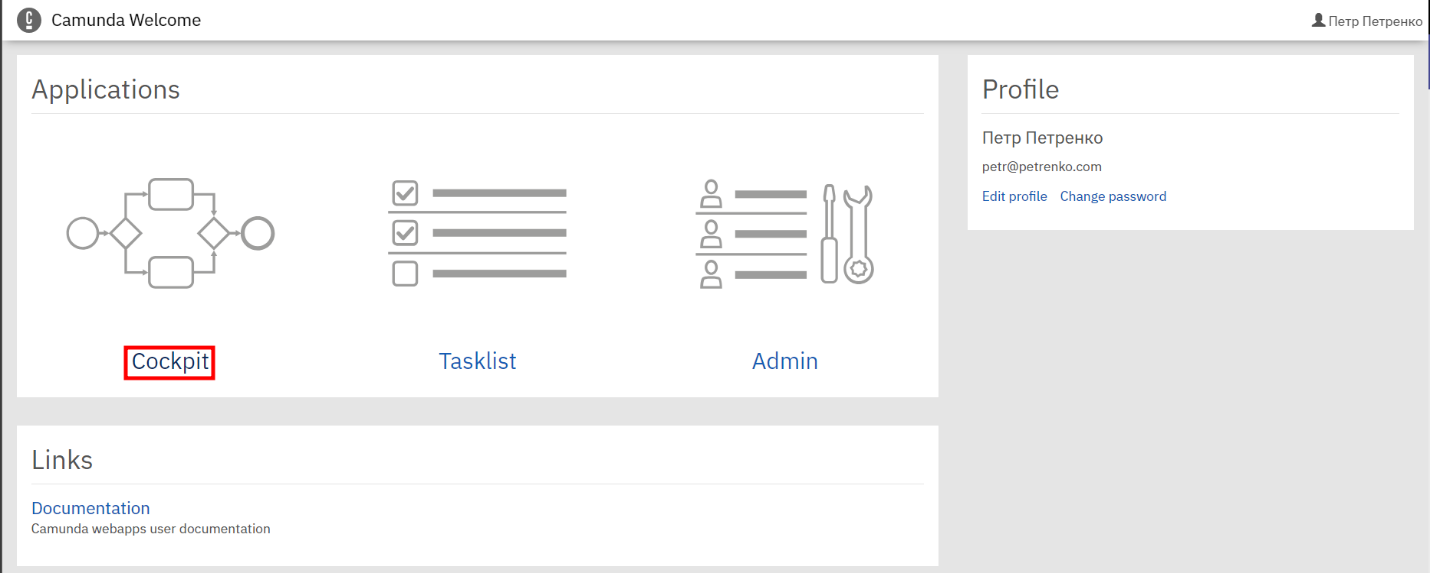

Спробуйте відкрити інтерфейс управління виконанням бізнес-процесів.

-

Ви можете знайти посилання на інтерфейс у розділі швидких посилань Control Plane:

Адміністративна зона реєстру > Вебінтерфейс управління виконанням бізнес-процесів (Business Process Administration Portal). -

Альтернативно використайте посилання за наступним шаблоном:

Наприклад, для тестового реєстру, розгорнутого на кластері

envtwo, посилання матиме наступний вигляд: https://business-proc-admin-admin-test-main.apps.envtwo.dev.registry.eua.gov.ua/camunda/app/welcome/default/#!/welcome.

-

-

Очікуваний результат: щойно створений адміністратор не зможе потрапити до Applications > Cockpit.

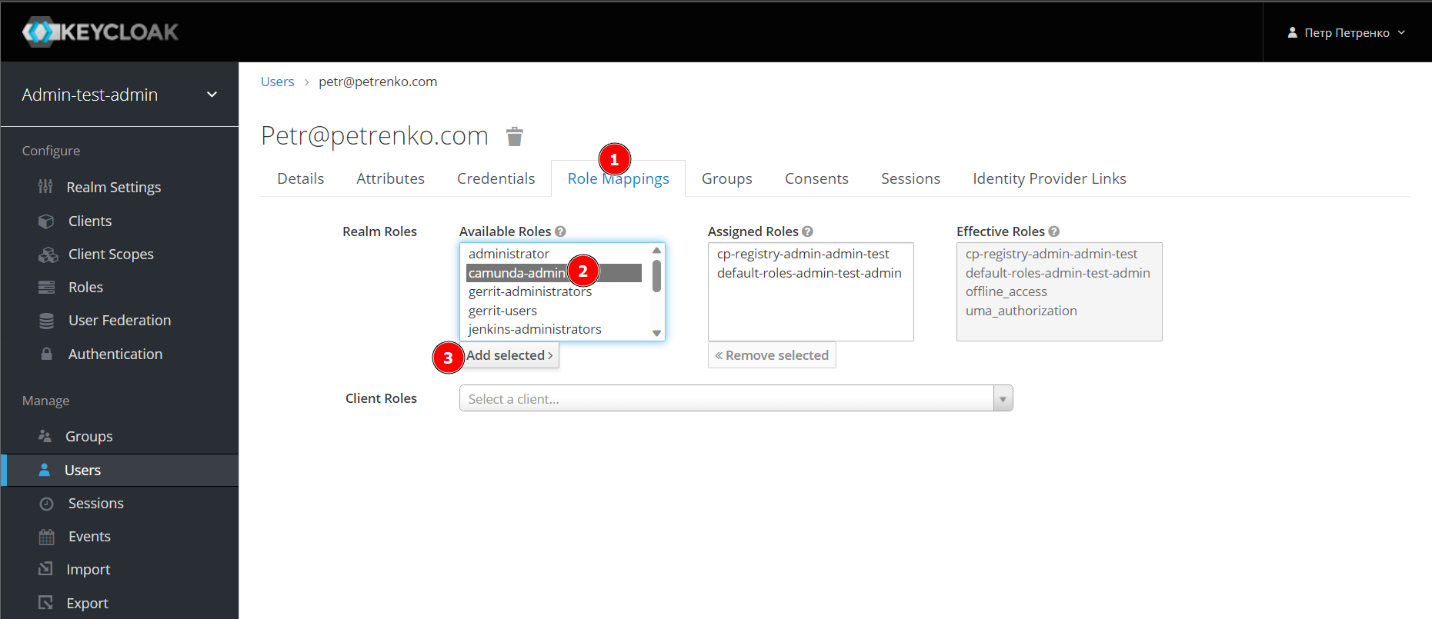

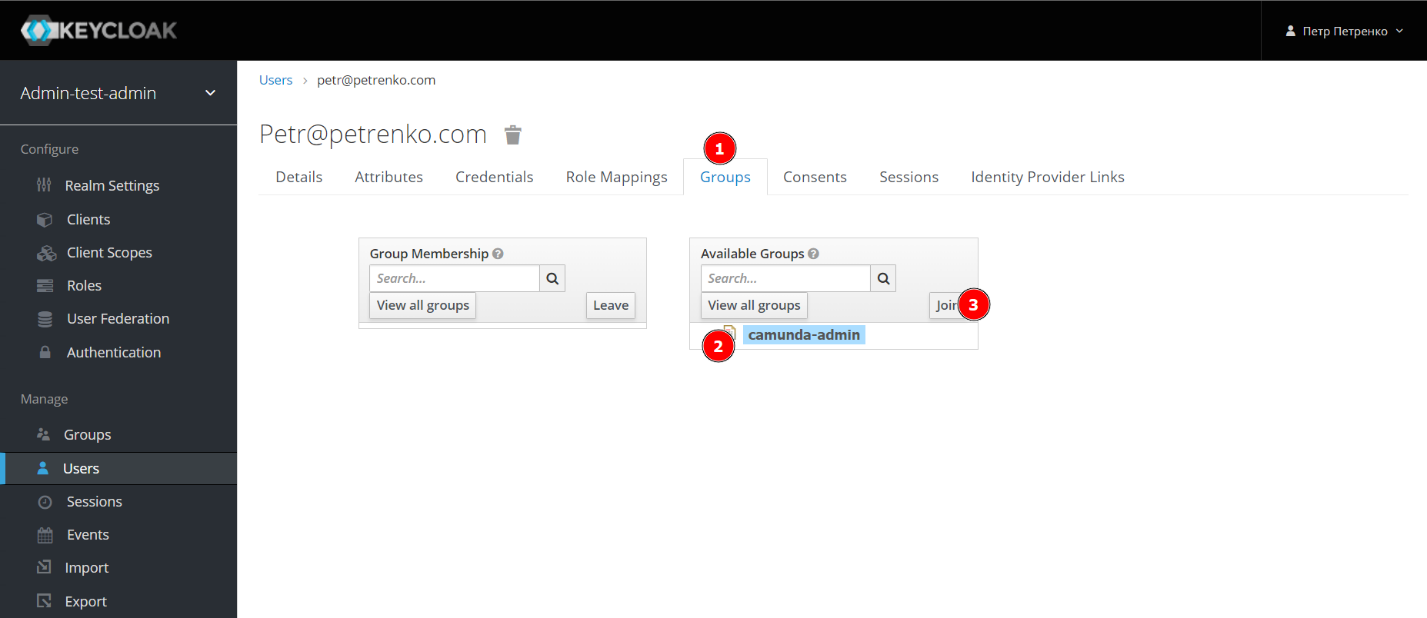

3.5. Додавання груп та ролей у Keycloak

Для того, щоб користувач з’явився у реалмі…Для того, щоб користувач з’явився у реалмі, йому потрібно автентифікуватися в одному із сервісів, перелічених у розділі швидких посилань адміністративної зони реєстру Control Plane. Наприклад, Сервіс розгортання регламенту (Jenkins).

Виконайте автентифікацію за допомогою

|

-

Перейдіть до Keycloak.

-

Ви можете знайти посилання на інтерфейс у розділі швидких посилань Control Plane:

Операційна зона Платформи > Сервіс управління користувачами та ролями (Keycloak). -

Альтернативно використайте посилання за наступним шаблоном:

Наприклад, для тестового реєстру, розгорнутого на кластері

envtwo, посилання матиме наступний вигляд: https://platform-keycloak.apps.envtwo.dev.registry.eua.gov.ua/auth/.

-

-

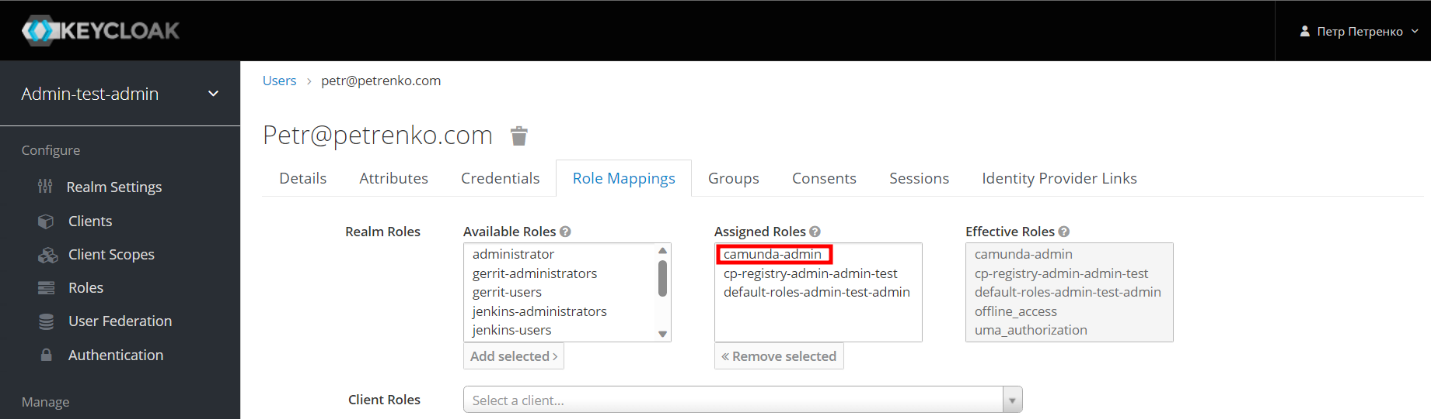

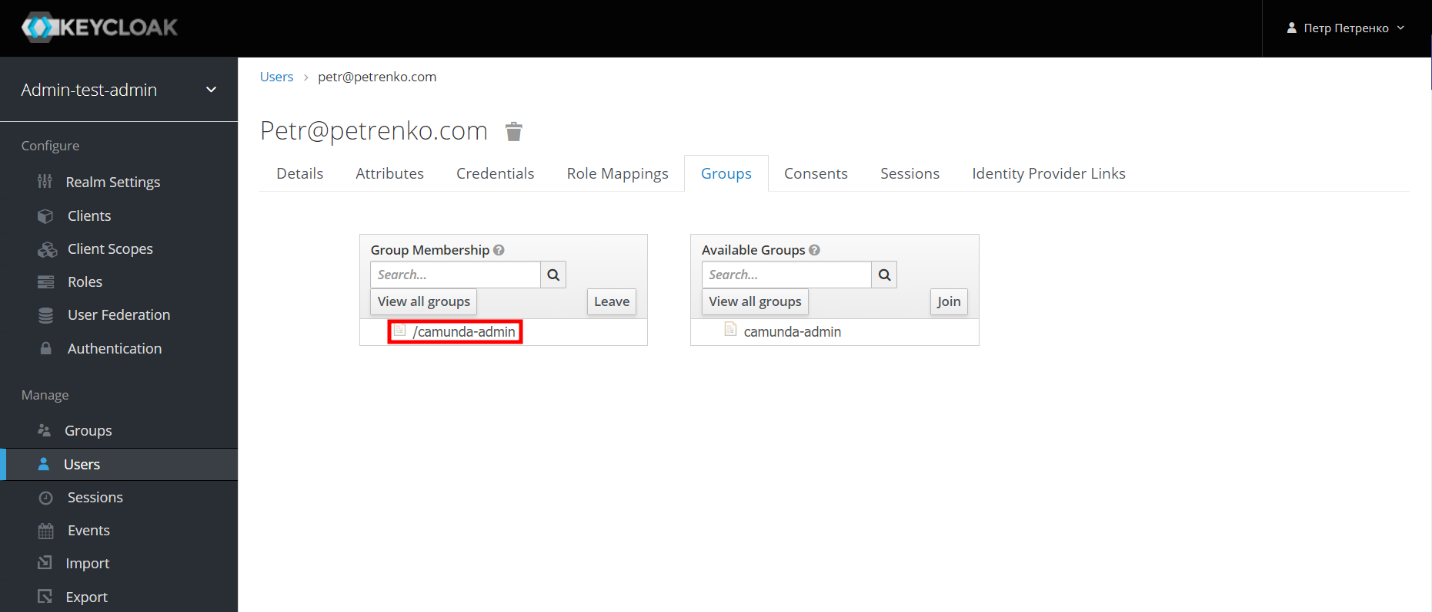

Надайте новоствореному адміністратору petr@petrenko.com роль

camunda-adminта додайте його до групиcamunda-admin. Для цього виконайте кроки 1-7 розділу 3 наступної інструкції: Створення адміністраторів реєстру.

-

Відкрийте профіль користувача petr@petrenko.com.

-

Переконайтеся в тому, що користувач petr@petrenko.com отримав призначені групу та роль

camunda-admin.

-

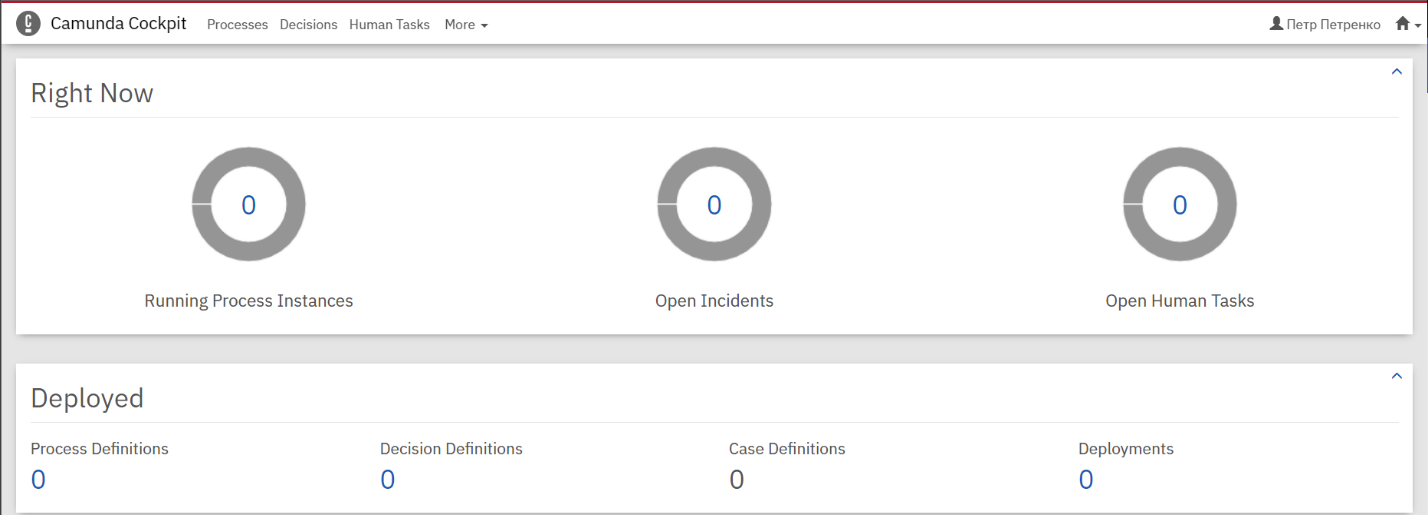

Переконайтеся в тому, що користувач petr@petrenko.com має доступ до інтерфейсу управління виконанням бізнес-процесів (Camunda Cockpit).

3.6. Результат виконання завдання

Результатом виконання завдання є створений користувач petr@petrenko.com із правами та доступом, відповідними до ролі адміністратора реєстру.

4. Видалення адміністратора реєстру (необов’язкове)

| Видалення адміністратора реєстру не є обов’язковим в рамках виконання цього завдання. Проте ми рекомендуємо ознайомитися із цією процедурою, оскільки вона може знадобитися при роботі з вашим реєстром. |

-

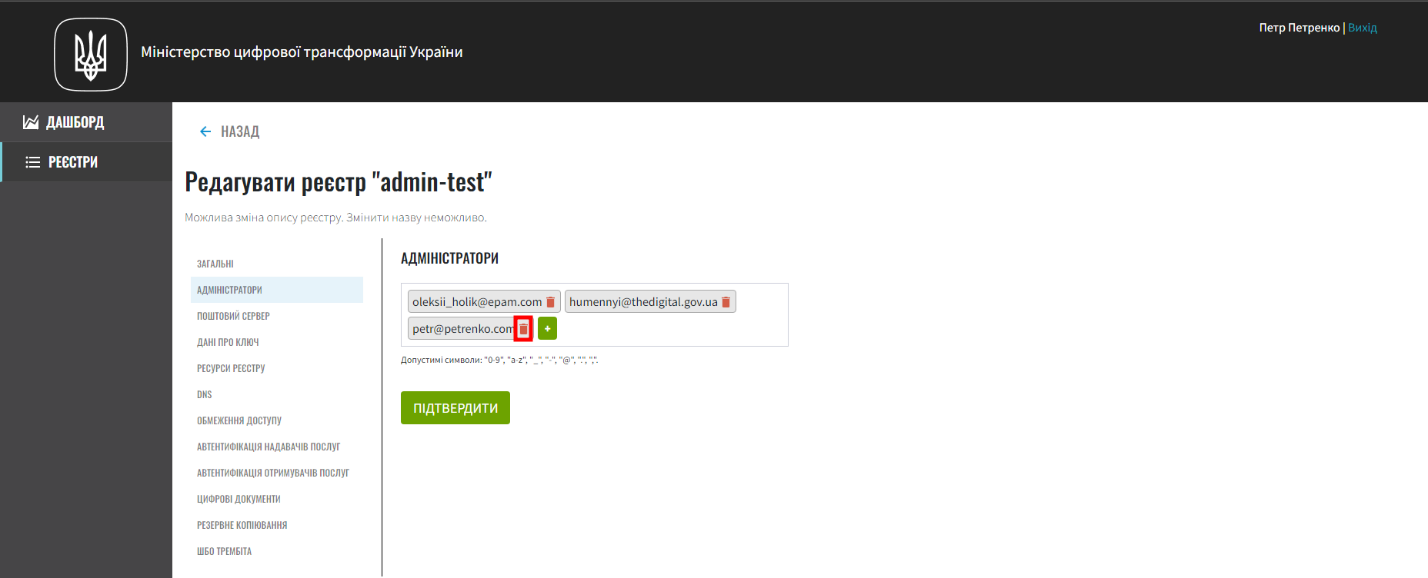

Відкрийте консоль Control Plane.

-

Перейдіть до редагування налаштувань тестового реєстру та відкрийте вкладку Адміністратори.

-

Натисніть іконку видалення 🗑 поряд з адміністратором petr@petrenko.com.

-

Натисніть кнопку

Підтвердити. -

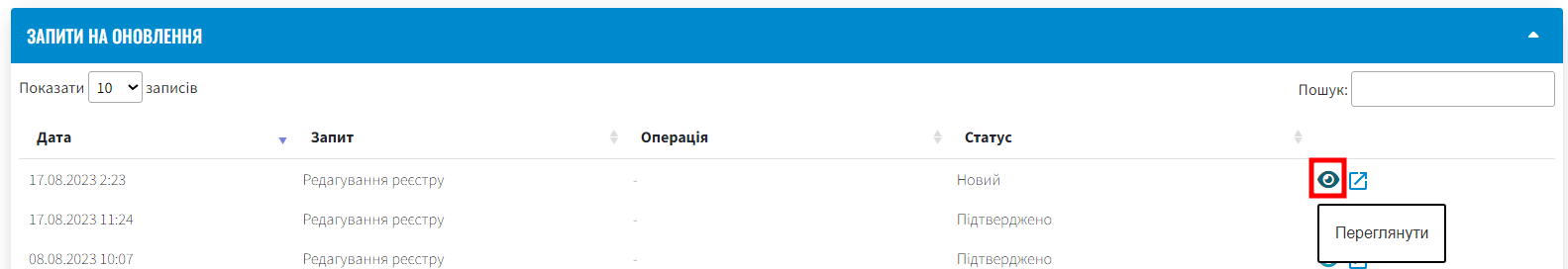

Відкрийте запит на оновлення.

-

Підтвердьте видалення адміністратора.

-

Перейдіть до Jenkins за посиланням у розділі Інформація про реєстр > Конфігурація > стовпець CI.

-

В інтерфейсі Jenkins знайдіть та відкрийте процес із назвою MASTER-Build-

<registry-name>, де<registry-name>— це назва тестового реєстру.

-

Дочекайтеся успішного завершення процесу.

-

Переконайтеся, що адміністратора було видалено. Для цього виконайте такі кроки:

-

Перейдіть до консолі Control Plane.

-

Відкрийте тестовий реєстр та зайдіть у розділ Інформація про реєстр > Загальна інформація.

-

У переліку адміністраторів не має бути користувача petr@petrenko.com.

-

Після видалення адміністратора неможливо увійти до консолі та інших сервісів за допомогою даних цього користувача.