Налаштування двохфакторної автентифікації

1. Загальні положення

Двохфакторна автентифікація (2FA) є важливою стратегією в кібербезпеці, яка забезпечує додатковий рівень захисту облікових записів, комбінуючи два різні типи перевірки - зазвичай це щось, що користувач знає (пароль), і щось, що користувач має (наприклад, мобільний телефон або токен). Цей метод значно ускладнює несанкціонований доступ, зменшуючи ризики, пов’язані зі слабкими або скомпрометованими паролями, та допомагає відповідати нормативним вимогам. Незважаючи на додатковий крок у процесі входу та потенційні технічні виклики, переваги 2FA в контексті зростаючих кіберзагроз є значними, що робить її критично важливим компонентом у стратегії кібербезпеки Платформи Реєстрів.

2. Кроки налаштування 2FA

-

Вхід в Адміністративну Консоль Keycloak

-

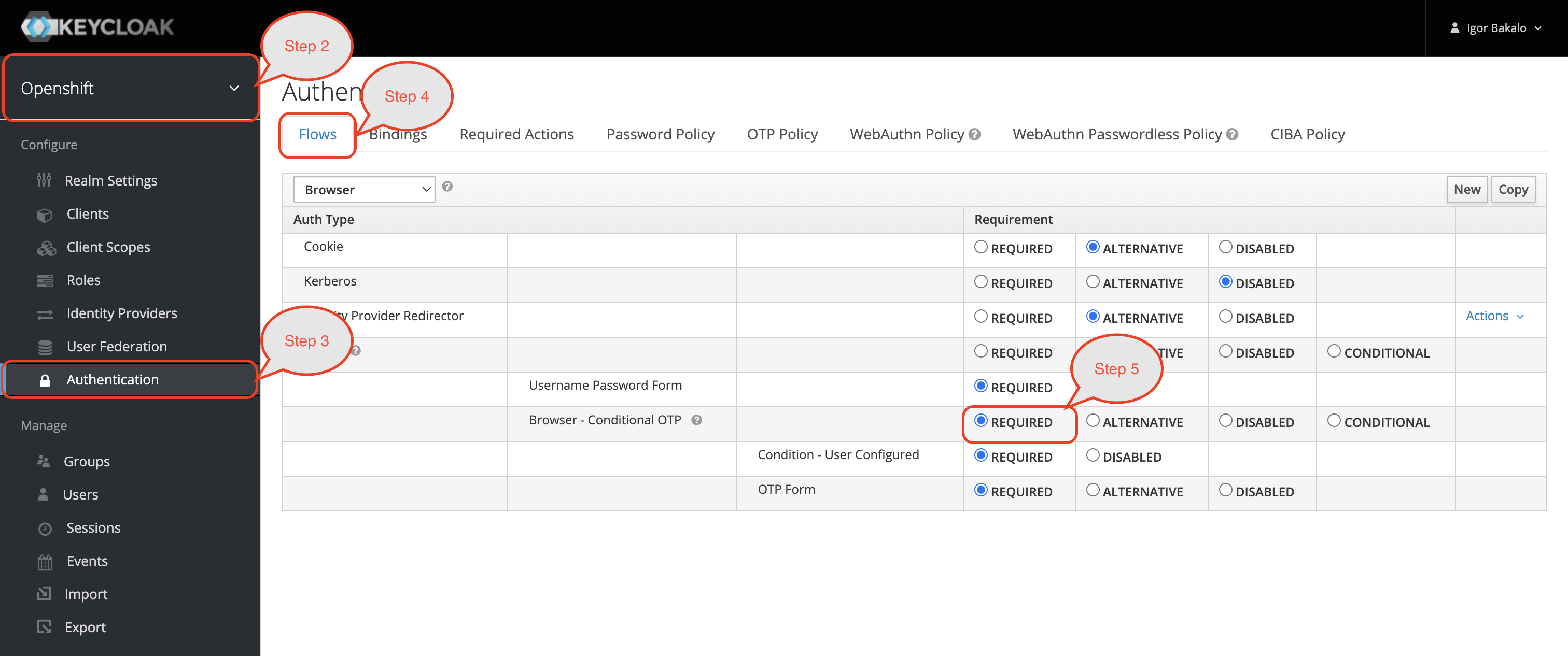

Виберіть openshift реалм, для якого будуть здійснені налаштування.

-

У меню зліва виберіть "Authentication".

-

Перейдіть у вкладку "Flows"

-

Навпроти "Browser - Conditional OTP " поставте перемикач у положення "REQUIRED"

-

Переконайтесь що на кроці "Condition - User Configured" та OTP Form перемикач також у положенні "REQUIRED"

-

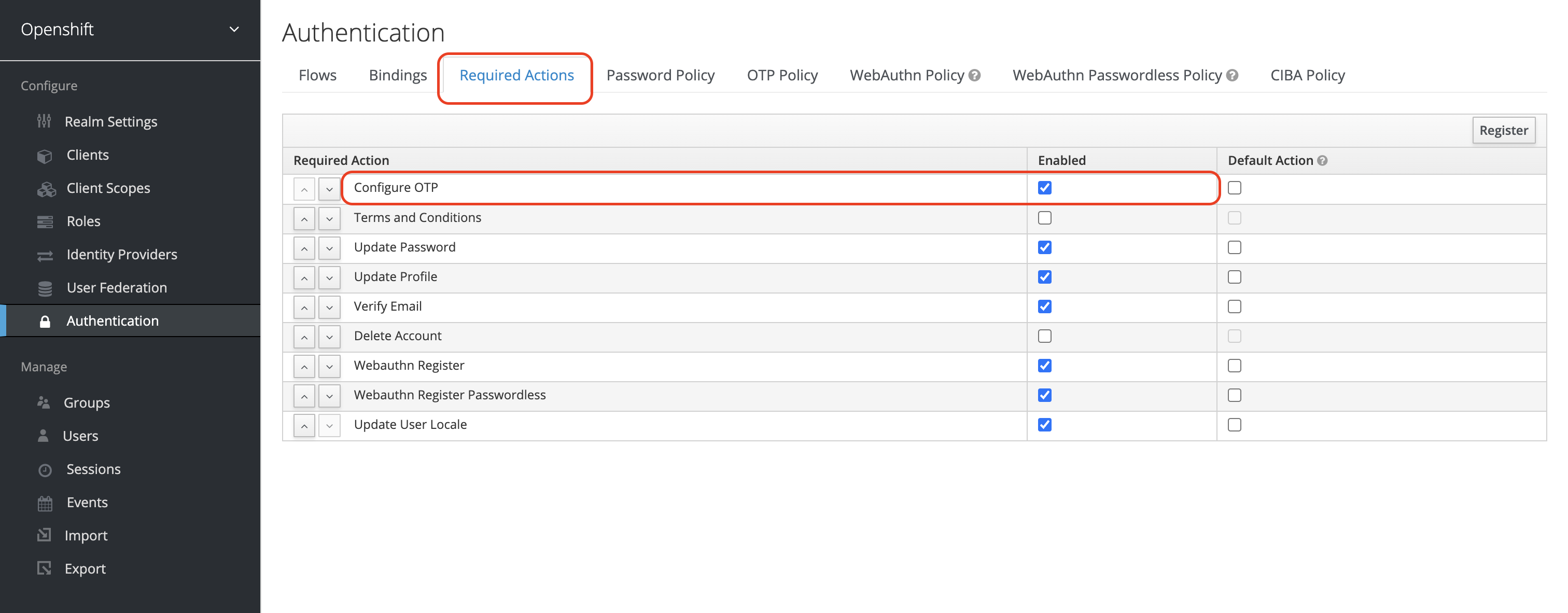

Переконайтесь що у вкладці "Required Actions" параметр "Configure OTP" увімкнений (див. Зображення Кроки налаштування OTP "Required Actions" )

-

При наступному вході адміністративному користувачеві буде запропоновано налаштувати двухфакторну автентифікацію (див. Зображення 2 та наступну секцію)

| Процедура має бути повторена для <registry>-admin реалму реєстру для випадків, коли користувача було створено не через Control Plane, а напряму в реєстровому реалмі через Keycloak UI. |

3. Кроки налаштування автентифікатора

-

Вхід в Адміністративну Консоль Keycloak

-

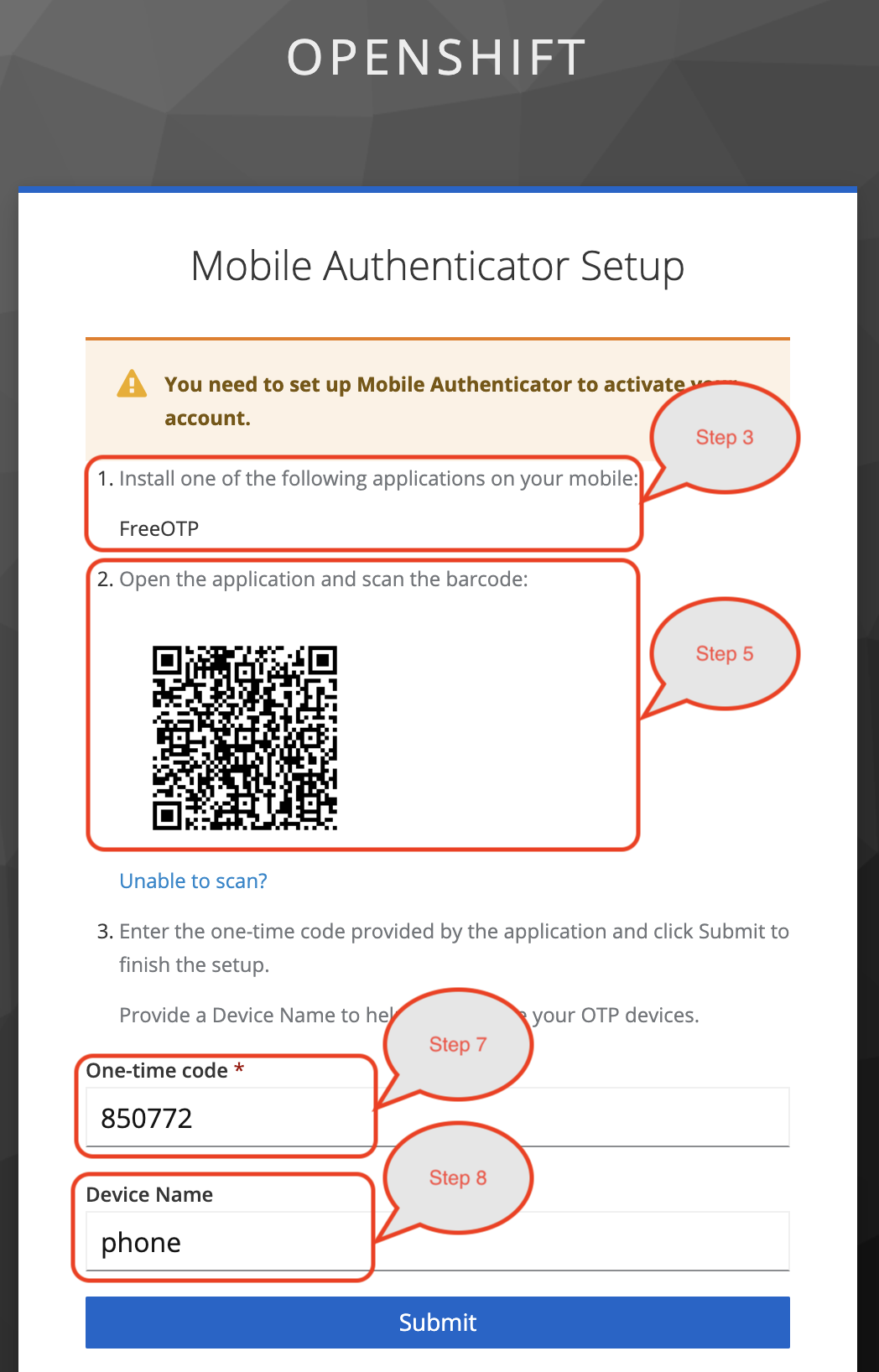

Після введення облікових даних зявиться інтерфейс налаштування другого фактору.

Зображення 3. Кроки налаштування автентифікатора

Зображення 3. Кроки налаштування автентифікатораДодатки які офіційно підтримуються KeyCloak для налаштування TOTP - Google Authenticator та FreeOTP. Microsoft Authenticator, на момент написання розділу (кінець 2023 року), може бути використаний лише за умови налаштування OTP політики з ненадійним алгоритмом SHA1 та не рекомендується.

-

Встановіть додаток "Google Authenticator" на ваш мобільний пристрій.

-

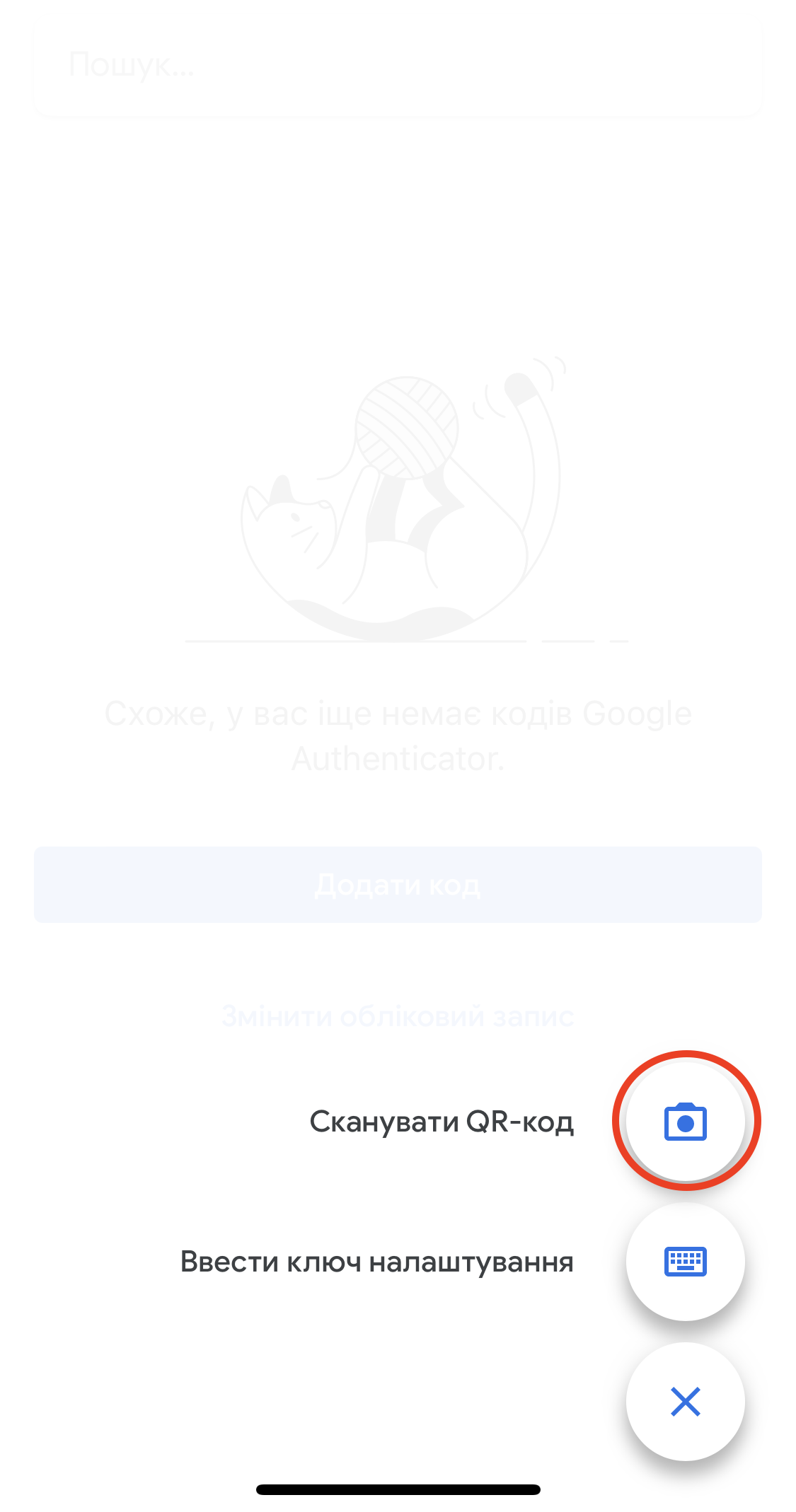

Відкрийте додаток та натисніть "+" додати обліковий запис.

-

Відскануйте згенерований RQ-код з другого кроку (якщо треба надайте "Google Authenticator" доступ до камери).

Зображення 4. Відскануйте QR-код

Зображення 4. Відскануйте QR-код -

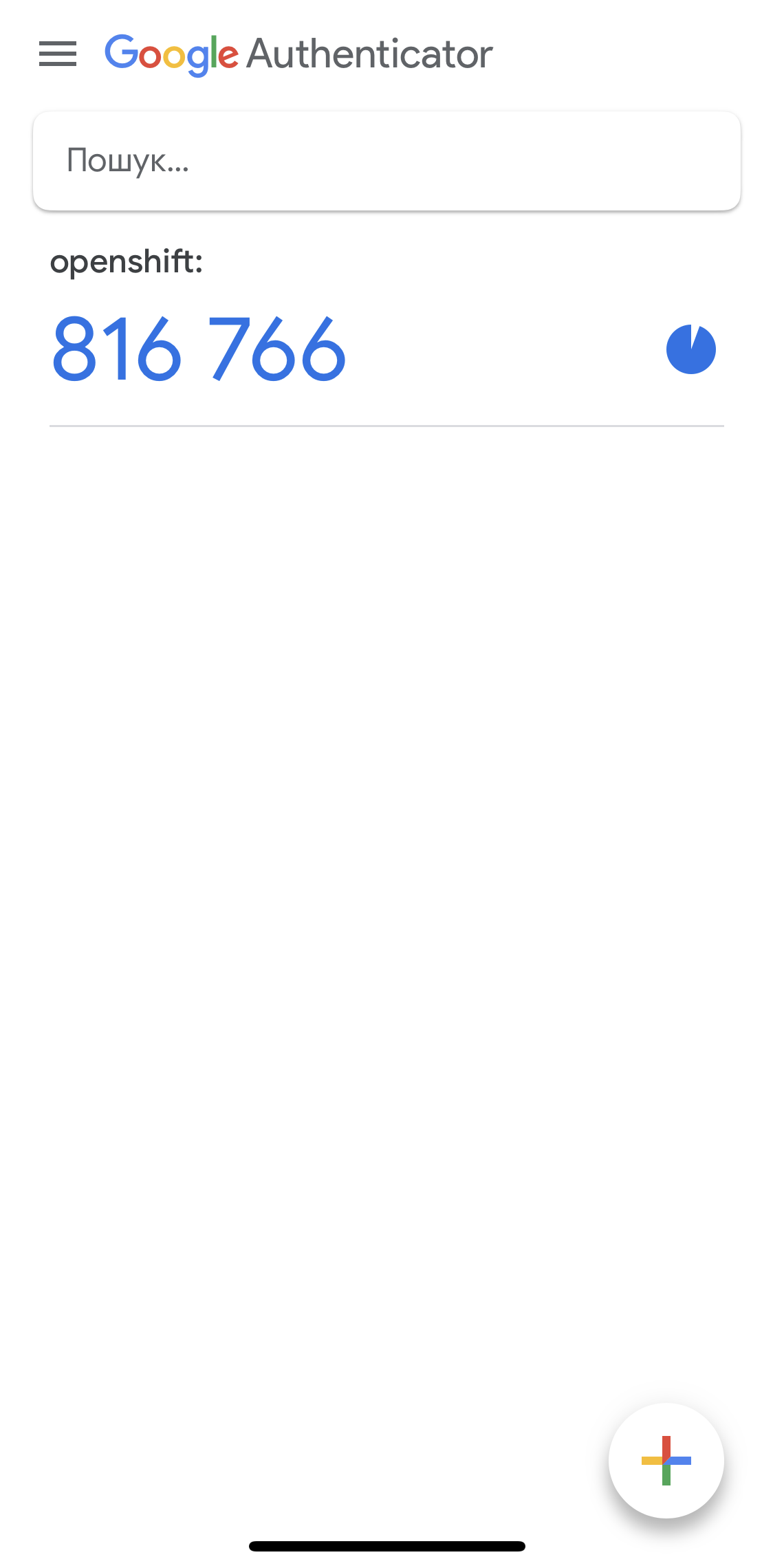

Переконайтесь що новий обліковий запис було додано

Зображення 5. Обліковий запис додано

Зображення 5. Обліковий запис додано -

Введіть згенерований одноразовий код в інтерйесі з другого кроку

-

Введіть довільний ідентифікатор вашого пристрою. Будь-яка назва яка для вас буде ідентифікувати використаний пристрій з автентифікатором

-

Підтверте форму.

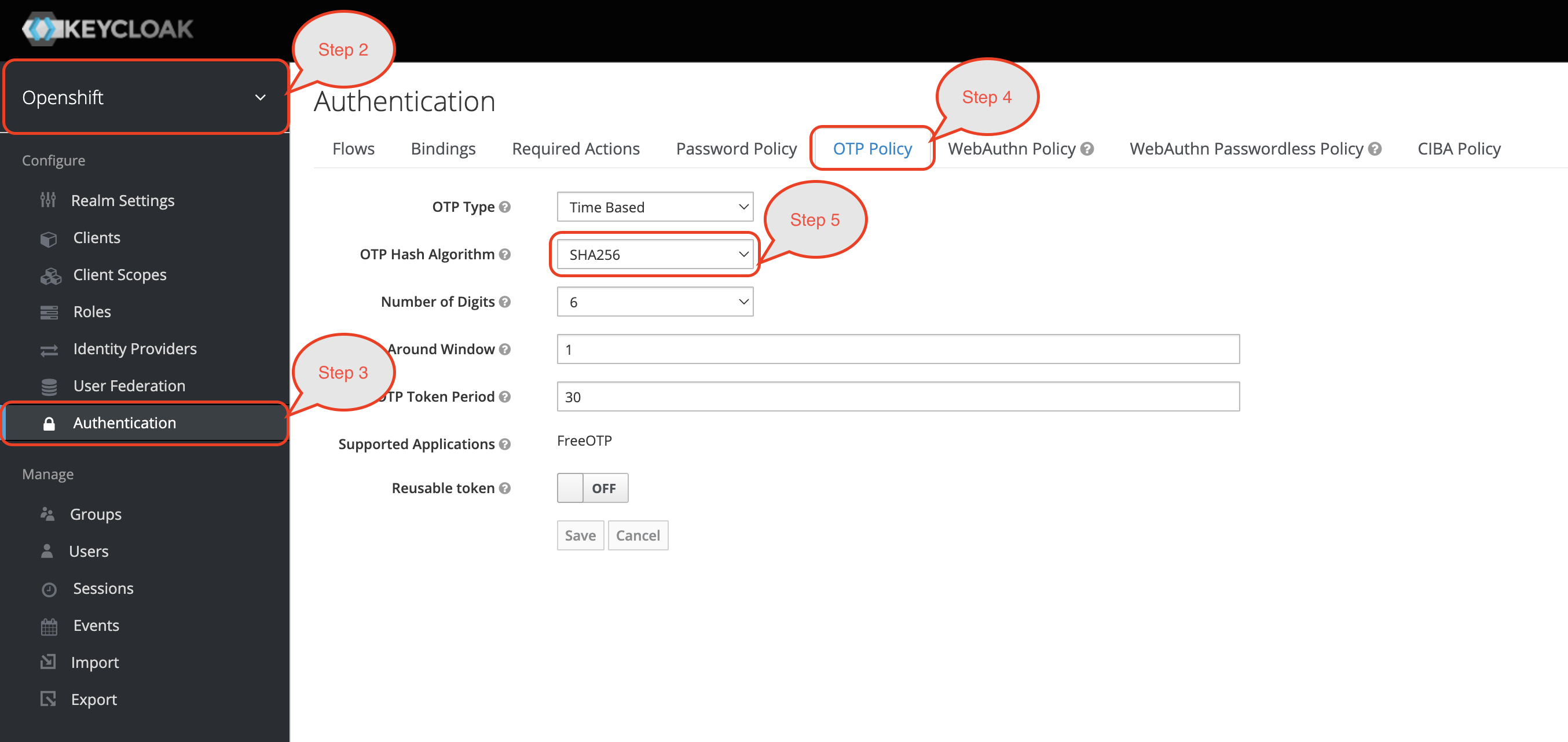

4. Кроки налаштування параметрів OTP

-

Вхід в Адміністративну Консоль Keycloak

-

Виберіть openshift realm, для якого будуть здійснені налаштування.

-

У меню зліва виберіть "Authentication".

-

Перейдіть у вкладку "OTP Policy"

-

Змініть "OTP Hash Algorithm" на SHA256

-

Збережіть зміни

|

Хоча SHA1 широко використовується та підтримується, він вважається слабшим , ніж SHA256 або SHA512. Якщо можливо, використовуйте SHA256 або SHA512 для підвищення безпеки. Однак переконайтеся, що ваш вибір сумісний із користувацькими OTP додатками. |