Оновлення ключів шифрування id.gov.ua

| 🌐 Цей документ доступний українською та англійською мовами. Використовуйте перемикач у правому верхньому куті, щоб змінити версію. |

Для інтеграції з системою id.gov.ua необхідно налаштувати ключі шифрування (надалі – ключ). Ключ забезпечує безпечний обмін даними.

Щоб додати ключ, дотримуйтеся кроків, описаних у поточній інструкції.

1. Додавання ключа

-

Увійдіть до адміністративної панелі керування платформою та реєстрами Control Plane, використовуючи попередньо отримані логін та пароль.

-

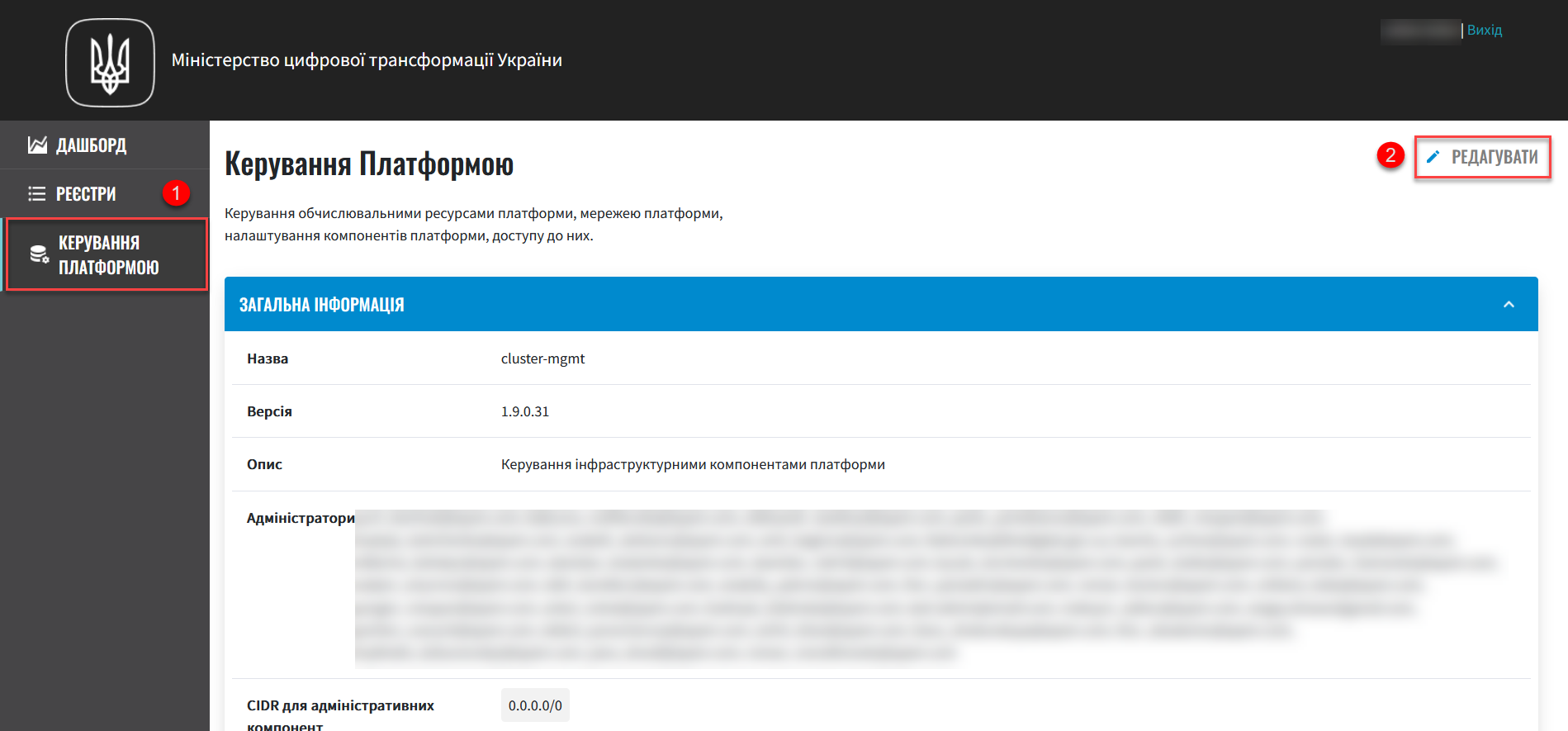

Відкрийте меню Керування Платформою.

-

У правому верхньому куті сторінки натисніть

Редагувати.

-

Перейдіть до секції Керування ключами та виконайте подальші налаштування.

2. Налаштування ключа

Можна налаштувати два типи ключів:

-

файловий ключ— зберігається на користувацькому носії у форматі*.dat; -

апаратний ключ— зберігаються на мережевому криптомодулі та управляється програмним забезпеченням АТ "ІІТ".

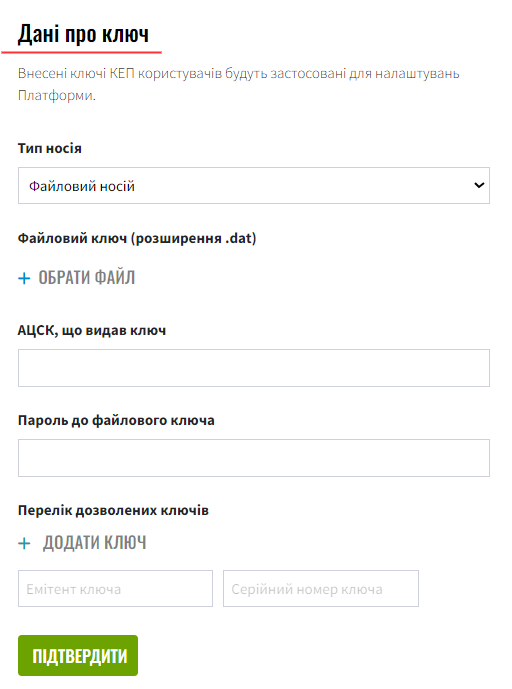

2.1. Налаштування ключа на файловому носії

-

У розділі

Файлові ключінатисніть —Додати файловий ключ. -

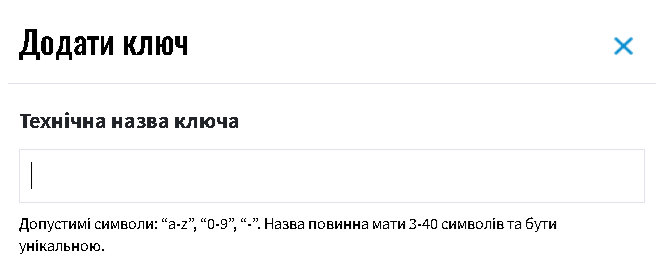

Вкажіть назву ключа в полі

Технічна назва ключа. Ця назва використовується лише для зручності адміністрування ключ.

-

Додайте новий системний ключ, натиснувши кнопку Обрати файл. У новому вікні перейдіть до теки, де зберігається файл ключа формату

*.dat, оберіть його і натисніть Відкрити. -

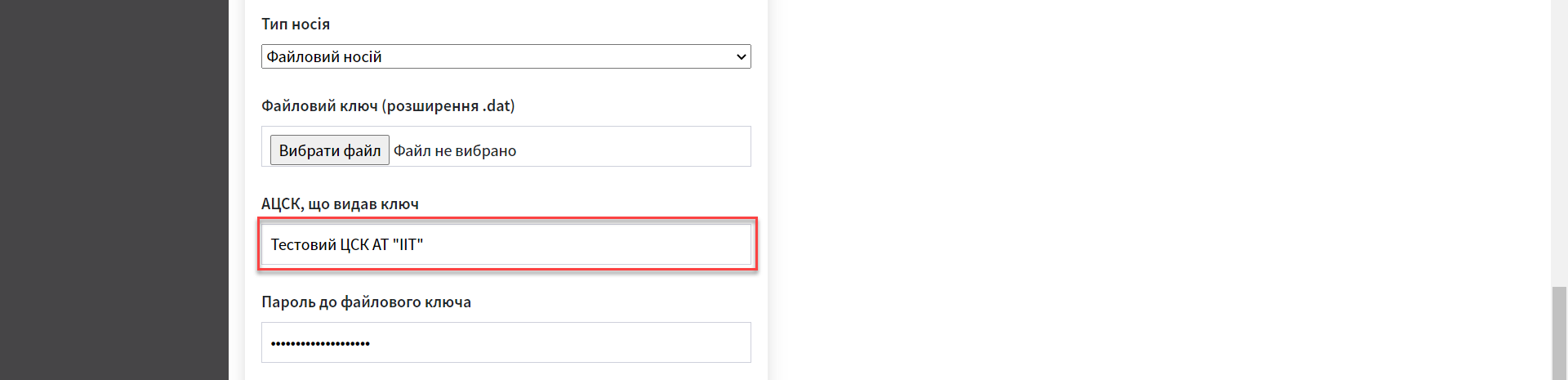

Наступним кроком необхідно зазначити назву АЦСК у полі

АЦСК, що видав ключ.-

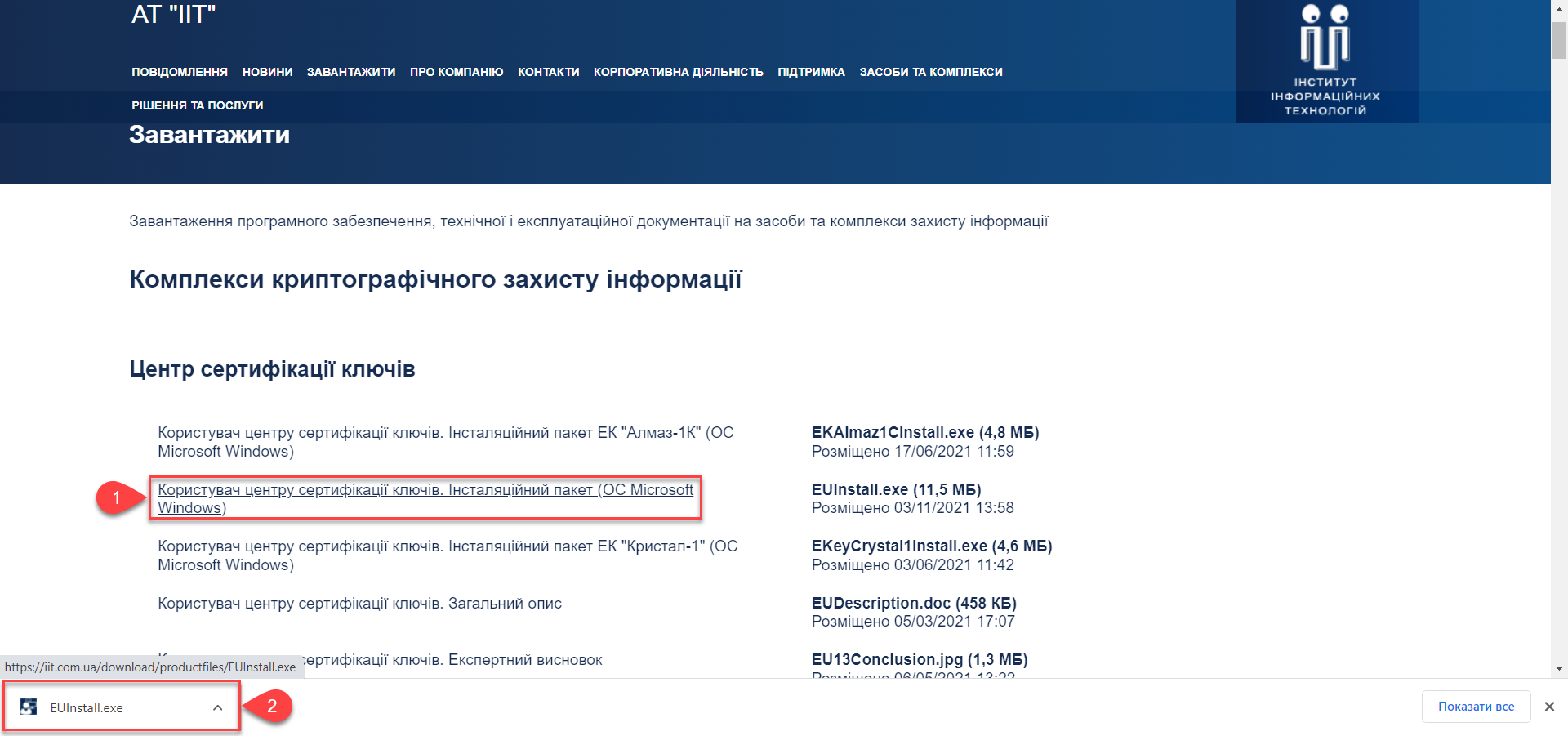

4.1. Щоб дізнатися назву АЦСК ключа, завантажте додаток «Користувач центру сертифікації ключів» з офіційного ресурсу АТ "ІІТ" за посиланням https://iit.com.ua/downloads.

Далі відкрийте завантажений файл для інсталяції ПЗ.

Подальший приклад буде розглянуто для користувача ОС Microsoft Windows з додатком EUInstall.exe.

-

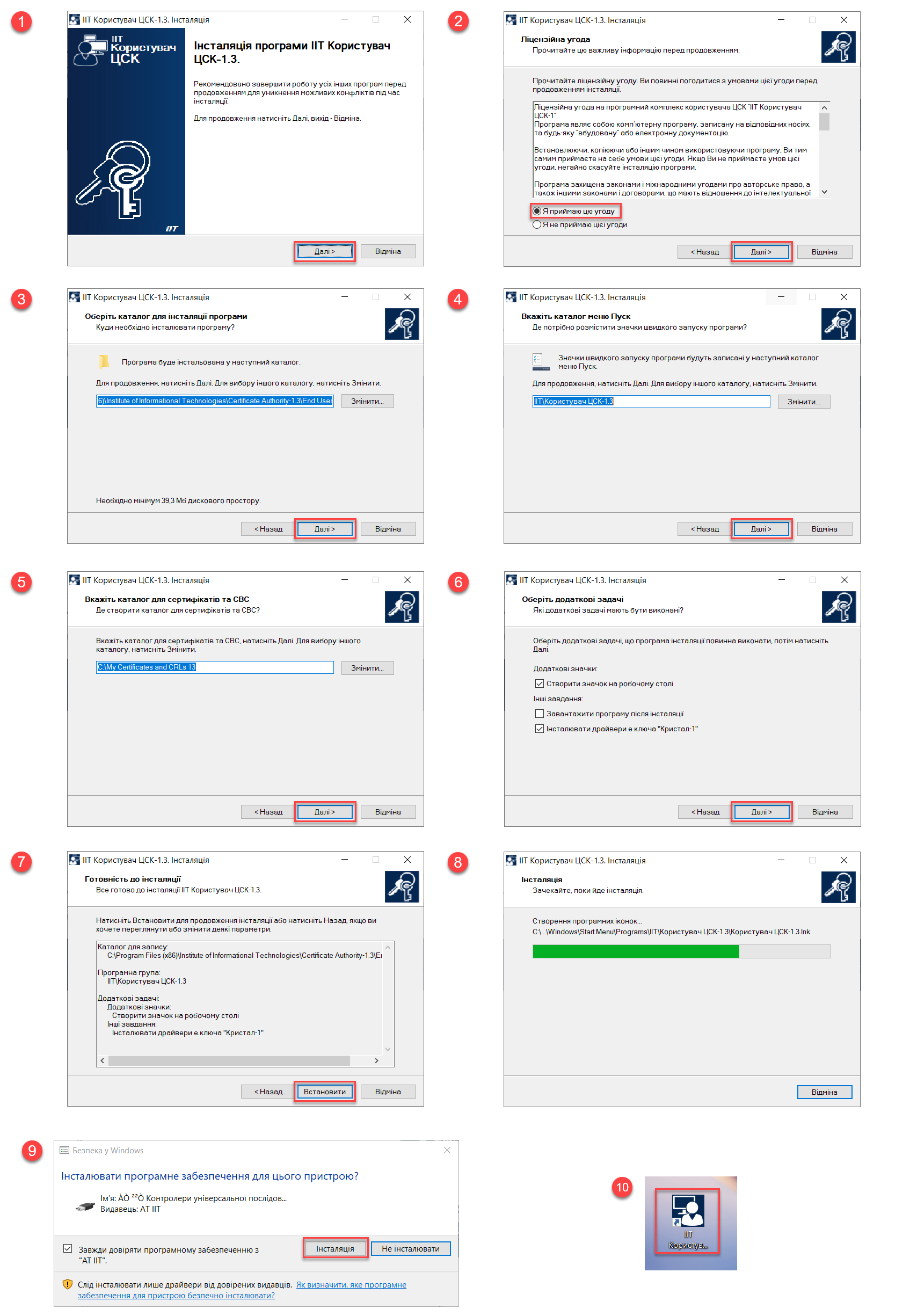

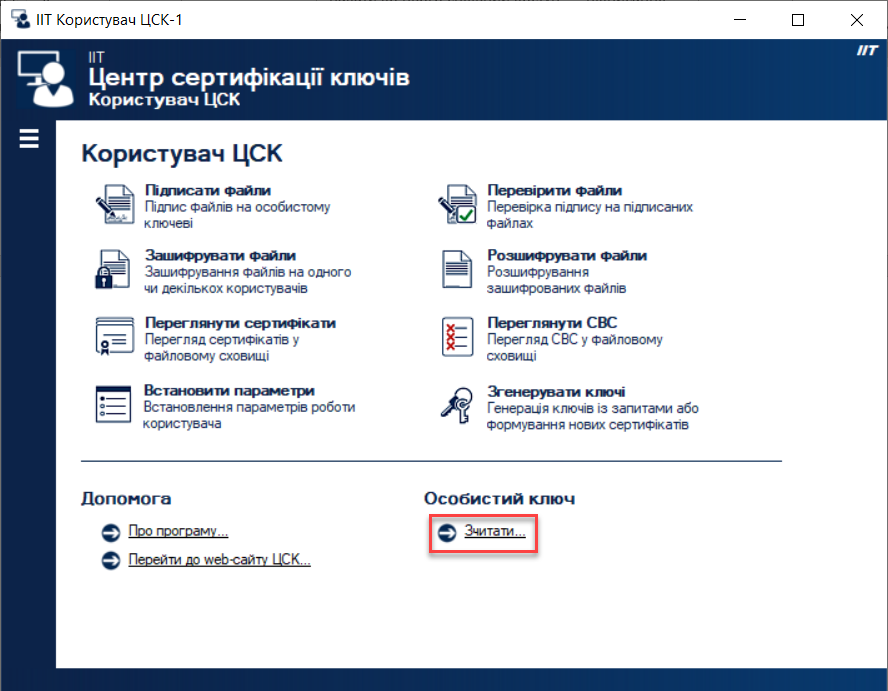

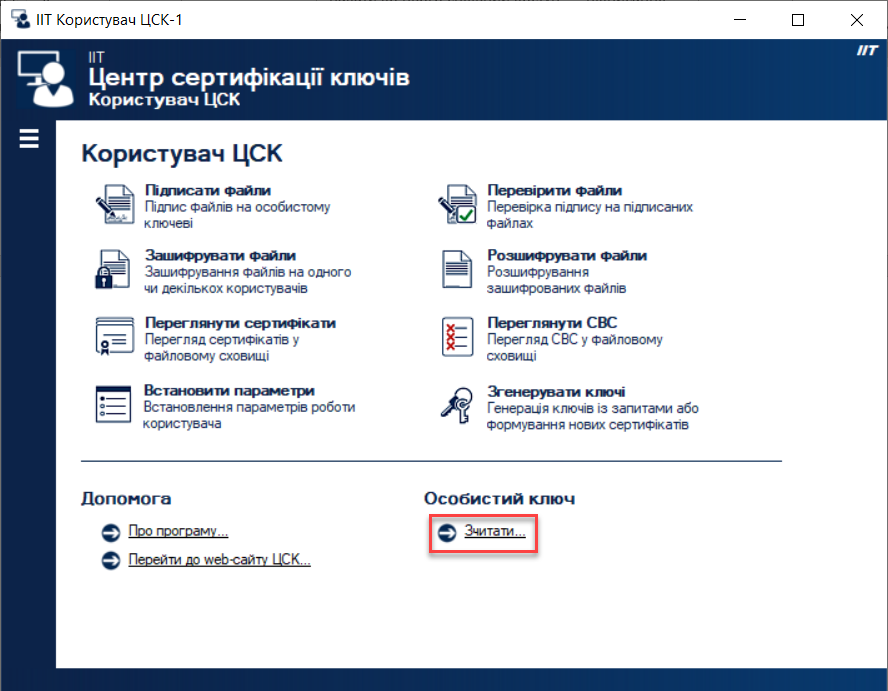

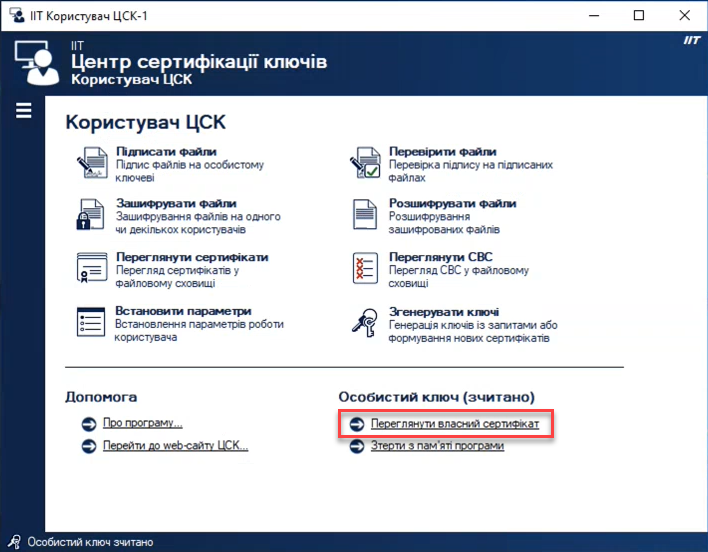

4.2. Інсталюйте та запустіть програму «ІІТ Користувач ЦСК», пройшовши всі запропоновані кроки.

-

4.3. У вікні програми натисніть

Зчитати.

-

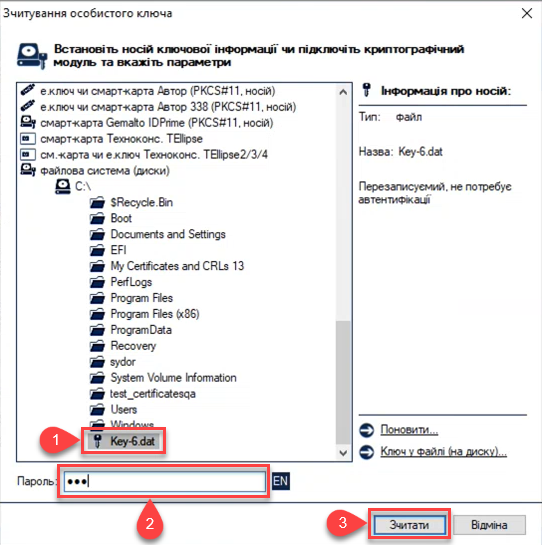

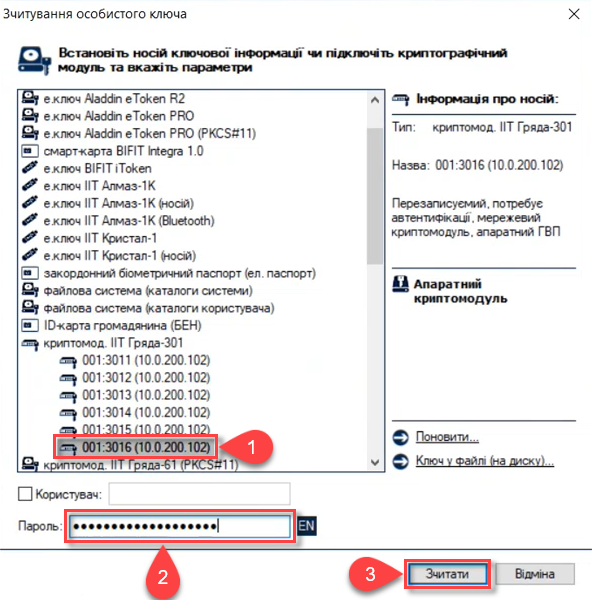

4.4. Оберіть ключ у відповідній директорії. Далі введіть пароль ключа і натисніть Зчитати.

-

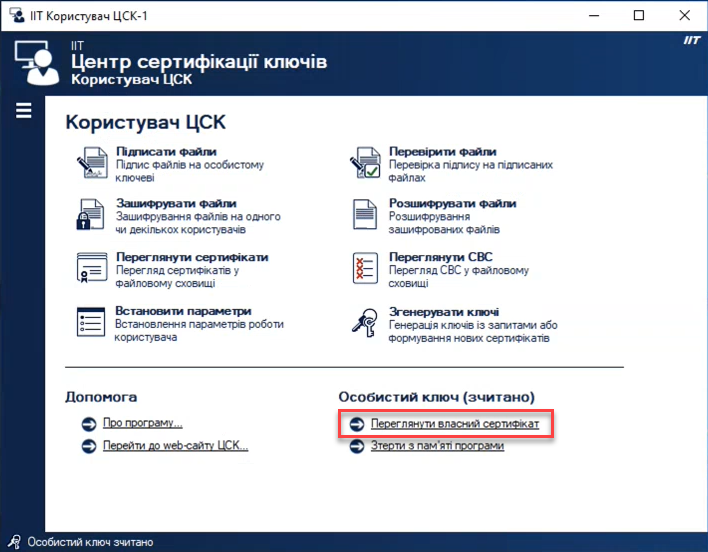

4.5. Після зчитування ключа в інтерфейсі програми «ІІТ Користувач ЦСК» з’явиться нове меню

Переглянути власний сертифікат— натисніть на нього.

-

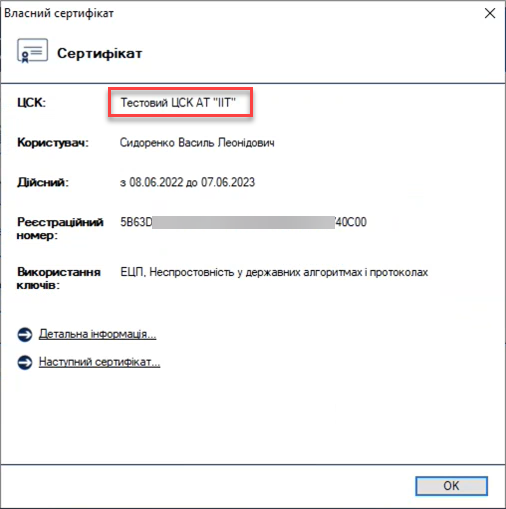

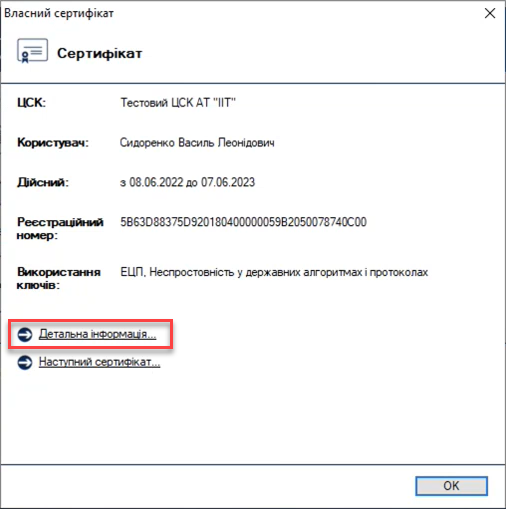

4.6. У новому вікні буде зазначена інформація з назвою АЦСК у полі

ЦСК.

-

4.7. Скопіюйте назву ЦСК на попередньому кроці й вставте її значення у поле

АЦСК, що видав ключу налаштуваннях Control Plane.

-

-

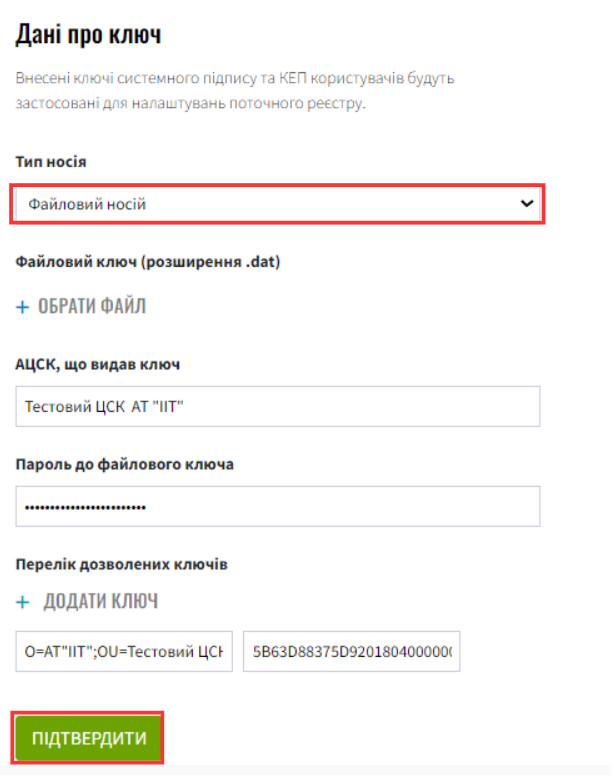

Введіть пароль обраного системного ключа у відповідному полі.

-

На завершення перевірте внесену інформацію і натисніть кнопку Підтвердити.

У результаті оновлення даних про ключ на інтерфейсі Control Plane, створюється новий запит на оновлення конфігурації

cluster-mgmt, який необхідно підтвердити.

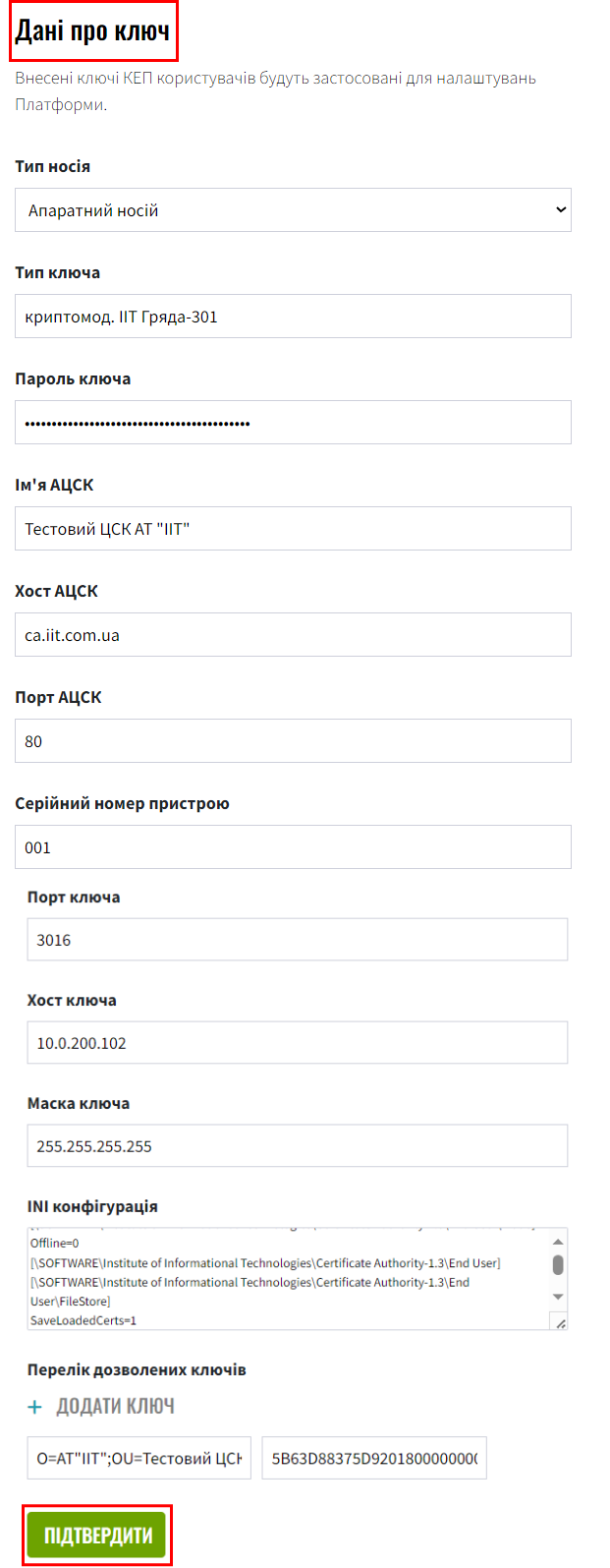

2.2. Налаштування апаратного ключа

-

У розділі

Апаратні ключінатисніть —Додати апаратний ключ. -

Заповніть

Тип ключа. Приклад значеннякриптомод. ІІТ Гряда-301.

-

Введіть пароль апаратного ключа у відповідному полі.

Пароль ключа має наступну структуру

##User##Password.

-

Наступним кроком зазначте назву АЦСК у полі «

Ім’я АЦСК, що видав ключ».-

4.1. Отримати інформацію про назву АЦСК можливо у програмі «ІІТ Користувач ЦСК», відкрийте її.

Кроки інсталяції програми описані у пунктах 3.1-3.3 попереднього розділу.

-

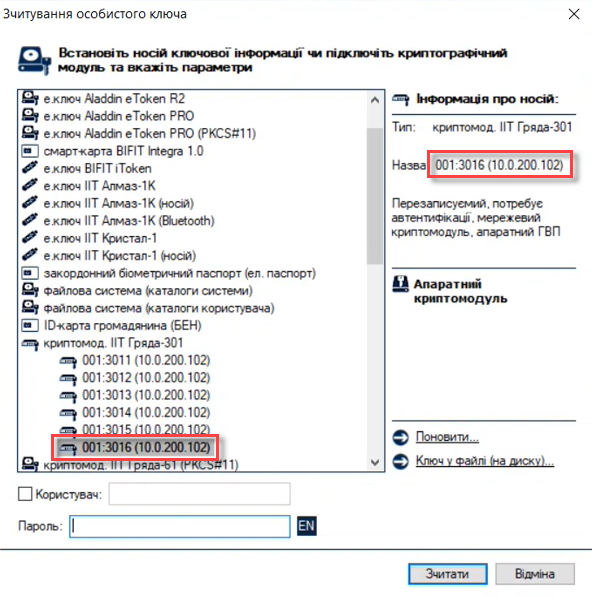

4.2. У вікні програми натисніть «

Зчитати».

-

4.3. Оберіть ключ у директорії «

криптомод. ІІТ Гряда-301». Далі введіть пароль ключа (у форматі##User##Password) і натисніть «Зчитати».

-

4.4. Після зчитування ключа в інтерфейсі програми «ІІТ Користувач ЦСК» з’явиться нове меню «

Переглянути власний сертифікат» - натисніть на нього.

-

4.5. Натисніть «

Детальна інформація»

-

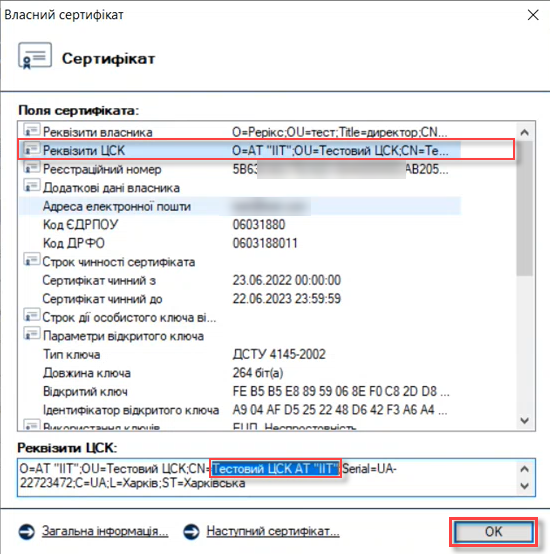

4.6. Скопіюйте назву ЦСК.

-

4.7. Вставте значення в поле

Ім’я АЦСК, що видав ключв налаштуваннях Control Plane.

-

-

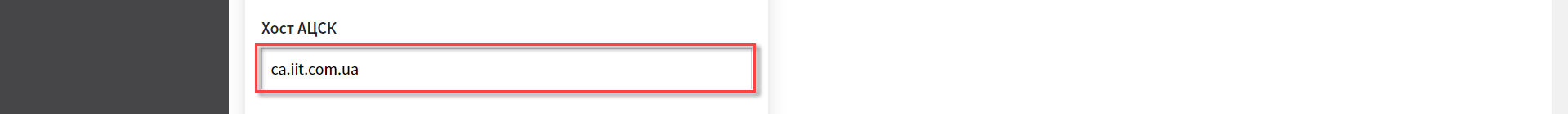

Наступним кроком вкажіть параметр

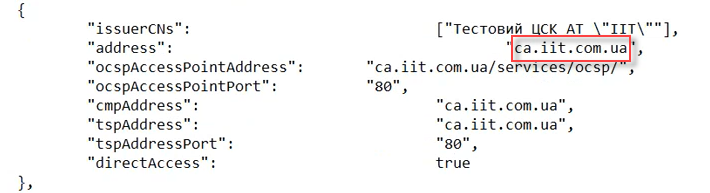

Хост АЦСК.

Значення можна переглянути у файлі параметрів взаємодії із сумісними ЦСК (CAs.json), який можна отримати на сайті АТ "ІІТ" за посиланням https://iit.com.ua/downloads.

-

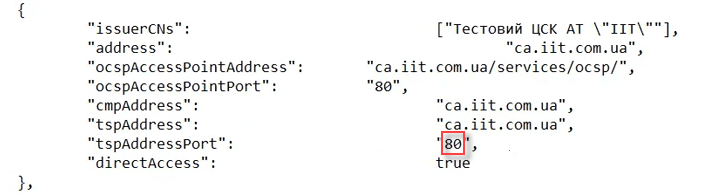

Далі заповніть параметр

Порт АЦСК.

Значення можна переглянути у файлі параметрів взаємодії із сумісними ЦСК (CAs.json), який можна отримати на сайті АТ "ІІТ" за посиланням https://iit.com.ua/downloads.

-

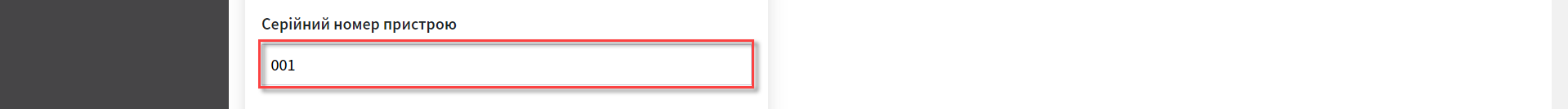

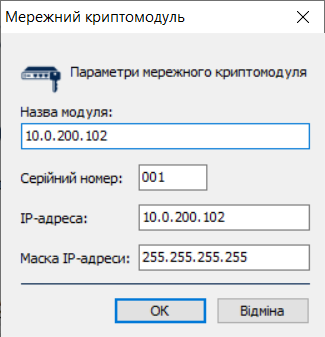

Вкажіть

Серійний номер пристрою.

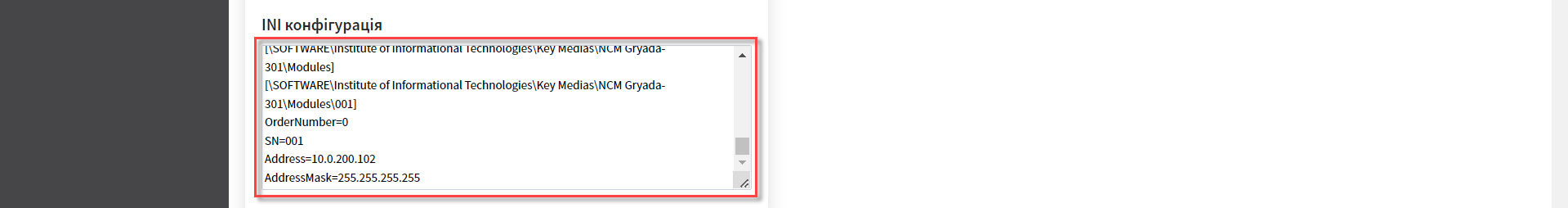

Наступні параметри зазначаються під час створення і налаштування мережевого криптомодуля.

Серійний номер пристрою відображається в назві ключа, наприклад:

001:3016(10.0.200.102), де-

001— серійний номер пристрою; -

3016— порт ключа; -

10.0.200.102— хост ключа.

-

-

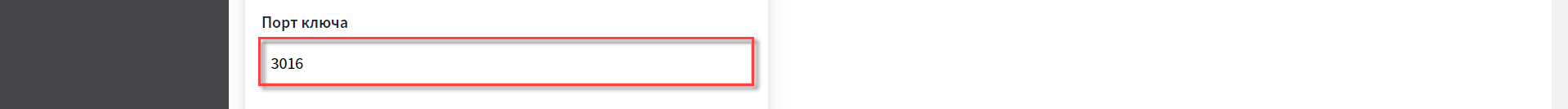

Вкажіть

Порт ключа.

-

Вкажіть

Хост ключа(IP-адреса).

-

Вкажіть

Маску ключа.

За замовчуванням встановлюється значення

255.255.255.255. -

Перевірте внесену інформацію та натисніть Підтвердити.

-

Перейдіть до наступного ключа або натисніть Підтвердити.

|

На основі раніше вказаних параметрів

|

|

У разі видалення ключа слід також очистити відповідні записи в INI-файлі. |

|

У результаті оновлення даних про ключ на інтерфейсі Control Plane, створюється новий запит на оновлення конфігурації |

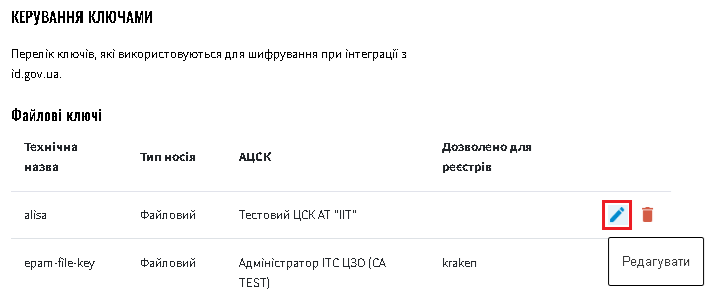

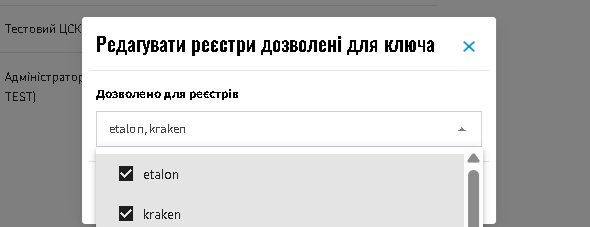

3. Керування доступом до ключа

Після створення ключа необхідно надати доступ до нього відповідним реєстрам.

-

Поверніться до секції

Керування ключами. -

Навпроти потрібного ключа натисніть

редагувати.

-

У випадаючому списку поля

Дозволено для реєстрівоберіть назви реєстрів. НатиснітьПідтвердити.

-

Перейдіть до наступного ключа або натисніть Підтвердити.

4. Підтвердження змін та застосування конфігурації

Оновлення платформних ключів виконується через внесення змін до конфігурації Сервісу цифрового підпису.

4.1. Алгоритм конфігурації ключів цифрового підпису

- Загальний алгоритм конфігурації наступний для ключів платформи та реєстру:

-

-

Адміністратор редагує платформні, або реєстрові ключі цифрового підпису в інтерфейсі адміністративної панелі Control Plane.

-

Вебінтерфейс Control Plane зберігає внесені адміністратором зміни до сервісу HashiCorp Vault підсистеми управління секретами та шифруванням, або до сервісу Gerrit підсистеми розгортання та налаштування Платформи та реєстрів.

-

Вебінтерфейс Control Plane відображає шлях до значень та файлів у відповідних конфігураціях values.yaml.

-

Пайплайн забирає необхідні дані із HashiCorp Vault або Gerrit та створює необхідні секрети в OpenShift.

-

Нижче подано схему оновлення платформних та реєстрових ключів та конфігурацію сервісу цифрового підпису.

4.2. Параметри конфігурації та створення секретів

Адміністративна панель Control Plane зберігає наступні дані у Vault для Сервісу цифрового підпису (DSO):

-

Перелік АЦСК

-

CASecretData -

osplm.ini -

Дані для змінних середовища DSO (DSO env vars)

-

Ключі шифрування

Шлях до engine для платформних ключів виглядає так:

registry-kv/cluster/key-management

Параметри та шляхи додаються до конфігурації values.yaml у компоненті cluster-mgmt.

digital-signature:

data:

CACertificates: <path to vault>

CAs: <path to vault>

keys:

<key name>:

allowedRegistries:

- <registry name>

device-type: file

file: <path to vault>

issuer: <path to vault>

password: <path to vault>digital-signature:

data:

CACertificates: <path to vault>

CAs: <path to vault>

osplm.ini: ""

keys:

<key name>:

allowedRegistries:

- <registry name>

device-type: hardware

type: ""

device: ""

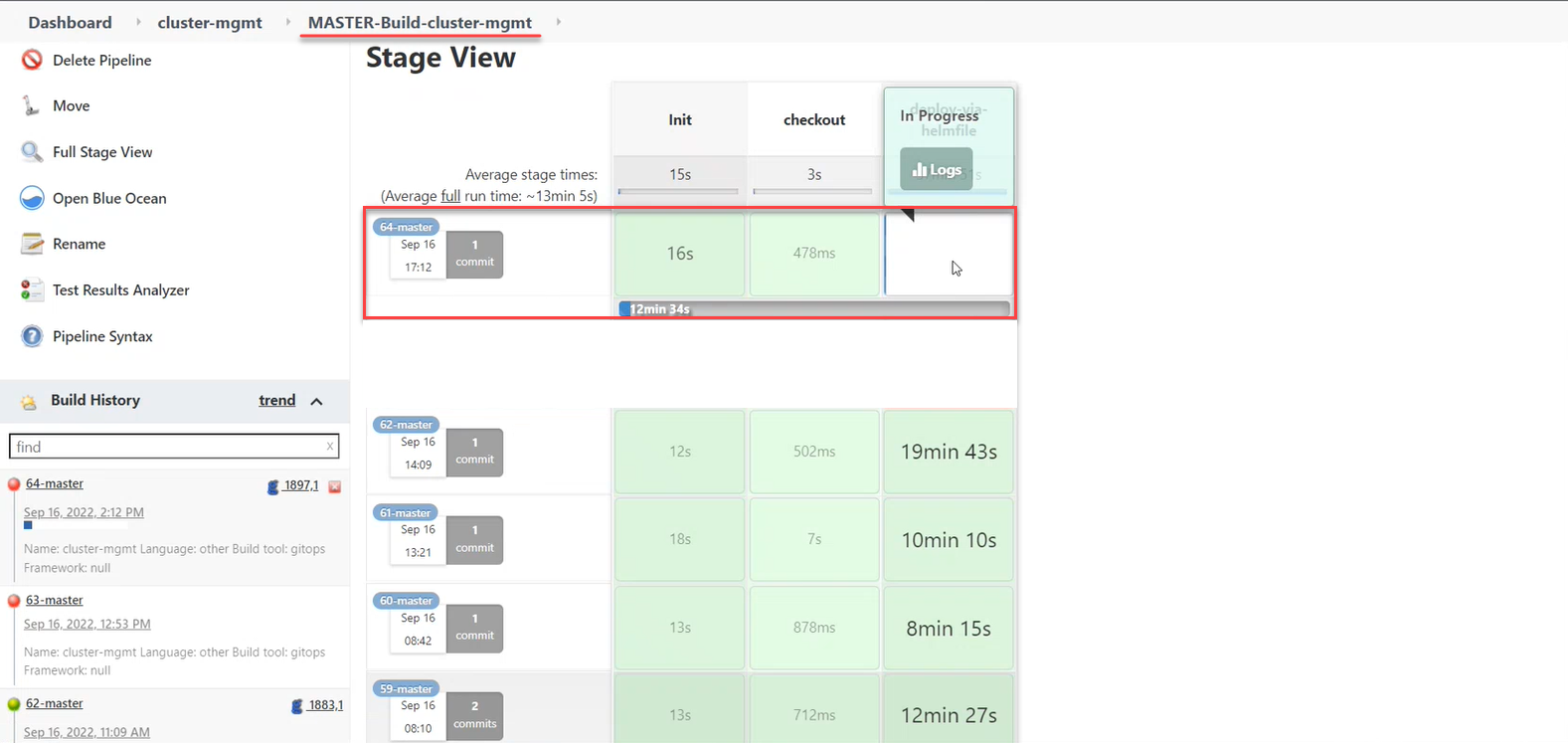

password: <path to vault>Пайплайн Master-Build-cluster-mgmt створює секрети для digital-signature-env-vars та digital-signature-data і зберігає їх в OpenShift.

|

- Зміст секретів, які створює пайплайн на основі values.yaml:

-

Приклад 3. Секрети для файлового ключа

digital-signature-data: CACertificates.p7b CAs.json osplm.ini -- порожній digital-signature-env-vars: sign.key.device-type sign.key.file.issuer sign.key.file.password sign.key.hardware.device -- порожній sign.key.hardware.password -- порожній sign.key.hardware.type -- порожнійПриклад 4. Секрети для апаратного ключаdigital-signature-data: CACertificates.p7b CAs.json osplm.ini -- згенерований із шаблону digital-signature-env-vars: sign.key.device-type sign.key.file.issuer -- порожній sign.key.file.password -- порожній sign.key.hardware.device sign.key.hardware.password sign.key.hardware.type

4.3. Підтвердження змін та запуск пайплайну

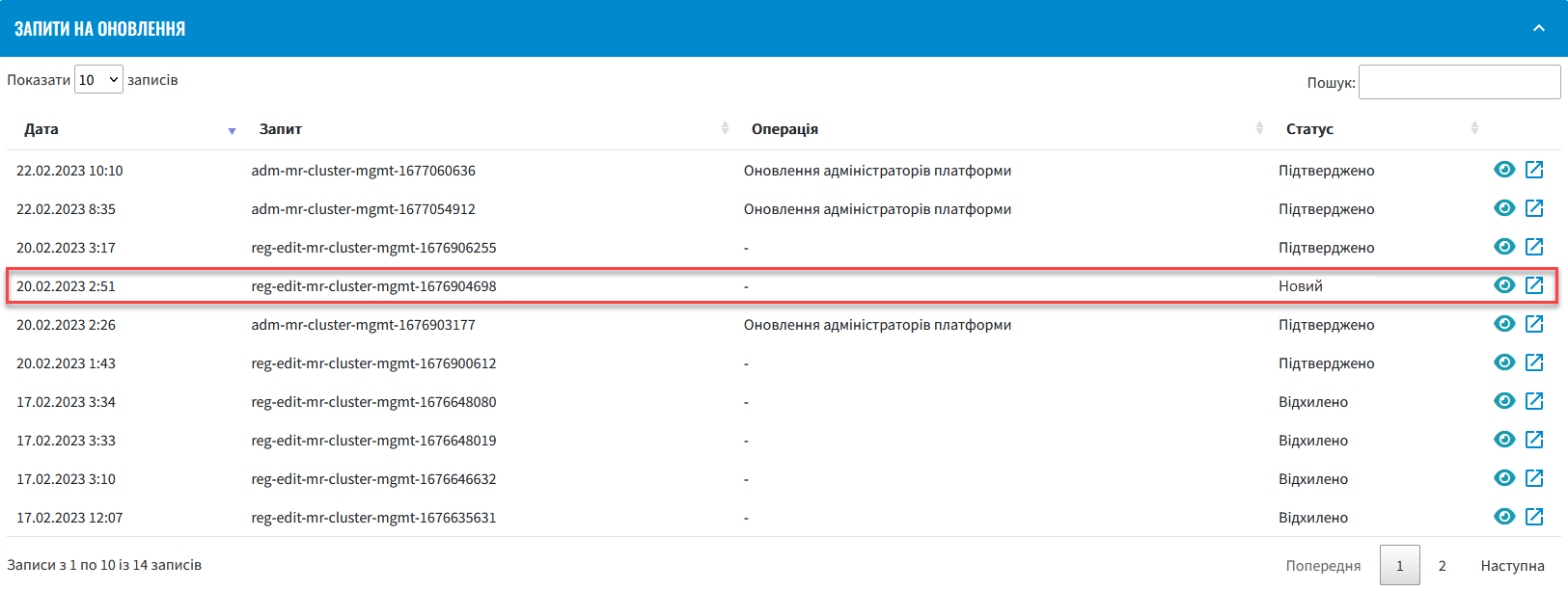

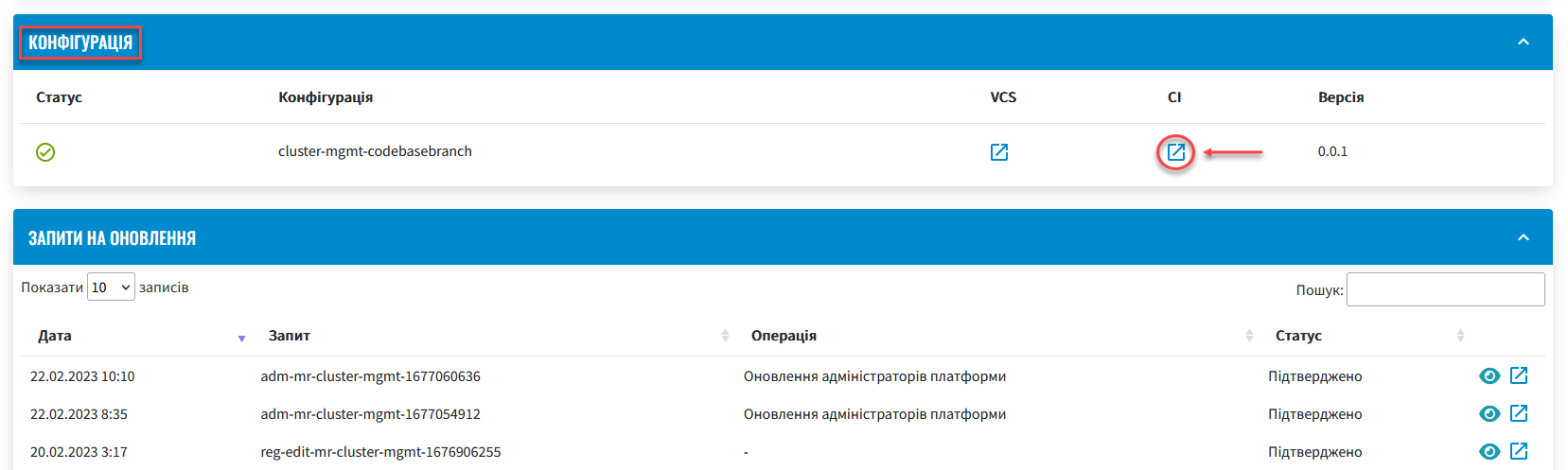

У результаті оновлення даних про ключ на інтерфейсі Control Plane, створюється новий запит на оновлення конфігурації компонента cluster-mgmt, який необхідно підтвердити.

-

В інтерфейсі адмін-панелі Control Plane поверніться до розділу Керування платформою, прокрутіть бігунок униз сторінки та знайдіть секцію

Запити на оновлення.

-

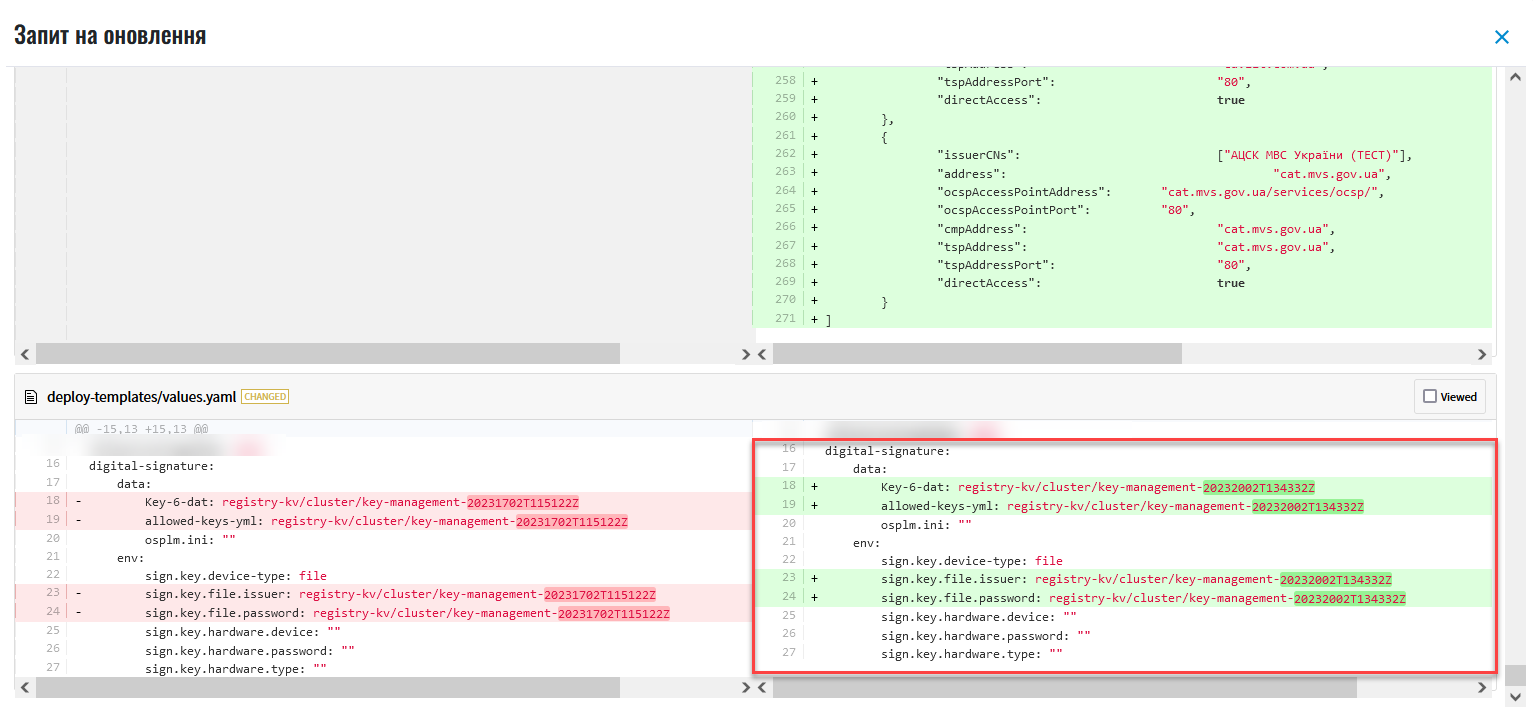

Відкрийте сформований запит, натиснувши іконку перегляду — 👁.

Запропоновані зміни вносяться до конфігурації файлу deploy-templates/values.yaml у разі підтвердження. -

У новому вікні зіставте 2 версії змін, переконайтеся, що внесені вами дані вірні, та натисніть Підтвердити.

Зображення 2. Внесення даних про файловий ключ до конфігурації values.yaml

Зображення 2. Внесення даних про файловий ключ до конфігурації values.yaml

Далі відбувається автоматичний запуск пайплайну

Master-Build-cluster-mgmt, який застосовує параметри заданої конфігурації та створює секрети для ключів цифрового підпису. -

Зачекайте, доки виконається збірка коду. Це може зайняти декілька хвилин.

Ви можете перевірити поточний статус та результат виконання за посиланням

CIна інтерфейсі.

В інтерфейсі Jenkins знайдіть відповідний пайплайн та відстежуйте статус виконання.